Windows 10 IoT Enterprise Lite, mini, micro 1909 (18363.387) for SSD xlx (x64)

В раздаче две сборки Windows 10 Корпоративная.

Компьютер для системы:

Процессор:

не менее 1 GHz

Оперативная память:

от 4Gb

Видеокарта:

поддержка Microsoft DirectX 9 с поддержкой WDDM драйвера

Разрешение экрана:

1024 x 768

Windows 10 IoT Enterprise Lite, mini, micro 1909 (18363.387) for SSD xlx (x64) торрент, изменения:

ENWin10-IoT-Ent-x64-Lite(18363.387_en)-for-SSD_xlx.iso Include:

1. Windows 10 IoT Enterprise Lite (Store & Xbox is left, can be easily removed if desired [dism++, etc.]) Video:

>>>

2. Windows 10 IoT Enterprise mini (cut as much as possible, deleted: Store, Xbox, MSMQ, IIS WebServer, Virtualization, etc…) 3. Windows 10 IoT Enterprise micro (optionally removed Cortana, the search does not work!)

Info en Контрольные суммы: CRC32:

6ED69B44

MD5:

8DD9CEE39922973813AD878CC0A1B82C

SHA-1:

6096482173C5B7C3176A61F6AC98C4E6953C1C55

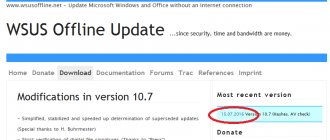

Сделана из оригинального образа 18363.356.190918-2052.19h2_release_svc_refresh_clientbusiness_vol_x64fre_en-us.esd, интегрированы обновления: kb4520390-x64 kb4517211-x64 kb4515871-x64

RU

Win10-IoT-Ent-x64-Lite(18363.387_ru)-for-SSD_xlx.iso Содержит:

1. Windows 10 IoT Enterprise Lite (Store [Магазин], Xbox, при желании легко удаляется dism++ и т.п.). Видео:

>>>

2. Windows 10 IoT Enterprise mini (максимально порезана, удалены: Store, Xbox, MSMQ, IIS WebServer, виртуализация и прочее…) 3. Windows 10 IoT Enterprise micro (дополнительно удалена Cortana, поиcк не работает!)

Контрольные суммы: CRC32:

97ECE2D2

MD5:

D2A8B973ECAD534801AE6547AF70E0F0

SHA-1:

200BFCA4624D09C2E4A6CEDC1D22FC7B25E0D466

Сделана из оригинального образа 18363.356.190918-2052.19h2_release_svc_refresh_clientbusiness_vol_x64fre_ru-ru.esd, интегрированы обновления: kb4520390-x64 kb4517211-x64 kb4515871-x64

!!! ВНИМАНИЕ !!!

В сборках сокращено количество установочных пунктов, не предлагается подключение к Wi-Fi, во время установки логин предлагается только локальный. После установки можно донастроить всё, что нужно. При установке ОС на HDD (обычный жёсткий диск) обязательно

после установки

примените файл

Tweaks_SSD-to-HDD.reg

(находится в папке Additional_Files). Это (после нескольких перезагрузок) заметно ускорит запуск системы и программ.

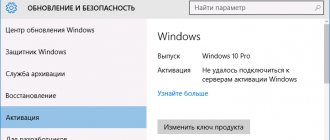

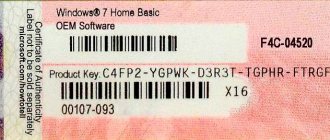

Смена ключей

Если вам нужна версия Pro или Pro for Workstations, то измените ключ продукта на установочный или свой:

Установочные ключи: Professional:

VK7JG-NPHTM-C97JM-9MPGT-3V66T

Pro for Workstations:

NRG8B-VKK3Q-CXVCJ-9G2XF-6Q84J

В компонентах отключите «Блокировка устройств» -> «Объединенный фильтр записи».

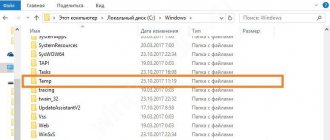

Удалите папки:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\UWF фильтр C:\ProgramData\UWF

Версии Pro for Workstations и Enterprise в сборке RU при изменении ключей будут иметь правильное, английское название.

Удалено!

Edge, OneDrive, QuickAssist, OCR-TIFF Filter, Defender, WinSATMediaFiles, Подсистема Linux, Feature for UNIX, Шифрование диска (SecureStartup[BitLocker]), Windows Hello, Printing-XPSServices, WebcamExperience, SecureAssessment.

Что находится в папке Additional_Files

На установочном диске (флешке) в папке «Additional_Files» находятся дополнительные файлы (с флешки папку можно удалить): Файл «Services_Disable.reg» отключит некоторые службы и диагностику. Файл «Services_Enable.reg» включит некоторые службы и диагностику при необходимости установки драйверов и т.п. из интернета.

(После применения нужна перезагрузка компьютера)

.

Файл «Docs_Show.reg» включит в проводнике отображение папок: Видео, Документы, Загрузки, Изображения, Музыка, Рабочий стол. Файл «Docs_Hide.reg» отключит отображение этих папок (по умолчанию отключено). Файл «SystemLogs_OFF.reg» полностью отключит системные журналы, после применения и перезагрузки компа можно удалить все файлы журналов из папки: Windows\System32\winevt\Logs !!! ВНИМАНИЕ !!! Применение данного твика на других сборках или полной ОС приведёт к невозможности загрузки.

Файл «SystemLogs_ON.reg» включит журналы по умолчанию. Файл «Swapfile_ON.reg» включит дополнительный файл подкачки для плиточных приложений. (Нужен при использовании «тяжелых» приложений из магазина и нехватке оперативной памяти.)

Для старых (и не только) игр: dxwebsetup.exe — установка библиотек dx9 из интернета. 2019_Visual-C++: vc_redist.x64.exe и vc_redist.x86.exe (лучше устанавливать оба). InSpectre.exe — утилита для отключения тормозящей защиты «Meltdown и Spectre» (скриншот InSpectre.png), или аналог: Manage_Speculative_Execution_Protection_Settings_v1.9.bat mdstool-win64.exe — проверка на уязвимость атакам Microarchitectural Data Sampling (Intel ZombieLoad).

—Активация—

При наличии на ваше железо MAK-ключа/цифровой лицензии — смотрите скрины Act1.png, Act2.png При отсутствии лицензии используйте активатор в папке W10-Digital-Activation. W10-Digital-Activation: Активация Windows 10 с помощью Цифровой Лицензии. (благодарим Ratiborus !!!) Смотрите скриншоты ActD1.png, ActD2.png Для активации необходимо подключение к интернету! При наличии установите свой ключ командой в «Комстроке» от админа (где XXXXX-XX… ваш ключ): slmgr /ipk XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Дополнительная информация

Информация для всех:

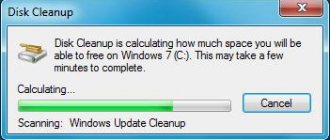

Если ставите «свои» драйверы, не подключайте сеть до их установки !!! Для установки драйверов из интернета, включите тип запуска службы «Центр обновления Windows» «Вручную» (по умолчанию включено вручную), после установки отключите (Тип запуска — Отключена). Алгоритмы сжатия не применялись. При установке на диск/раздел размером до 30 Гб система «самосжимается». При установке на диск большего размера, после установки рекомендуется проверить состояние командой:

compact /CompactOS:query

И, при необходимости, сжать ОС командой:

compact /CompactOS:always

!!! ВНИМАНИЕ !!!

В настройках — Конфиденциальность не отключайте приложениям доступ к «Камера» и «Микрофон», иначе скайпу и т.п. они будут недоступны.

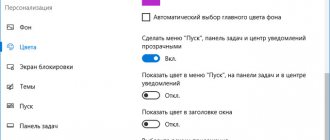

Счастливым владельцам многоядерных «недобуков», «зелёным» и любителям экспериментировать напомню — во всех сборках xlx, в настройках электропитания, разблокирована возможность включения парковки ядер процессора при малых нагрузках, что даёт возможность экономить заряд батареи при автономном питании.

Снижения производительности нет (или минимальное, в некоторых приложениях возможно даже повышение оной). При увеличение нагрузки в работу включаются все ядра. Для включения парковки достаточно изменить два пункта как на скрине, остальное трогать не нужно. Результат виден сразу в «Мониторе ресурсов» после нажатия кнопки «Применить».

Для 4-ядерных процессоров (считаем только физические ядра, виртуальные не в счёт!) ставим 25%, для 2-ядерных 50%.

Доп. информация (только для Enterprise):

О применении «Объединенного фильтр записи (UWF)»

Любой антивирус занимает место на диске, мешает работе и жутко тормозит систему, в том числе штатный монстрообразный индусский «Защитник» (по совместительству он же главный шпион!). Идею избавиться от антивируса и сделать «неубиваемую» систему позволяет реализовать функция «Объединенный фильтр записи»(UWF фильтр), доступная в версиях Enterprise и Education. Суть идеи — организация в памяти оверлея и полный запрет записи на системный диск (за исключением настраиваемого списка исключений). Таким образом, в текущем сеансе все изменения хранятся в оверлее и действительны только до перезагрузки компьютера. После перезагрузки система будет в состоянии, которое было до включения фильтра. Отключив UWF фильтр и выполнив рестарт систему можно использовать в обычном режиме, это нужно при обновлении, установке программ, драйверов и т.п. В сборке компонент «Объединенный фильтр записи»(UWF) уже включен, размер оверлея по умолчанию настроен на 1024 Мб, этого достаточно для обычной работы. При включении фильтра UWF файл подкачки автоматически отключается! Желательно организовать файл подкачки на любом несистемном диске. 1. Установите и полностью настройте систему, драйверы, программы. Поработайте в обычном режиме, пока система «перелопатит» всё что нужно и адаптируется к вашему железу (сделайте несколько перезагрузок, дайте системе «отстояться»…). 2. (Не обязательно) Продумайте и отредактируйте список исключений для папок, файлов, записей реестра, в которые разрешена запись (Пуск > UWF фильтр > UWF cmd-files > пкм по SetExclusions.cmd — Изменить [путь с пробелами заключите в кавычки]). Дефрагментация диска — отключите системный диск в оптимизации по расписанию, выполняйте дефрагментацию системного диска вручную, предварительно отключив UWF фильтр! 3. После всех настроек включите «UWF фильтр» и перезагрузите компьютер. Теперь системный диск защищен от записи, что весьма полезно для диска (особенно для SSD). 4. Для любых изменений настроек, установки драйверов, программ и т.п., предварительно отключите «UWF фильтр» и перезагрузите компьютер!

Пуск — UWF фильтр записи

— ярлыкам соответствуют файлы (в свойствах ярлыков — запуск от имени админа): «Включить UWF» — C:\ProgramData\UWF\UWF_ON.cmd «Оверлей 1024 Мб (def)» — C:\ProgramData\UWF\SetOverlay1024.cmd «Оверлей 4096 Мб» — C:\ProgramData\UWF\SetOverlay4096.cmd «Отключить UWF» — C:\ProgramData\UWF\UWF_Off.cmd «Размер оверлея» — C:\ProgramData\UWF\GetOverlay.cmd (посмотреть сколько памяти занимает оверлей) «Список исключений» — C:\ProgramData\UWF\GetExclusions.cmd (просмотр списка имеющихся исключений) «Текущие параметры UWF» — C:\ProgramData\UWF\UWF_GetConfig.cmd (просмотр текущего состояния UWF) «Удалить исключения» — C:\ProgramData\UWF\RemoveExcl.cmd (файл нужно редактировать под свои нужды) «Установить исключения» — C:\ProgramData\UWF\SetExclusions.cmd (файл содержит образец списка, нужно редактировать под свои нужды.) В качестве примера, как образец, в сборке присутствует файл SetExclusions.cmd, содержащий список исключений. Перед применением его нужно редактировать под свои нужды!!! На исполнение файл запускается ярлыком «Установить исключения».

Во избежание большого количества глупых вопросов, установка версии Enterprise категорически не рекомендуется начинающим «чайникам»! Адептов целостности и непорочности полной ОС а так же сборок любых других авторов просим пройти мимо МОЛЧА! На вопросы «как вернуть защитник, линукс» и т.п. ответ один: ставьте полную ОС и не морочьте голову! Вопросы про «блюпуп» – игнорируются, все жалобы направляйте индусам в M$.

Скриншоты Windows 10 IoT Enterprise Lite, mini, micro 1909 (18363.387) for SSD xlx (x64) торрент:

Скриншоты с ноутбука MSI GE70 2PL Apache

Скачать Windows 10 IoT Enterprise Lite, mini, micro 1909 (18363.387) for SSD xlx (x64) через торрент:

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

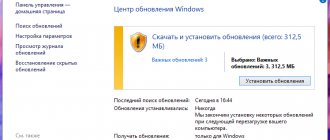

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2020 / Windows 10 1607 — KB4103723

- Windows Server 2020 / Windows 10 1703 — KB4103731

- Windows Server 2020 / Windows 10 1709 — KB4103727

- Windows Server 2020 / Windows 10 1803 — KB4103721

После установки обновлений безопасности Windows, которые вышли после мая 2020 года, вы можете столкнуться с ошибкой CredSSP encryption oracle remediation при RDP подключении к удаленному серверу и компьютеру Windows в следующих случаях:

- Вы подключаетесь к удаленному рабочему столу компьютера с недавно установленной старой (например, RTM) версией Windows (например, Windows 10 ниже билда 1803, Windows Server 2012 R2, Windows Server 2016), на котором не установлены последние обновления безопасности Windows;

- Вы пытаетесь подключиться к RDP компьютеру, на который давно не устанавливали обновления Microsoft;

- RDP подключение блокирует удаленный компьютер, т.к. нет нужных обновлений безопасности на вашем клиентском компьютере.

Попробуем разобраться с тем, что означает RDP ошибка CredSSP encryption oracle remediation и как ее можно исправить.

Итак, при попытке подключения к приложению RemoteApp на RDS серверах под Windows Server 2020 / 2012 R2 / 2008 R2, или к удаленным рабочим столам других пользователей по протоколу RDP (на Windows 10, 8.1 или 7), появляется ошибка:

Данная ошибка связана с тем, что на Windows Server или на обычной десктопной версии Windows, к которой вы пытаетесь подключится по RDP, не устанавлены обновления безопасности Windows (как минимум с марта 2020 года).

Дело в том, что еще в марте 2020 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (Credential Security Support Provider). Подробно проблема описана в бюллетене CVE-2018-0886. В мае 2020 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам Windows запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Таким образом, если вы на RDS/RDP серверах (компьютерах) Windows с марта 2020 года не устанавливались накопительные обновления безопасности, а на RDP клиентах установлены майские обновления (или более новые), то на них при попытке подключится к RDS серверам с непропатченной версией CredSSP будет появляется ошибка о невозможности подключения: This could be due to CredSSP encryption oracle remediation .

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

- Windows 7 / Windows Server 2008 R2 — KB4103718

- Windows 8.1 / Windows Server 2012 R2 — KB4103725

- Windows Server 2020 — KB4103723

- Windows 10 1803 — KB4103721

- Windows 10 1709 — KB4103727

- Windows 10 1703 — KB4103731

- Windows 10 1609 — KB4103723

Для восстановления удаленного подключения к рабочему столу можно удалить обновления безопасности на клиенте, с которого выполняется RDP подключение (но это крайне не рекомендуется, т.е. есть более безопасное и правильное решение).

Для решения проблемы вы можете временно на компьютере, с которого вы подключаетесь по RDP, отключить проверку версии CredSSP на удаленном компьютере. Это можно сделать через редактор локальных групповых политик. Для этого:

- Запустите редактор локальных GPO — gpedit.msc;

- Перейдите в раздел политик Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

- Найдите политику с именем Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула). Включите политику (Enabled/ Включено), а в качестве параметра в выпадающем списке выберите Vulnerable / Оставить уязвимость;

- Осталось обновить политики на вашем компьютере (команда gpupdate /force ) и попробовать подключится по RDP к удаленному компьютеру. При включенной политике EncryptionOracleRemediation со значением Vulnerable ваши терминальные приложения с поддержкой CredSSP смогут подключаться даже к RDS/RDP серверам и компьютерам Windows, на которых отсутствуют актуальные обновления безопасности.

- ForceUpdatedClients — самый высокий уровень защиты, когда RDP сервер запрещает подключение не обновлённым клиентам. Обычно эту политику стоит включать после полного обновления всей инфраструктуры и интеграции актуальных обновлений безопасности в установочные образы Windows для серверов и рабочих станций;

- Mitigated – в этом режиме блокируется исходящее удаленное RDP подключение к RDP серверам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable –самый низкий уровень зашиты, когда разрешается подключение к RDP сервера с уязвимой версией CredSSP.