Многие пользователи устанавливают то или иное программное обеспеченье со сторонних источников, которое может в теории нанести вред компьютеру. К сожалению, современные антивирусные программы некоторые вредоносные программы не способны сразу же опознать.

Но не стоит рисковать и запускать потенциально опасное ПО на своём компьютере без какой-либо защиты. В данном случае Sandboxie предоставляет возможность запуска программ в специальной среде, где вы можете проследить за тем, как себя будет вести запускаемая программа.

Вам может быть интересно: Как работать с программой Unlocker Как пользоваться программой BlueStacks

Настройка Sandboxie

Для настройки программы нажмите правой кнопкой мыши по названию «песочницы». После этого в контекстном меню нажмите на пункт «Настройки песочницы».

В окне настройки песочницы — «DefaultBox», в разделе «Поведение» вы можете поставить флажок напротив пункта «Не показывать индикатор Sandboxie в заголовке окна», если вы не хотите, чтобы окна открытых в «песочнице» программ отмечались особым значком. Это можете делать на свое усмотрение.

При нажатии на желтое поле, в открывшемся окне «Цвет», вы можете выбрать цвет, для отображения тонкой границы вокруг окна программы запущенной в «песочнице». После этих настроек, если вы что-то поменяли в настройках программы, нажимаете на кнопку «Применить».

В разделе «Восстановление», в подразделе «Быстрое восстановление», вы можете выбрать папки для быстрого восстановления, если хотите изменить настройки программы по умолчанию.

В подразделе «Немедленное восстановление», вы можете исключить из немедленного восстановления файлы, папки или типы расширений файлов, если эти файлы будут сохранены программой, запущенной в «песочнице».

В разделе «Удаление» в подразделе «Предложение удаления», вы можете отметить флажком пункт «Никогда не удалять эту песочницу и не очищать ее содержимое», для того, чтобы не потерять хранившиеся в «песочнице» данные.

В разделе «Ограничения», в подразделе «Доступ в Internet» вы можете добавить программы в список или удалить программы из списка программ, которые могут получить доступ в Интернет. Вы можете разрешать или запрещать программам выходить в сеть Интернет, когда они находятся в безопасной среде. Если вы нажмете на кнопку блокировать все программы, то всем программам, запущенным в «песочнице» будет заблокирован выход в Интернет.

В разделе «Приложения» вы можете выбрать правила поведения для различных программ запущенных в программе Sandboxie.

В разделе меню «Песочница» нажав на пункт «Установить папку для хранения», вы можете изменить диск, на котором будут храниться «песочницы», если у вас мало места на диске «C».

После нажатия на пункт «Создать новую песочницу», вы можете создавать еще неограниченное количество «песочниц», каждую со своими настройками, чтобы запускать программы с разными настройками поведения из своей «песочницы».

Этот режим запуска нескольких песочниц одновременно, работает только в платном варианте программы, после завершения ознакомительного периода работы с программой.

Каждое виртуальное пространство работает отдельно, песочницы изолированы от системы и друг от друга. По умолчанию, в приложении предлагается одно изолированное пространство Sandbox DefaultBox.

Настройки Windows Sandbox

После запуска Песочница Windows — это чистая система, без доступа к вашим файлам в основной системе (что может быть нужно), зато с доступом к сети (что представляет потенциальную опасность). При необходимости, вы можете настроить поведение Windows Sandbox с помощью специальных файлов конфигурации, представляющих собой обычный текстовый файл XML с расширением .wsb. Таких файлов может быть несколько: в зависимости от того, с какими параметрами требуется запустить песочницу, запускаете нужный файл.

Содержимое файла должно начинаться с и заканчиваться .

Cреди доступных параметров, которые указываются внутри этих тегов могут быть следующие:

Отключение доступа к сети:

Disable

Отключение доступа к виртуальному графическому адаптеру (изображение не исчезнет, но исчезнут функции ускорения графики):

Disable

Проброс папок с основной системы в песочницу Windows (параметр ReadOnly задает доступ только для чтения, при указании False возможна будет и запись):

Путь_к_папке_в_системе

True

Подключенные папки будут отображаться на рабочем столе (также возможен доступ по пути C:\Users\WDAGUtilityAccount\Desktop\Имя_папки внутри песочницы).

Запуск команды при открытии песочницы:

какая_либо_команда

Все эти параметры можно компоновать в рамках одного файла конфигурации .wsb, который можно создать с помощью любого текстового редактора, даже встроенного «Блокнота» (при его использовании в диалоге сохранения в поле «Тип файла» выберите «Все файлы» и при сохранении укажите расширение .wsb).

На скриншоте ниже — пример такого файла конфигурации.

В этом файле отключается доступ к сети и GPU, подключаются две папки с основной машины и при входе запускается Проводник.

Дополнительные нюансы, которые могут быть полезны:

- Между основной системой и песочницей Windows работает буфер обмена, с помощью которого вы можете легко «передать» файлы в Sandbox без создания wsb файлов конфигурации.

- Каждый раз при закрытии песочницы всё её содержимое очищается. При необходимости сохранять результаты работы, используйте общие папки.

- Как уже было отмечено выше, невозможность включить песочницу Windows (неактивна в компонентах) связана с отключенной виртуализацией или с отсутствием её поддержки процессором.

- Ошибка 0x80070002 «Не удается найти указанный файл» при запуске песочницы может говорить о разных проблемах. В первую очередь, на финальном релизе с этим столкнулись владельцы ОС на языке, отличном от английского и Майкрософт обещает это исправить. Обновление: ошибка исправлена в обновлении KB4512941. Самостоятельное исправление (уже не актуально): установить английскую ОС, а уже затем на нее русский языковой пакет.

Как пользоваться Sandboxie

Первый способ:

Для того, чтобы запустить программу в безопасном режиме, кликните правой кнопкой мыши по названию «песочницы» и в контекстном меню нажмите на пункт «Запустить в песочнице». В списке пунктов запуска вы можете выбрать соответствующий пункт для запуска программы.

Вы можете запустить браузер, почтовый клиент, установленный по умолчанию, а также запустить любую программу отсюда или из меню «Пуск». Также вы можете запустить в безопасной среде Проводник, если нажмете на пункт «Запустить Windows Explorer».

После этого Проводник будет запущен в защищенной среде. Для завершения работы Проводника, в окне «Управление Sandboxie» нажмите правой кнопкой мыши по папке программы, а в контекстном меню выберите пункт «Завершить программу», или просто закройте Проводник обычным для программ способом, нажав для этого на красную кнопку.

Второй способ:

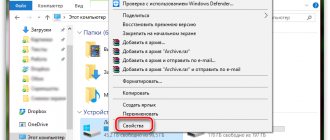

Еще проще будет запустить программу в Sandboxie, просто нажав на папку или ярлык программы, а затем выбрать в контекстном меню пункт «Запустить в песочнице».

Если вы создали несколько «песочниц», то программа Sandboxie предложит вам выбрать для запуска программы нужную «песочницу». Выбираете изолированную среду, а потом нажимаете на кнопку «ОК».

После этого программа запускается в изолированной среде. При наведении курсора мыши на запущенную в изолированной среде программу, вокруг окна программы будет видна тонкая цветная граница.

Практическое применение

Попробуем наш инструмент на реальной угрозе. Чтобы никто не упрекнул меня в подтасовке, я поступил просто: зашел на www.malwaredomainlist.com и скачал последнее, что там появилось на момент написания статьи. Это оказался премилый файл pp.exe с какого-то зараженного сайта. Одно только название внушает большие надежды, кроме того, на этот файл сразу заорал мой антивирус. К слову, все наши манипуляции лучше производить при отключенном антивирусе, иначе мы рискуем заблокировать/удалить что-нибудь из того, что исследуем. Как изучить поведения бинарника? Просто нажимаем правой кнопкой на этот файл и выбираем в выпавшем меню пункт Run BSA. Откроется окно Buster Sandbox Analyzer. Внимательно смотрим в строку Sandbox folder to check. Все параметры должны совпадать с теми, которые мы указали при настройке Sandboxie, то есть если песочница получила название BSA, а в качестве пути к папке был задан параметр FileRootPath=C:\Sandbox\%SANDBOX%, то вс,ёе должно быть как на скриншоте. Если же ты знаешь толк в извращениях и назвал песочницу по-другому или настроил параметр FileRootPath на другой диск или папку, его нужно изменить соответствующим образом. В противном случае Buster Sandbox Analyzer не будет знать, где искать новые файлы и изменения в реестре.

Скачиваем образец малвари для анализа

BSA включает в себя массу настроек по анализу и изучению процесса выполнения бинарника, вплоть до перехвата сетевых пакетов. Смело нажимай кнопку Start Analysis. Окно перейдет в режим анализа. Если песочница, выбранная для анализа, по каким-то причинам содержит результаты предыдущего исследования, утилита предложит предварительно ее очистить. Все готово к запуску исследуемого файла.

Готов? Тогда нажми на изучаемый файл правой кнопкой мыши и в открывшемся меню выбери «Запустить в песочнице», после чего укажи ту «песочницу», к которой мы прикрутили BSA.

Сразу после этого в окне анализатора побегут API-вызовы, которые будут фиксироваться в лог-файлах. Обрати внимание, что сам Buster Sandbox Analyzer не знает, когда завершится анализ процесса, фактически сигналом к окончанию служит именно твое жмакание на кнопку Finish Analysis. Как же узнать, что время уже наступило? Тут может быть два варианта.

- В окне Sandboxie не отображается ни один выполняемый процесс. Это означает, что выполнение программы явно завершилось.

- В списке API-вызовов долгое время не появляется ничего нового или, наоборот, одно и то же выводится в циклической последовательности. При этом в окне Sandboxie что-то еще выполняется. Такое бывает, если программа настроена на резидентное выполнение или попросту зависла. В этом случае ее необходимо вначале завершить вручную, нажав правой кнопкой в окне Sandboxie на соответствующую «песочницу» и выбрав «Завершить программы». Кстати, при анализе моего pp.exe произошла именно такая ситуация.

После этого можно смело выбирать Finish Analysis в окне Buster Sandbox Analyzer.

Чеклист подозрительного поведения приложения

Восстановление файлов в Sandboxie

Программа Sandboxie не позволяет файлам из программы запущенной в «песочнице» проникать в операционную систему без вашего разрешения. Все файлы созданные программой или загруженные из Интернета, по умолчанию будут удалены после закрытия изолированной среды.

Работая в программе Sandboxie можно создавать и сохранять файлы в обычных папках на своем компьютере. Эти файлы не будут видны, пока вы не дадите разрешения программе Sandboxie, перенести данные из изолированной среды в обычную среду.

После того, как вы скачали при помощи браузера, запущенного в изолированной среде, какие-нибудь файлы из интернета, эти файлы будут находиться в том месте, где у вас на компьютере сохраняются загрузки.

Но, вы не будете видеть эти файлы, пока они находятся в «песочнице». Вам нужно будет перенести эти файлы из изолированной среды в обычную среду.

В программе Sandboxie это называется «восстановление» файлов. Есть три режима восстановления файлов: «Немедленное восстановление», «Быстрое восстановление» и «Ручное восстановление».

Как решить, когда запускать различные компоненты приложений Android в отдельном процессе

Давайте рассмотрим пример Google Chrome browser который наилучшим образом использовал атрибут android:process . До этого давайте понять, почему рассматривалась архитектура многопроцессорных систем.

Помните те старые времена, когда мы использовали совместную многозадачную операционную систему. Был один процесс и приложения, используемые для запуска в этом одиночном процессе поочередно. Проблема с этой архитектурой заключалась в том, что, если одно приложение плохо управляет тем, что один процесс затухает, сведя всю систему вниз.

Теперь в современной операционной системе дней, запускайте приложения в своих собственных процессах. Если одно приложение неверно работает, процесс его запуска отмирает и не влияет на остальную часть системы.

То же самое относится к браузеру. Если одна веб-страница неверно работает, она выводит на экран весь браузер, если веб-страницы, открытые на других вкладках, недоступны. Следовательно, была построена многопроцессная архитектура.

Отдельные процессы используются для вкладок браузера для защиты приложения браузера от ошибок в механизме рендеринга. Каждый процесс рендеринга запускается как служба android в отдельном процессе. Это делается с помощью тега android:process элемента . Другим важным флагом, используемым для процесса обработки движка, является android: isolateProcess . Этот флаг гарантирует, что процесс рендеринга не будет иметь доступа к системным ресурсам, таким как сеть, дисплей и файловая система, благодаря тому, что приложение браузера будет надежно защищено.

Вот фрагмент файла манифеста хрома:

Вот вывод оболочки adb:

USER PID PPID VSIZE RSS WCHAN PC NAME u0_a14 12926 317 694380 102828 ffffffff 00000000 S com.android.chrome u0_i16 26875 317 590860 59012 ffffffff 00000000 S com.android.chrome:sandboxed_process5 u0_i17 27004 317 577460 47644 ffffffff 00000000 S com.android.chrome:sandboxed_process6

Элемент в файле манифеста также поддерживает атрибут android: process, чтобы установить значение по умолчанию, которое применяется ко всем компонентам

По умолчанию именем процесса приложения будет имя пакета, указанное в . Это можно переопределить, указав имя в атрибуте android:process тега . Один вариант использования: если несколько приложений хотят работать в одном и том же процессе, при условии, что эти приложения подписываются одним и тем же сертификатом и совместно используют идентификатор пользователя.

Если имя начинается с : оно становится частным для этого приложения, как в случае механизма рендеринга хрома ( com.android.chrome:sandboxed_process5 ). Это подразумевает приложения, за исключением того, что com.android.chrome не может связываться с этим механизмом рендеринга.

Если имя начинается с символа нижнего регистра, оно становится глобальным процессом. Из документов :

Это позволяет компонентам в разных приложениях совместно использовать процесс, уменьшая использование ресурсов.

Резюме преимуществ:

- Улучшить общую стабильность приложения (сбои / зависания). Один аварийный процесс службы не сбивает все приложения.

- Безопасность, предотвращая доступ к остальной части системы.

- Сократите использование ресурсов, запустив компонент в процессе и обменяв его между различными приложениями.

В основном вы должны иметь возможность отделить проблемы и решить, имеет ли смысл применять многопроцессорную архитектуру.

Обновление 1 : добавление комментария @Budius

Каждый процесс имеет только определенный объем памяти. В приложении, над которым я работаю, мы выполняем интенсивно вычислительную обработку в больших массивах памяти. Эти вычислительные мы всегда запускаем в отдельном процессе, чтобы убедиться, что у нас будет достаточно памяти для всего, что произойдет, и не сбой с OutOfMemory.

Немедленное восстановление в Sandboxie

Это самый лучший способ восстановления, так как автоматически может вызвать функцию восстановления, как только файлы создаются. По умолчанию программа особенно пристально следит за папками «Загрузки», «Документы», «Избранное» и «Рабочий стол».

Вы можете добавить к этим папкам другие папки по своему усмотрению в настройках программы (нажать правой кнопкой мыши по папке изолированной среды => «Настройки песочницы» => «Восстановление»).

После того, как файл сохраняется на компьютер, программа Sandboxie сразу покажет окно «Немедленное восстановление». Вы можете нажать на кнопку «Восстановить», а если нажмете на кнопку «Перезапуск», то «Восстановить и исследовать» или «Восстановить и запустить».

Быстрое восстановление в Sandboxie

При быстром восстановлении файлы из изолированной среды переносятся в быстром ручном режиме. Вы можете настроить программу для того, чтобы восстанавливать файлы, сохраненные в «песочнице» при обращении к этому режиму.

Вам также может быть интересно:

- Toolwiz Time Freeze — заморозка системы на компьютере

- Песочница Windows 10 (Windows Sandbox): безопасная изолированная среда

Ручное восстановление в Sandboxie

Если вы захотите очистить «песочницу», нажав правой кнопкой мыши на название «песочницы» и выбрав пункт контекстного меню «Удалить содержимое». После этого появляется окно «Удалить песочницу».

В этом окне вы можете файлы, находящиеся в изолированной среде, «Восстановить в ту же папку», «Восстановить в любую папку» или «Добавить папку». Если вы нажмете на кнопку «Удалить песочницу,» то завершаются все процессы в ней и удаляется все ее содержимое.

Использование программы Sandboxie позволяет добиться большей безопасности при использовании своего компьютера. Вы можете безопасно запускать некоторые программы в изолированной среде, безопасно выходить в интернет.

Средства для создания изолированной среды также имеют некоторые антивирусные программы, например, 360 Total Security.

Как установить на компьютер

- Запускаем установочный файл SandboxieInstall64-533-3.exe.

2. Выбираем язык их там очень много, есть даже украинский.

3. Принимаем лицензию.

4. Выбираем папку установки.

5. Дальше потребуется установить вспомогательный драйвер.

6. Программа установлена. Удачного использования!