Иногда получается, что при выполнении очередного проекта, я случайно открываю какие-то обстоятельства, которые, вроде, никто не скрывает, можно даже найти документацию, поясняющую суть… Но многие, включая меня, находятся в плену заблуждений, поэтому не ищут ту документацию, полагаясь на совершенно неверную картину мира. У меня уже намечается целый цикл из статей, в которых я просто сообщаю, что всё, оказывается, не так, как многие (включая меня) думали. Была у меня статья про DMA, была статья про производительность шины PCI Express. К этому же циклу можно отнести статью про конфигурационные ПЗУ для ПЛИС Altera. Сегодня мне хотелось бы рассказать пару слов про работу Windows Firewall, или, как его называют в русифицированной ОС – брандмауэра. В целом, это очень хорошая штука, но в частности… Оказывается, по умолчанию он работает в достаточно интересном режиме. Как говорится: «А пацаны и не знают». Итак, начинаем разбираться, что там к чему.

Введение

Сначала поясню суть задачи, которую я решал. Мне надо было проверить, насколько корректно работает очередная плата с нашим сервисом All Hardware. Но не та, которую я проверял в одной из прошлых статей, а более навороченная, с ПЛИС Xilinx.

Что представляет собой сервис All Hardware. Это сайт, на который пользователь заходит, авторизуется и получает список различных плат, физически размещённых на сервере. Зачем он это делает? Чтобы поработать с платой, не покупая её. Например, посмотреть, подойдёт ли она ему, или просто поупражняться в работе с конкретным контроллером. Платы предоставляют производители, а сервис – даёт сеанс работы с ними, ограниченный по времени. Пользователь выбирает плату из списка и получает три вещи: IP адрес, номер порта и видео с камеры, которая смотрит на эту макетку. На самом деле, там ещё можно через SSH пробрасывать порты, но в них я – не специалист. По моей части – именно адрес, порт и видео.

Дальше пользователь в среде разработки, которая стоит на его локальной машине, должен выбрать удалённый отладчик (для большинства сред это старый добрый GDB, для Кейла – более извратный, но если интересно – про это можно сделать отдельную статью, к фаерволу это не относится). Туда вбиваются выданные IP и порт, после чего можно начинать сеанс удалённой отладки, ориентируясь о происходящем с платой по картинке с камеры и по проброшенным через SSH-портам.

Таким образом, любой желающий может пощупать работу с различными отладочными платами, не покупая их. При этом, как и в случае с Redd, среда разработки и исходные коды размещаются на локальной машине. На сервер уходит только двоичный код. Но по истечении сеанса работы, автоматика стирает ПЗУ, так что следующий пользователь считать код уже не сможет.

Итак, возвращаемся к теме статьи. Каким боком здесь фаервол? Всё просто. Мне предстояло поработать с ПЛИС Xilinx. А их среда разработки совершенно официально обладает функцией WebTalk. Мне совершенно не хотелось, чтобы она сообщала о моих действиях «куда следует», поэтому среда стояла на несетевой машине. Даже если бы очень захотела – руки у неё коротки. Нет физического канала и всё тут! Но концепция сервиса All Hardware такова, что сеть быть должна. Для проверки машину пришлось временно подключать к проводу (на самом деле, отсутствие сети — это скорее привычка, на той машине всё равно ничего интересного нет). Что делать? Наступить на горло своей паранойе? Ну уж нет! Я решил ограничить среде разработки перечень разрешённых адресов, чтобы она могла работать только с localhost и сервером All Hardware. Не знаю, что будет потом, а сейчас у сервера All Hardware IP-адрес один и тот же. Просто от сеанса к сеансу выдаются новые порты. Итак, цель ясна, приступаем к реализации.

Исправление главных недостатков Windows 10 с помощью Comodo Firewall и simplewall

Начислено вознаграждение

Этот материал написан посетителем сайта, и за него начислено вознаграждение.

Windows 10 вышла в далеком 2020 году, и большинство ее огрехов и недостатков давно исправлено, слабые места улучшены, а некоторые неоднозначные решения удалены совсем. Поток критики заметно снизился за последние пару лет, да Microsoft и сама перестала гнаться за новшествами и сосредоточилась на стабильности Windows 10.

Яркое доказательство тому — очень осторожное и неторопливое развертывание версии 1903. В версии 19H2 (1909), которая скоро выходит, тоже будет немного изменений. Упор сделан на шлифовке имеющихся функций и заботе об удобстве пользователя.

Одним из главных недостатков Windows 10 считалась и считается повышенная активность системы, которая занимается своими делами, а не нуждами пользователя. Телеметрия, грузящая процессор и тормозящая жесткий диск, тому яркий пример.

Вторым недостатком, вызвавшим в начале шквал критики, была система обновлений Windows 10. Десятка обновлялась, когда ей захочется, не особо интересуясь, чем в данный момент занят пользователь.

Microsoft очень серьезно поработала с этой проблемой, и теперь обновления можно на время отложить средствами самой Windows 10.

Раньше я любил модифицировать Windows 10 твикерами, отключать обновления и делать кучи изменений. Теперь я кардинально сменил подход к твикам и модификациям. Я «кромсал» Windows 10 с помощью MSMG ToolKit и Dism++, использовал твикеры Destroy Windows 10 Spying и O&O ShutUp10.

Но после анализа затраченных ресурсов, времени и полученного результата я отказался от этого. Как ни кромсай Windows 10, прироста производительности на глаз не увидишь, а вот потеря стабильности и сокращение времени до переустановки очень заметно.

Популярные утилиты оказались с изъяном, DWS (Destroy Windows 10 Spying) — это практически троян мутного происхождения, пойманный на установке корневого сертификата в систему.

В общем, теперь я решил минимально вмешиваться в работу Windows. Но можно ли решить две проблемы, которые я описал выше, минимальными способами? Оказывается можно. И чуть ли не в 2 клика, попутно получив дополнительные полезные эффекты.

анонсы и реклама

2080 Super Gigabyte Gaming OC за 60 т.р.

Compeo.ru — правильный компмагазин без подвохов

RTX 2060 дешевеет перед приходом 3ххх

Ryzen 4000

серии в составе компьютеров уже в Ситилинке

РУХНУЛА цена MSI RTX 2070 после анонса RTX 3ххх

Core i9 10 серии вдвое дешевле такого же 9 серии

Цена на память снижена в 2 раза в Регарде — везде дороже

Вкратце, я буду ограничивать доступ в интернет самой Windows, при этом оставляя интернет для работы программ. Это сразу решает проблему обновлений, теперь они под вашим полным контролем. Телеметрия тоже резко затихает, когда Windows думает, что к интернету доступа нет.

Дополнительно мы получаем защиту системы от многих троянов, утечки данных, скрытых майнеров и так далее. Когда интернет у нас только по белым спискам — сразу видно, кто туда хочет вылезти.

Я опробовал для этого два инструмента: программу межсетевой экран с открытым исходным кодом simplewall и очень продвинутый бесплатный файрволл Comodo Firewall.

Simplewall на github, открытый исходный код дает полное доверие к программе. Сайт Comodo Firewall. Компания Comodo давно известна своими продуктами в безопасности и претензий к ней нет.

Важное отступление. В наше время пытаясь попасть на сайт какого-нибудь программного продукта, по первым ссылкам поиска вы с вероятностью 90% попадете на левые сайты. Поэтому я сначала ищу описание программы на Википедии и там уже смотрю ссылку на сайт. Попробуйте, к примеру, с популярным архиватором WinRAR. Первые три ссылки — это не сайт разработчика.

***

Сначала расскажу про simplewall. Comodo Firewallсложнее, но гибче и может обеспечить непревзойденную безопасность от вредоносов.

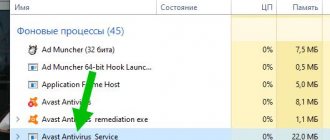

Скачав simplewall по ссылке, смело устанавливайте. Вам нужна будет только кнопка «включить фильтрацию». После ее включения любое приложение, выходящее в интернет, будет спрашивать разрешение. Смело блокируйте системные сервисы, после этого система будет думать, что компьютер не имеет доступа в интернет. Все, вы снова полновластный владелец своего компьютера.

Теперь процесс обновления Windows 10 будет выглядеть у вас так: отключаете фильтрацию в simplewall и жмете кнопку «проверить обновления». Если перед этим сделать бэкап системного диска, то даже неудачно вставшее обновление можно будет легко откатить. Плюс отложенной установки обновлений еще в том, что за пару-тройку недель с их выпуска проблемы в них исправляют.

Вот так у меня выглядит список разрешенных программ.

А вот так, запрещенных.

Видите там всеми «любимый» CompatTelRunner.exe? Теперь он не представляет проблемы.

При желании можно углубиться в настройки программы, там есть правила и для системных сервисов и приложений, но мне хватает простой фильтрации.

Списки программ можно экспортировать и импортировать, что очень удобно. Всякие вредоносы и программы, сливающие личные данные, теперь остаются не у дел.

***

Теперь о Comodo Firewall. Он сложнее, но изучить его возможность крайне полезно. Он легко обеспечивает белый список программ не только для выхода в интернет, но и для запуска. Это очень мощный инструмент борьбы с вирусами и троянами. Они просто не запустятся или не подтянут вредоносный модуль из интернета. Можете без опаски запускать любые репаки.

Возможности программы:

- Межсетевое экранирование

- Проактивная защита

- Защита от интернет-атак

- Защита от переполнения буфера

- Защита от несанкционированного доступа

- Защита важных системных файлов и записей реестра от внутренних атак

- Обнаружение переполнения буфера, которое происходит в HEAP памяти

- Обнаружение нападений ret2libc

- Обнаружение разрушенных/плохих SEH цепочек.

В настройках файрвола Comodo Firewall надо выбрать «пользовательский набор правил». Теперь программы будут спрашивать разрешения.

CCleaner решил обновиться. Запрещаем, после скандала со сбором статистики доверия ему нет.

Редактируем правила для системных приложений и обновлений, и все: компьютер полностью под нашим контролем.

Но в Comodo Firewall главная «фишка» — это правила для приложений или HIPS. После включения «параноидального режима», любая программа будет спрашивать разрешение на запуск и модификацию файлов или реестра.

Обрабатываем как правила и забываем о ней. Набор запретов и разрешений очень гибок.

Потратив пару часов для своего набора программ мы получаем систему, которая не пропустит любой вредонос, даже если его еще нет в антивирусных базах.

Потратьте несколько часов на изучение Comodo Firewall, не пожалеете. В результате у вас максимально защищенная система с полным контролем системной активности и обновлений. Можно заблокировать даже OSD регулятора звука.

Все вышеописанное подойдет и для Windows 7. Особенно, когда у нее закончится поддержка (через 4 месяца), и она станет уязвима для новых вредоносов.

Пробуйте, экспериментируйте. Пишите в комментарии, как вы решаете проблему безопасности и активности Windows 10.

Какой фаервол взять?

На Windows XP и Windows 7 я пользовался Outpost Firewall. Это отечественная разработка. Очень надёжная и удобная. Я даже купил себе по акции пожизненную лицензию на три машины. Однажды этот фаервол помог мне выявить трояна, которого не видел ни один антивирус. Когда я сумел взять файл с телом вируса, я скормил его нескольким антивирусам, поставляющимся на LiveCD. Ни один не заметил ничего подозрительного. А фаервол у меня просто был в параноидальном режиме, откуда я и узнал о подозрительной активности программы.

Всё было хорошо, пока производитель этого фаервола не закрылся при странных обстоятельствах. После этого, я сильно загрустил. Настолько загрустил, что на основном моём ноутбуке до сих пор стоит семёрка с Outpost, так как я не стал искать ему замену. Но среда разработки Xilinx хочет десятку! Прекрасно! Значит, пришла пора осваивать работу с фаерволом, встроенным в эту ОС!

Все мы знаем, что когда какая-то программа пытается получить доступ к сети, этот стандартный фаервол спрашивает у нас, разрешить ей работу с сетью или нет. Мы можем запретить сразу, а можем снять галочку разрешения после, об этом в сети имеется масса руководств. Вот эти галочки:

Это знают все. Но какова ценность этих знаний? Я опущу свои мысли, которые одолевали меня при чтении массы однотипных статей «как запретить приложению выход в сеть», не рассказывающих, как его не запретить, а только ограничить. Лучше я покажу свои выводы на специально сделанном для этого примере. Напишем два простейших консольных приложения.

Скачать Windows Firewall Control

Скачивать данную программу и русификатор рекомендую с её официального сайта…

Не переживайте, что сайт производителей программы на английском языке — всё будет хорошо , я Вам сейчас всё покажу и расскажу.

Итак, сперва скачиваем саму программу Windows Firewall Control кликнув по ссылке на главной странице…

После этого скачиваем русификатор Windows Firewall Control.

Сервер

Первое приложение будет прикидываться сервером. Оно принимает UDP-пакеты, в которых приходят строки, и отображает их на экране. Для того чтобы мы говорили об одном и том же, вот его исходный текст на С++: #include #include #include // Need to link with Ws2_32.lib #pragma comment (lib, «Ws2_32.lib») #define DEFAULT_BUFLEN 16 int main(int argc, char** argv) { if (argc != 2) { printf(«usage: ServerTest.exe port»); return -1; } WSADATA wsaData; WSAStartup(MAKEWORD(2, 2), &wsaData); // The socket address to be passed to bind sockaddr_in addr; addr.sin_family = AF_INET; addr.sin_addr.s_addr = INADDR_ANY; addr.sin_port = htons((u_short)strtoul (argv[1],0,0)); SOCKET sock = socket(AF_INET, SOCK_DGRAM, 0/*IPPROTO_UDP*/); bind(sock, (struct sockaddr*) &addr, sizeof(addr)); while (true) { struct sockaddr from; int len = sizeof(from); char buf[DEFAULT_BUFLEN]; memset(buf, 0, DEFAULT_BUFLEN); recvfrom(sock, buf, DEFAULT_BUFLEN-1, 0, &from, &len); printf(buf); } return 0; } Запускаем эту программу, передав в качестве аргумента номер порта (скажем, 1234) и предсказуемо получаем запрос от фаервола:

Разрешим ему сетевую активность… Пусть он пока ждёт, а мы напишем клиентскую часть в виде другого EXE-шника.

Установка

Процесс инсталляции не требует специальных навыков. Достаточно только запустить установщик с повышенными правами. Надо упомянуть, что программа создаст ярлыки во всех основных разделах и автоматически запишет себя в автозагрузку. Это позволит ей включаться после каждого старта системы. После запуска Windows Firewall Control не раскрывает окон, а просто отображает значок в системном трее. Щелкнув по нему дважды, на экране вы увидите панель, которая может использоваться для выбора уровня фильтрации, выполнения конфигурации или использования других встроенных инструментов.

Клиент

Пусть наш клиент шлёт серверу строки с крутящейся палочкой. Вот его текст: #include #include #include #include «Windows.h» // Need to link with Ws2_32.lib #pragma comment (lib, «Ws2_32.lib») #define DEFAULT_BUFLEN 16 int main(int argc, char** argv) { if (argc != 3) { printf(«usage: ClientTest.exe address port»); return -1; } WSADATA wsaData; WSAStartup(MAKEWORD(2, 2), &wsaData); struct sockaddr_in server, client = { AF_INET,INADDR_ANY,INADDR_ANY }; memset(&server, 0, sizeof(server)); server.sin_family = AF_INET; server.sin_port = htons((u_short)strtoul (argv[2],0,0)); InetPton(AF_INET, argv[1], &server.sin_addr.s_addr); SOCKET sock = socket(PF_INET, SOCK_DGRAM, 0); bind(sock, (sockaddr*)& client, sizeof(client)); for (int i=0;;i++) { static const char* sticks[] = { «\\\r»,»|\r»,»/\r»,»-\r» }; sendto(sock, sticks[i%4], strlen(sticks[i%4])+1, 0, (sockaddr*)& server, sizeof(server)); Sleep(250); } } Запускаем, указав адрес сервера и порт, который был у сервера (у меня это 192.168.1.95 и 1234), после чего в серверном окне начинает бежать чуть иная, чем я хотел, но всё же палочка:

Но волнует меня не то, что символ “\r” не возвращает каретку в начало строки, а то, что клиент – это отдельный процесс… Запускаемый из совершенно отдельного файла!.. А фаервол не запросил у меня разрешения на его сетевую активность. Вместо этого, он разрешил её сам, даже не поставив меня в известность о том, что программа куда-то полезет. Как так?

Репаки от elchupacabra

Windows Firewall Control (Repack) —

небольшая утилита, которая обеспечивает комфортный доступ пользователю к наиболее часто используемым опциям встроенного брандмауэра операционных систем Windows. Встроенный инструмент Firewall, который реализован в операционках семейства Windows, к сожалению, не достаточно удобен для настройки и управления, что затрудняет использование всех его возможностей особенно неопытным пользователям. Однако с помощью приложения даже новичок, не владеющий техническими тонкостями администрирования ПК, сможет настроить свой сетевой барьер на самые оптимальные параметры. После инсталляции программа размещается в системном трее (контекстном меню), откуда и осуществляется эффективное управление различными опциями фаервола. Например, можно быстро разрешить/запретить другим программам выходить в сеть, настраивать дополнительные правила, посмотреть текущие активные сетевые соединения, импортировать/экспортировать политики и многое другое.

Windows Firewall Control имеет несколько режимов фильтрации трафика:

• Высокий уровень — все исходящие соединения блокируются, не позволяя подключиться в Вашему ПК. • Средний уровень — блокируются соединения, которые не соответствуют установленному Вами правилу, а остальные работают без ограничений. • Низкий уровень — разрешаются соединения, которые в том числе и не соответствуют правилу, но у Вас есть возможность блокировки приложений для предотвращения исходящего соединения. • Отключить брандмауэр Windows — Firewall Windows полностью отключен (не рекомендуется к использованию).

Особенности репака Windows Firewall Control:

1. Совмещённые в одном дистрибутиве установка программы или распаковка портативной (portable app формат) версии 2. Удалены компоненты отвечающие за сбор и отсылку пользовательских данных 3. Мультиязычный интерфейс (включая русский /с правками lrepacks.ru/) 4. Опционная установка рекомендуемых программой правил 5. Подхватывает внешний файл настроек settings.reg (если находится рядом с инсталлятором)

ВНИМАНИЕ!!! Возможен незначительный ЛОЖНЫЙ детект на загрузчик портативной версии.

Предыдущая версия под брендом BiniSoft

Windows Firewall Control 5.4.1.0 (Repack & Portable)

—

3,1Mb

(turbobit)/

Зеркало

(katfile) /

Зеркало

(up-load) /

Зеркало

(uploadrar)/ Внимание! У Вас нет прав для просмотра скрытого текста.

Системные требования: Windows 7/8/8.1/10

Размер файла: 2,1Mb

Посетить: ОФИЦИАЛЬНЫЙ САЙТ

Скачать Windows Firewall Control 6.4.0.0 (Repack & Portable): с Turbobit

Скачать Windows Firewall Control 6.4.0.0 (Repack & Portable): с Katfile

Скачать Windows Firewall Control 6.4.0.0 (Repack & Portable): с Up-load

Скачать Windows Firewall Control 6.4.0.0 (Repack & Portable): с Uploadrar

Прямые ссылки на загрузку (upload.ee / Яндекс Диск) доступны только для группы «Меценат» (Что такое Premium?).

Немного теории о режимах работы фаервола

Вот тут мы подошли к сути статьи.

По умолчанию, Windows-фаервол разрешает все исходящие соединения, если они не запрещены явно. То есть, к нам не смогут подключиться извне, но если какая-то программа проникла на нашу машину (или мы поставили её добровольно), она вполне может отсылать, что угодно, и никто ей по умолчанию это не запретит!

Собственно, вот соответствующая настройка фаервола:

Разрешено всё, что не запрещено. Приложению можно явно запретить активность. Именно этому посвящено огромное количество статей в Интернете… Но троян заберётся на нашу машину незаметно, мы и не догадаемся, что именно его надо занести в запрещённые приложения. Опять же, это не решает моей задачи, вынесенной во введение статьи. Мне надо оставить доступ к тем адресам, которые я разрешил и запретить все остальные.

Чтобы это сделать, надо перевести фаервол в режим «запрещено всё, что не разрешено» для исходящих соединений. Я вечно путаюсь, как войти в соответствующий пункт меню… Ага, нашёл…

И там сначала выбираем вкладку, соответствующую активному профилю (на моём рисунке это был «Общий профиль», а затем переключаем список выбора «Исходящие подключения» из «Разрешить (по умолчанию)» в «Блокировать».

Всё, мы можем спать спокойно? Увы, нет. Если бы всё было так просто – уверен, компания Microsoft сразу выбирала бы режим «Блокировать» для всех. Жаль, но всё только начинается.

Установка и русификация Windows Firewall Control

Всё, переходим к установке и русификации. Запускаем установку кликом по первому скачанному файлу…

Первая галочка — ярлыки в панели быстрого запуска и на рабочем столе. Вторая — запускать программу Windows Firewall Control с системой. Третья — разрешить управлять брандмауэром Windows. Вторую и третью рекомендую оставить.

Рекомендую

Всё программа установлена. Теперь её надо выключить методом клика правой кнопкой мыши по ярлыку в трее на «Exit» …

Копируем второй скачанный файл (который языковый), идём в папку куда установили программу и вставляем его туда…

Закрываем все папки и перезапускаем операционную систему. Получаем в трее русифицированную программу…

Немного о прикладном мазохизме

Итак. Допустим, вы включили режим блокировки для исходящих… Сразу умерло всё, включая браузеры. В целом, никто не мешает в любой момент вернуть выбор в старое положение и откатиться к исходному варианту. Но давайте посмотрим, что нам вообще даёт новый режим. Мы получаем список правил. И у этих правил можно задать безусловное условие разрешения, а можно задать для приложения список открытых портов и список открытых адресов. Адреса можно задавать группой. Вот окно настройки портов:

Вот окно настройки адресов:

Мало того, никто не мешает открыть порт для любых программ, ограничив список допустимых адресов ему. То есть, мы говорим не «Программе такой-то разрешить доступ к портам таким-то», а «Всем программам, работающим через порт такой-то, разрешить работу, ограничив адреса следующей группой».

Всё замечательно, кроме одного. Если список правил для входящих соединений нам формирует система, то для исходящих всё надо добавлять самому. Как я говорил, у меня умер браузер – мне пришлось добавить его в разрешённые исходящие самостоятельно. Как настраиваются адреса, я не буду описывать, статья не об этом. Статей про настройку правил (с целью блокировки, правда) – пруд пруди. В целом, обычно я находил подходящее правило для входящих, копировал имя файла оттуда, после чего – создавал правило для исходящих, указав тот же файл. Ну, и разрешал активность этой программе.

Когда у меня возникла проблема с подключением к VPN в офисе, я поисследовал список готовых правил и нашёл вот такое (я заранее знал, что у нас VPN подключение идёт по протоколу L2TP):

Правило создано за нас, но не активировано. Я зашёл в его свойства, активировал его, после чего слева в списке появился зелёный шарик с галочкой, а VPN-соединение с офисом заработало.

Но так или иначе, а в целом, работа с таким фаерволом попахивает мазохизмом. Надо иметь железную волю, чтобы не закричать: «А надоело это всё» и не вернуться к старому режиму работы. Я уже почти дошёл до этого состояния (благо опыты с Xilinx для All Hardware уже были завершены), но один мой знакомый подсказал мне красивое решение.

Надстройка над штатным фаерволом

Оказывается, есть официально бесплатная программа Windows Firewall Control.

Она сама по себе ничего не делает, а просто управляет фаерволом, встроенным в Windows, предоставляя очень удобные интерфейсы. Теперь не надо бегать через кучу меню, чтобы что-то настроить. Все настройки удобно и компактно собраны на нескольких вкладках. Расписывать все функции этой программы я не буду. Цель статьи – не описать её, а просто отметить её существование. Дальше – все желающие смогут найти специализированные статьи, зная имя Windows Firewall Control.

И вот теперь при запуске клиентской части из примера выше, я наконец-то получил сообщение:

Я могу разрешить ему доступ, после чего будет автоматически создано правило, я могу запретить доступ, я могу заблокировать приложение однократно.

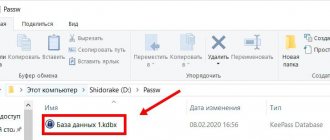

Вот я ради интереса нашёл автоматически созданное правило в штатном списке фаервола и ограничил ему список доступных адресов:

В общем, с этим приложением жизнь стала намного проще даже при использовании штатного Windows Firewall. Настолько лучше, что эта машина с Windows 10 осталась в сети, ведь она уже не так беззащитна, как была до того.

Программа Windows Firewall Control

Они разбросаны чуть ли не по всей системе. Понять где, что и как настраивать практически невозможно без диплома системного администратора высшей категории .

Малюсенькая (312 кб.), бесплатная программка Windows Firewall Control соберёт все настройки и параметры брандмауэра Windows в кучу, позволит всего в пару кликов быстро разрешить или запретить программам выход в Интернет, настроить правила, просмотреть текущие активные сетевые соединения, импортировать или экспортировать политики, а также эффективно управлять различными параметрами при помощи контекстного меню.

Windows Firewall Control абсолютно ничего не добавляет в систему и не изменяет в ней, а только выводит все встроенные функции брандмауэра Windows в одном своём окне для удобства их использования.