Softether VPN представляет собой современный мультипротокольный VPN-менеджер и клиент. Программа обеспечивает высочайший уровень конфиденциальности, самостоятельно создавая L-2 и L-3 туннели и профессионально шифруя трафик. Открытый код обеспечивает ее свободное распространение, оно обеспечивается многонациональной командой волонтеров. Сложность вызовет только сборка утилиты из компонентов и ее дальнейшая настройка при отсутствии русифицированного интерфейса. Продукт предназначен для ценителей и экспертов и окажется сложен для простых пользователей.

О продукте

Программа создана в Японии, в 2003 году Daiyu Nobori , студент одного из университетов, разработал первую версию продукта и сразу оказался под пристальным вниманием правительства. Власти сочли его разработку небезопасной, предположив, что она способна «повредить имиджу других VPN-продуктов». Студент предложил программу Mitsubishi Materials Corporation, утратив на нее права, но в 2014 году он вновь выпустил ее на рынок, уже с открытым кодом. Сейчас вопрос с исключительными правами полностью не урегулирован.

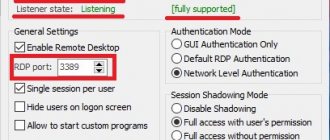

Сервера Softether VPN находятся только на Востоке Евразии, это, а также технология создания обеспечивает высокую скорость работы пользователям из России, проживающим близко к региону локализации, также для клиентов из стран Средней Азии. Программа имеет встроенный фаервол. Используемый собственный протокол передачи данных SSL-VPN по виду идентичен обычному HTTPS-трафику, это позволяет скрыть факт использования VNP и делает программу популярной в Китае, она способна справится с технологиями DPI (Deep Packet Inspection), блокирующими некоторые протоколы. Программа работает через редко используемый порт 433. Трафик маскируется очень успешно, иногда в целях передачи данных применяются имитации ICMP (пинг) и DNS запросов.

При ответе на вопрос, как пользоваться Softether VPN, надо отметить, что программа разработана для всех операционных систем, но требует определенных технических знаний. Она многокомпонентна и состоит из следующих элементов:

- Softether VPN server. Он состоит из Server, Bridge и VPN Server Manager (в версии, предложенной для Windows);

- Bridge. Опция подключает локальные сети к VPN-тоннелям;

- Softether VPN server manager. Он устанавливается отдельно и позволяет администрировать удаленные VPN-сервера, скачать Softether VPN manager также потребуется отдельно от других блоков программы;

- Vpncmd предназначена для администрирования командной строки, это фактически консоль управления программой;

- Softether VPN client — клиент требуется для подключения к сети VPN.

Цена актуальной версии Softether VPN client manager 4.22 не зависит от количества компонентов, так как программа распространяется на условиях открытой лицензии, скачать ее можно на сайте разработчика, выбрав нужные компоненты или воспользоваться предлагаемыми экспертами уже собранными пакетами.

Политика конфиденциальности

Пользователей, решивших скачать Softether VPN client, больше всего будет беспокоить, насколько хорошо он обеспечивает анонимность в Интернете и при помощи каких средств шифруется трафик. Система использует AES 256-bit и RSA 4096-bit шифрование. Но так как команда продукта позиционирует себя в качестве команды волонтеров, не заявляя свои реальные цели, некоторые эксперты не рекомендуют останавливать свой выбор на этом предложении. Использование компьютеров клиентов, с их согласия, в виде прокси-серверов не дает гарантии безопасности.

Преимущества и недостатки

Softether VPN manager имеет и плюсы, и минусы, а так как продукт специфический и непривычный для VPN-рынка, такими же необычными будут и его характеристики.

| Преимущества |

|

| Недостатки |

|

Установка и настройка

Скачать Softether VPN на русском можно на сайте разработчика. Настройка Softether VPN производится по разному, в зависимости от того, какое программное обеспечение установлено на компьютере, так, для Windows vpncmd окажется в одном комплекте с VPN Server Manager, в UNIX она устанавливается с сервером. Перейдя на сайт разработчика, нужно выбрать нужные компоненты, получить ссылку, скачать Softether VPN client manager на русском и распаковать архив.

Далее система поставит перед пользователем ряд вопросов, на все нужно ответить «да». В консоли управления vpncmd нужно проверить совместимость своей системы с Softether VPN. После подтверждения работоспособности нужно запустить программу и настроить Softether VPN client.

Пользователи в России не торопятся выбирать эту программу, несмотря на то, что с ее помощью можно строить собственные локальные защищены сети. Не оказала влияние на ее популярность даже поддержка Павла Дурова. Широкому применению софта препятствует сложность установки и настройки и низкая скорость соединения.

Если Softether VPN не заинтересовал вас предлагаем вашему вниманию ТОП 3 VPN сервиса по мнению нашей редакции

Сетевые режимы SoftEther VPN Server

У SoftEther есть два механизма передачи трафика: SecureNAT и Local Bridge.

SecureNAT

SecureNAT — собственная технология SoftEther, создающая закрытую сеть и состоящая из двух частей: виртуального NAT и виртуального DHCP-сервера.

SecureNAT не требователен к типу виртуализации VPS/VDS серверов, так как работает без TUN/TAP. Для SecureNAT не нужна настройка iptables или другого фаервола, кроме открытия порта на котором будут приниматься соединения от клиентов.

Маршрутизация трафика осуществляется не затрагивая ядра системы. Все процессы полностью виртуализированы. Отсюда возникают минусы режима, повышенная нагрузка на процессор и потеря в скорости, если сравнивать с Local Bridge.

Пользователю нужно только включить режим, подключить клиент, после чего можно начинать пользоваться VPN.

Активация режима SecureNAT

Чтобы включить режим SecureNAT перейдем в консоль управления хабом и выполним команду SecureNatEnable.

VPN Server/VPN_1>SecureNatEnable SecureNatEnable command — Enable the Virtual NAT and DHCP Server Function (SecureNat Function) The command completed successfully.

Узнать текущий статус можно командой SecureNatStatusGet.

VPN Server/VPN_1>SecureNatStatusGet SecureNatStatusGet command — Get the Operating Status of the Virtual NAT and DHCP Server Function (SecureNat Function) Item |Value ————————-+———- Virtual Hub Name |VPN_1 NAT TCP/IP Sessions |40 Session NAT UDP/IP Sessions |5 Session NAT ICMP Sessions |0 Session NAT DNS Sessions |0 Session Allocated DHCP Clients |1 Client Kernel-mode NAT is Active|Yes Raw IP mode NAT is Active|Yes The command completed successfully.

Команда показывает количество сессий, подключенных клиентов и текущий статус SecureNAT. Значения «Yes» говорят что режим SecureNAT сейчас активен.

Как я уже писал выше, SecureNAT не требует настройки фаервола для маршрутизации трафика. Достаточно просто открыть порт, на котором vpnserver будет принимать входящие соединения от клиентов.

Добавим правило iptables открывающее 443 порт (или любой другой).

iptables -A INPUT -p tcp -m tcp —dport 443 -j ACCEPT

Можно устанавливать клиент, подключаться к серверу, и начинать использовать VPN или немного почитать про сетевые настройки SecureNAT.

Обзор сетевых настроек SecureNAT

Предупреждаю, не стоит менять дефолтные настройки, если не знаете что делаете. Там без вас уже все настроено. В противном случае вас могут ожидать неприятные последствия.

Текущие сетевые настройки можно узнать командой SecureNatHostGet.

VPN Server/VPN_1>SecureNatHostGet SecureNatHostGet command — Get Network Interface Setting of Virtual Host of SecureNAT Function Item |Value ————+—————— MAC Address|5E-98-F1-B0-E4-9E IP Address |192.168.30.1 Subnet Mask|255.255.255.0 The command completed successfully.

По умолчанию SecureNAT использует подсеть 192.168.30.0/24.

Данная подсеть не относится только к SecureNAT, она также используется и в режиме Local Bridge. Это собственная подсеть виртуального хаба. Так что если возникнет необходимость в изменении подсети для моста, то это делается здесь.

Адрес подсети можно изменить командой SecureNatHostSet.

VPN Server/VPN_1>SecureNatHostSet SecureNatHostSet command — Change Network Interface Setting of Virtual Host of SecureNAT Function MAC Address: IP Address: 192.168.100.1 Subnet Mask: 255.255.255.0 The command completed successfully.

Теперь мы используем подсеть 192.168.100.0/24.

VPN Server/VPN_1>SecureNatHostGet SecureNatHostGet command — Get Network Interface Setting of Virtual Host of SecureNAT Function Item |Value ————+—————— MAC Address|5E-98-F1-B0-E4-9E IP Address |192.168.100.1 Subnet Mask|255.255.255.0 The command completed successfully.

Клиент подключающийся к хабу получает ip-адрес из диапазона его подсети. Раздачей адресов управляет виртуальный DHCP-сервер. Просмотреть текущие настройки DHCP можно командой DhcpGet.

VPN Server/VPN_1>DhcpGet DhcpGet command — Get Virtual DHCP Server Function Setting of SecureNAT Function Item |Value ——————————-+————— Use Virtual DHCP Function |Yes Start Distribution Address Band|192.168.30.10 End Distribution Address Band |192.168.30.200 Subnet Mask |255.255.255.0 Lease Limit (Seconds) |7200 Default Gateway Address |192.168.30.1 DNS Server Address 1 |192.168.30.1 DNS Server Address 2 |None Domain Name | Save NAT and DHCP Operation Log|Yes Static Routing Table to Push | The command completed successfully.

Изменим текущие настройки под новую 192.168.100.0/24 подсеть (DhcpSet).

VPN Server/VPN_1>DhcpSet DhcpSet command — Change Virtual DHCP Server Function Setting of SecureNAT Function Start Point for Distributed Address Band: 192.168.100.10 End Point for Distributed Address Band: 192.168.100.100 Subnet Mask: 255.255.255.0 Lease Limit (Seconds): 7200 Default Gateway (‘none’ to not set this): 192.168.100.1 DNS Server 1 (‘none’ to not set this): 192.186.100.1 DNS Server 2 (‘none’ to not set this): 8.8.8.8 Domain Name: myvpn Save Log (yes / no): no The command completed successfully.

Я задал диапазон выдаваемых адресов с 192.168.100.10 по 192.168.100.100, маску подсети, шлюз и DNS-сервера. Lease Limit (срок аренды) оставил по умолчанию.

Новые настройки DHCP теперь выглядят так.

VPN Server/VPN_1>DhcpGet DhcpGet command — Get Virtual DHCP Server Function Setting of SecureNAT Function Item |Value ——————————-+————— Use Virtual DHCP Function |Yes Start Distribution Address Band|192.168.100.10 End Distribution Address Band |192.168.100.100 Subnet Mask |255.255.255.0 Lease Limit (Seconds) |7200 Default Gateway Address |192.168.100.1 DNS Server Address 1 |192.186.100.1 DNS Server Address 2 |8.8.8.8 Domain Name |myvpn Save NAT and DHCP Operation Log|No Static Routing Table to Push | The command completed successfully.

Если сейчас подключиться к VPN, открыть командную строку Windows и выполнить команду ipconfig, то можно увидеть следующую картину.

Компьютер теперь имеет адрес 192.168.100.10, шлюзом выступает 192.168.100.1, сеть называется «myvpn». Как и было задано при настройке.

DHCP-сервер можно отключить, команда DhcpDisable.

Если забыть включить DHCP, то адреса клиентам выдаваться не будут, но клиент все равно будет подключен к серверу. При этом трафик будет идти с вашего основного адреса. Невнимательный пользователь будет уверен что скрывает свой IP, но на самом деле это не так. По умолчанию DHCP включен всегда и лучше его не трогать.

Отключение SecureNAT

Для выключения SecureNAT команда SecureNatDisable.

VPN Server/VPN_1>SecureNatDisable SecureNatDisable command — Disable the Virtual NAT and DHCP Server Function (SecureNat Function) The command completed successfully.

Отключенный SecureNAT.

VPN Server/VPN_1>SecureNatStatusGet SecureNatStatusGet command — Get the Operating Status of the Virtual NAT and DHCP Server Function (SecureNat Function) Item |Value ————————-+——— Virtual Hub Name |VPN_1 NAT TCP/IP Sessions |0 Session NAT UDP/IP Sessions |0 Session NAT ICMP Sessions |0 Session NAT DNS Sessions |0 Session Allocated DHCP Clients |0 Client Kernel-mode NAT is Active|No Raw IP mode NAT is Active|No The command completed successfully.

Local Bridge

Local Bridge полностью отличается от SecureNAT. Этому режиму требуется поддержка TUN/TAP устройств, поэтому его можно использовать не на всех VPS/VDS, а только на имеющих возможность их загрузки. Кроме того, вся настройка Local Bridge, от начала и до конца, делается ручками.

Плюсами Local Bridge являются более высокая скорость, надежность и безопасность.

Local Bridge соединяет хаб с физическим или tap-адаптером. Маршрутизация трафика происходит в ядре системы с помощью netfilter/iptables.

DHCP для Local Bridge

Local Bridge не имеет своего DHCP сервера, поэтому приходится устанавливать еще и DHCP сервера. В CentOS устанавливают dhcp, в Ubuntu/Debian устанавливают isc-dhcp-server.

Установим dhcp для CentOS.

yum install -y dhcp

Установим isc-dhcp-server для Ubuntu/Debian.

apt-get install -y isc-dhcp-server

Отредактируем файл настроек dhcp-сервера, он одинаков везде.

nano /etc/dhcp/dhcpd.conf

Содержимое файла dhcpd.conf.

option domain-name «myvpn»; option domain-name-servers 192.168.30.1; default-lease-time 43200; max-lease-time 86400; log-facility local7; subnet 192.168.30.0 netmask 255.255.255.0 { range 192.168.30.10 192.168.30.200; option routers 192.168.30.1; } # Если нужно выдавать клиенту постоянный ip-адрес # То можно сделать привязку по MAC # Раскомментируйте строки, задайте желаемый ip # Пропишите MAC-адрес адаптера, который будет создан после установки клиента #host home { #hardware ethernet XX:XX:XX:XX:XX:XX; #fixed-address XXX.XXX.XXX.XX; #}

Если вы прочитали про сетевые настройки SecureNAT, то скорее всего поняли откуда я взял значения для dhcp-сервера, так как подсеть одинакова для обоих режимов.

Исходя из адреса дефолтной подсети (192.168.30.0/24), я задал следующие значения:

- domain-name — имя сети, может быть любым.

- domain-name-servers — адреса DNS, можно указать адрес шлюза или прямой адрес предпочитаемого сервера. (192.168.30.1)

- default-lease-time — срок аренды ip-адреса клиентом, если клиент самостоятельно не указывает срок аренды адреса.

- max-lease-time — максимальный срок аренды адреса клиентом.

- subnet — адрес подсети (192.168.30.0)

- netmask — маска подсети (255.255.255.0)

- range — диапазон адресов для выдачи (от 192.168.30.10 и до 192.168.30.200)

- option routers — шлюз (192.168.30.1)

Значения «lease-time» задаются в секундах, я задал 12 и 24 часа соответственно. Если выставить маленькие значения, то по истечению срока соединение будет разрываться, что не есть хорошо при длительной работе.

Сделаем интерфейс tap_vpn шлюзом подсети, назначив ему адрес 192.168.30.1

ifconfig tap_vpn 192.168.30.1

Проверим интерфейс.

ifconfig tap_vpn tap_vpn: flags=4163 mtu 1500 inet 192.168.30.1 netmask 255.255.255.0 broadcast 192.168.30.255 inet6 fe80::2ac:4dff:fe2f:c83f prefixlen 64 scopeid 0x20 ether 00:ac:4d:2f:c8:3f txqueuelen 1000 (Ethernet) RX packets 35 bytes 3010 (2.9 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 94 bytes 7764 (7.5 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Запустим dhcp-сервер.

CentOS systemctl start dhcpd Ubuntu/Debian systemctl start isc-dhcp-server

Проверим как работает в CentOS (systemctl status dhcpd)

systemctl status dhcpd ● dhcpd.service — DHCPv4 Server Daemon Loaded: loaded (/usr/lib/systemd/system/dhcpd.service; disabled; vendor preset: disabled) Active: active (running) since Thu 2018-05-10 22:46:40 MSK; 40s ago Docs: man:dhcpd(8) man:dhcpd.conf(5) Main PID: 2297 (dhcpd) Status: «Dispatching packets…» CGroup: /system.slice/dhcpd.service └─2297 /usr/sbin/dhcpd -f -cf /etc/dhcp/dhcpd.conf -user dhcpd -group dhcpd —no-pid Sep 26 05:14:06 tech dhcpd[2297]: Sending on LPF/tap_vpn/00:ac:4d:2f:c8:3f/192.168.30.0/24

Проверим как работает в Debian/Ubuntu (systemctl status isc-dhcp-server)

systemctl status isc-dhcp-server ● isc-dhcp-server.service — ISC DHCP IPv4 server Loaded: loaded (/lib/systemd/system/isc-dhcp-server.service; enabled; vendor preset: enabled) Active: active (running) since Thu 2018-05-10 22:46:40 MSK; 40s ago Docs: man:dhcpd(8) Main PID: 2936 (dhcpd) Tasks: 1 Memory: 9.0M CPU: 33ms CGroup: /system.slice/isc-dhcp-server.service └─2936 dhcpd -user dhcpd -group dhcpd -f -4 -pf /run/dhcp-server/dhcpd.pid -cf /etc/dhcp/dhcpd.conf

Автозапуск DHCP при старте vpnserver

Сделаем загрузку DHCP сервера зависящей от загрузки vpnserver. Во первых, чтобы не назначать адрес tap-интерфейса вручную, а, во вторых, чтобы не запускать вручную dhcp-сервер после каждой перезагрузки или включения машины.

Для этого добавим две команды непосредственно в скрипт автозапуска vpnserver.

ifconfig tap_vpn 192.168.30.1 systemctl restart dhcpd или isc-dhcp-server

Отредактируем скрипт /etc/init.d/vpnserver.

nano /etc/init.d/vpnserver

Приводим содержимое скрипта к следующему виду в CentOS.

#!/bin/sh # chkconfig: 2345 99 01 # description: SoftEther VPN Server DAEMON=/usr/local/vpnserver/vpnserver LOCK=/var/lock/subsys/vpnserver test -x $DAEMON || exit 0 case «$1» in start) $DAEMON start touch $LOCK sleep 3 ifconfig tap_vpn 192.168.30.1 systemctl restart dhcpd ;; stop) $DAEMON stop rm $LOCK ;; restart) $DAEMON stop sleep 3 $DAEMON start sleep 3 ifconfig tap_vpn 192.168.30.1 systemctl restart dhcpd ;; *) echo «Usage: $0 {start|stop|restart}» exit 1 esac exit 0

Приводим содержимое скрипта к следующему виду в Ubuntu/Debian.

#!/bin/sh ### BEGIN INIT INFO # Provides: vpnserver # Required-Start: $remote_fs $syslog # Required-Stop: $remote_fs $syslog # Default-Start: 2 3 4 5 # Default-Stop: 0 1 6 # Short-Description: Start daemon at boot time # Description: Enable Softether by daemon. ### END INIT INFO DAEMON=/usr/local/vpnserver/vpnserver LOCK=/var/lock/subsys/vpnserver test -x $DAEMON || exit 0 case «$1» in start) $DAEMON start touch $LOCK sleep 3 ifconfig tap_vpn 192.168.30.1 systemctl restart isc-dhcp-server ;; stop) $DAEMON stop rm $LOCK ;; restart) $DAEMON stop sleep 3 $DAEMON start sleep 3 ifconfig tap_vpn 192.168.30.1 systemctl restart isc-dhcp-server ;; *) echo «Usage: $0 {start|stop|restart}» exit 1 esac exit 0

Выполняем systemctl daemon-reload, чтобы принять изменения в скриптах.

systemctl daemon-reload

Перезагружаем vpnserver или систему.

systemctl restart vpnserver или reboot

Сразу после загрузки/перезагрузки проверяем интерфейс и dhcp.

ifconfig tap_vpn tap_vpn: flags=4163 mtu 1500 inet 192.168.30.1 netmask 255.255.255.0 broadcast 192.168.30.255 inet6 fe80::2ac:4dff:fe2f:c83f prefixlen 64 scopeid 0x20 ether 00:ac:4d:2f:c8:3f txqueuelen 1000 (Ethernet) RX packets 12 bytes 1032 (1.0 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 38 bytes 3132 (3.0 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 systemctl status isc-dhcp-server ● isc-dhcp-server.service — ISC DHCP IPv4 server Loaded: loaded (/lib/systemd/system/isc-dhcp-server.service; enabled; vendor preset: enabled) Active: active (running) since Thu 2018-05-10 23:10:33 MSK; 1min 11s ago Docs: man:dhcpd(8) Main PID: 1417 (dhcpd) Tasks: 1 Memory: 9.0M CPU: 16ms CGroup: /system.slice/isc-dhcp-server.service └─1417 dhcpd -user dhcpd -group dhcpd -f -4 -pf /run/dhcp-server/dhcpd.pid -cf /etc/dhcp/dhcpd.conf

Настройка VPN клиентов.

На клиентском компьютере настроим подключение по протоколу L2TP/IPsec с общим ключом.

По умолчанию клиентам присваиваются IP адреса того же диапазона DHCP сервера, к которому подключен VPN сервер.

Нельзя не отметить, что у SoftEther VPN имеется собственный VPN клиент, который по заявлению разработчика работает быстрее и шифрует трафик с помощью SSL. Таким образом, его трудно отличить от HTTPS, следовательно, VPN будет работать даже в сетях где другие протоколы заблокированы. Установка и настройка собственного клиента довольно проста. После стандартной инсталляции клиента нажимаем пункт Add VPN Connection и соглашаемся создать виртуальный сетевой адаптер.

Далее пишем имя адаптера.

Затем появится окно создания нового VPN подключения, указываем здесь адрес сервера, порт, имя виртуального хаба на сервере и учетные данные пользователя.

Если вдруг, при подключении VPN соединения локальная сеть становится неопознанной, то необходимо нажать Advanced Settings (см. картинку выше) и поставить галочку No Adjustments of Route Table. Также можно изменить приоритеты сетевых подключений, подробнее в статье.

На этом всё, спасибо за внимание.

Принципы

На каждой стороне SoftEther VPN можно(нужно) определить виртуальный концентратор и установить соединение между виртуальным концентратором и физическим сегментом Ethernet используя функцию локальный мост(Local Bridge). Чтобы использовать его, вы можете привязать два или более удаленных физических сегмента Ethernet в один объединенный сегмент Ethernet. Это что-то вроде очень длинного Ethernet-кабеля по всей необходимой территории. Однако для построения и хранения длинного Ethernet-кабеля потребуются большие начальные вложения, а затем ежемесячные траты. В отличие от этого, кабель виртуальной сети SoftEther VPN не требует дополнительных затрат кроме обычных и дешевых подключений к Интернету с помощью местных Интернет провайдеров в каждом филиале.

Шаг 1. Настройте SoftEther VPN-сервер в центральном офисе В главном офисе или центре обработки данных вашей корпоративной сети установите SoftEther VPN Сервер в качестве центрального VPN-сервера.

Шаг 2. Создайте пользователей для каждого филиала Аутентификация пользователей требуется для обеспечения безопасности, чтобы только аутентифицированный VPN-мост мог подключиться к центральному офису. Добавьте пользователей для каждого филиала на SoftEther VPN Сервере.

Шаг 3. Настройте SoftEther VPN Bridge в каждом филиале В каждом филиале установите SoftEther VPN Bridge и настройте их так чтобы они устанавливали каскадное соединение с центральным VPN-сервером.

Шаг 4. Теперь мост LAN-LAN готов к использованию Поздравляем! Каждый сегмент сети, который изначально был изолирован от других сегментов, теперь связан с один Ethernet-сегмент. Все серверы, компьютеры и другие сетевые устройства с Ethernet портами, такие как принтеры, факсы, сканеры и системы телеконференций, теперь могут общаться друг с другом без каких-либо ограничений по протоколам. Они находятся в такой же ситуации, как если бы все эти устройства были подключены к одной физической локальной сети.

Смотри также

10.5 Build a LAN-to-LAN VPN (Using L2 Bridge)

Принципы

Ad-hoc сеть позволяет осуществлять связь только с компьютерами, которые непосредственно подключены к VPN`у. Однако, если в корпоративной сети вашей компании много компьютеров, нецелесообразно устанавливать и настраивать VPN-клиенты на всех ПК вашей компании. Это причина, почему удаленный доступ к VPN необходим для организаций со средними и большими корпоративными сетями. Удаленный доступ VPN — это расширенная топология специальной (ad-hoc) сети. Разница между ad-hoc VPN и удаленным доступом VPN аналогична отличию Wi-Fi Ad-hoc от Wi-Fi Infrastructure. В режиме Wi-Fi Ad-hoc все компьютеры должны быть подключены только к беспроводному (Wi-Fi) сегменту. В отличие от этого, Wi-Fi Infrastructure позволяет связывать компьютеры как в беспроводном WI-Fi сегменте, так и в проводном Ethernet сегменте. Для создания удаленного доступа VPN вы можете использовать функцию Local Bridge для соединения между сегментом виртуальной частной сети и сегментом физической сети Ethernet. После этого любые удаленные компьютеры, подключенные к виртуальному концентратору через VPN, будут становиться частью существующего физического Ethernet сегмента.

Шаг 1. Настройте SoftEther VPN-сервер Вы можете настроить SoftEther VPN-сервер на компьютере в корпоративной сети. Рекомендуется настроить VPN-сервер на компьютере с двумя сетевыми картами, одна из которых подключена к корпоративной сети, а другая — к интернету. Однако, если вы не можете найти такой сервер, удовлетворяющий этим требованиям, вы можете попробовать SoftEther VPN Server на ПК, который имеет только одну сетевую карту, подключенную к локальной сети. Поскольку SoftEther VPN-сервер имеет функцию динамического DNS и NAT-Traversal, вы сможете подключиться к такому ПК из Интернета. Установка очень проста, если использовать установщик и мастер начальной установки в графическом интерфейсе.

Шаг 2. Определите локальный мост между виртуальным концентратором и физической сетевой картой Чтобы разрешить удаленный доступ с клиентских ПК в корпоративную сеть, необходимо сделать локальный мост между виртуальным концентратором и физическим сетевым адаптером, подключенным к корпоративной сети. Создание локального моста легко выполняется с помощью мастера первоначальной настройки, или вы можете добавить его вручную после первоначальной настройки.

Шаг 3. Создание пользователей На SoftEther VPN сервере вы должны добавить несколько пользователей в виртуальный концентратор. Каждый пользователь имеет пароль. После этого раздайте пары имя пользователя и пароль каждому сотруднику, который будет подключаться по VPN.

Шаг 4. Установите VPN-клиент на ПК каждого участника На ПК каждого участника установите SoftEther VPN Client. Введите адрес сервера, имя пользователя и пароль. Если членом VPN является Mac OS X, iPhone или Android, настройте L2TP / IPsec VPN-клиент на каждом ПК вместо SoftEther VPN. Другим решением является использование OpenVPN клиента на Mac OS X, iPhone или Android для подключения к SoftEther VPN Server.

Шаг 5. Теперь VPN с удаленным доступом готова к использованию Теперь каждый ПК сотрудника, на котором настроили VPN-клиент, может подключиться к корпоративной сети. После установления VPN-подключения клиентский компьютер будет частью сети. Затем на ПК можно использовать любые приложения для локальной сети, например, программное обеспечение коллективного пользования, SAP, SQL клиентs и корпоративные системы.

Смотри также раздел Руководство

10.4 Build a PC-to-LAN Remote Access VPN

SoftEther VPN также удобен для домашних пользователей. Вы можете гордиться тем, что используете VPN корпоративного класса для подключения к домашней сети.

Установка VPN сервера на Windows

Установка SoftEther VPN Server достаточно проста. Проиллюстрирую ее картинками с небольшими комментариями. Скачиваем дистрибутив SoftEther VPN Server c официального сайта и запускаем. Выбираем вариант установки — VPN Server и жмем «Далее».

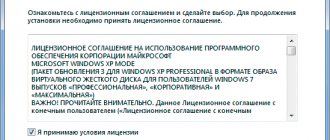

Затем принимаем условия соглашения и выбираем стандартную установку.

После запуска VPN сервера появится окно администрирования, нажимаем кнопку «Connect». Задаем пароль администратора сервера.

Указываем тип сервера — Site-to-Site VPN Server. (Center)

Далее необходимо указать имя виртуального хаба.

Затем идет настройка функции dynamic DNS, жмем Exit. Позже её можно отключить, изменив в файле конфигурации строку на: “declare DDnsClient { bool Disabled true “ .

Далее необходимо указать физическую сетевую карту для соединения виртуального хаба с локальной сетью. Соединение осуществляется на канальном уровне OSI, поэтому виртуальный хаб не получает никакого IP адреса в сети. Однако некоторые роутеры могут заметить в локальной сети появление IP адреса подсети 172.31.0.0/16. Этот адрес используется для отслеживания соответствия ARP записей IP адресам или чего-то подобного.

Далее предлагается настроить доступ по L2TP и включить Azure VPN. Пропустим эти шаги, т.к. в этой схеме они не участвуют. Azure VPN можно отключить, если у вас белый IP. Если адрес серый, то не отключайте и используйте доменный адрес Azure VPN вместо IP.