Как отключить UAC

Если вы какое-то время пользуетесь Windows, вы, вероятно, помните, как раздражал контроль учётных записей пользователей (UAC). Он впервые появился в Windows Vista. Его можно отключить в любой операционной системе, в том числе Windows 7, 8 и 10. Вот как это сделать.

Однако сначала одно предупреждение. На самом деле мы рекомендуем не отключать UAC. В итоге вы получите менее безопасный компьютер (и мы написали отличное руководство, объясняющее именно это — вы найдёте его ниже, после инструкции об отключении). Если вы всегда отключаете UAC при новой установке Windows, вы можете попробовать ещё раз. UAC в Windows 8 и 10 стал намного более рациональным и менее раздражающим, чем раньше. Тем не менее, мы здесь не для того, чтобы указывать вам, что делать.

В Windows 7, 8 или 10 нажмите «Пуск» или сразу в общесистемный поиск введите «изменение параметров контроля учетных записей» в поле поиска и нажмите результат «Изменить настройки контроля учетных записей». В Windows 8 вы будете использовать начальный экран (вместо меню «Пуск»), и вам придётся изменить поиск на «настройки», но он по-прежнему работает в основном так же.

В окне «Настройки контроля учетных записей пользователей» перетащите ползунок вниз до параметра «Никогда не уведомлять». По завершении нажмите «ОК».

Довольно просто.

Также обратите внимание, что вам не нужно полностью выключать UAC. Вот настройки, которые вы можете применить с помощью ползунка:

- Всегда уведомлять: Windows просит вас проверять через UAC всякий раз, когда приложение пытается установить программное обеспечение или внести изменения в ваш компьютер. Он также запрашивает подтверждение, когда вы вносите изменения в настройки Windows.

- Уведомлять только о приложениях: две средние настройки на ползунке работают аналогично, оба уведомляют вас только тогда, когда приложения пытаются внести изменения, но не когда вы меняете настройки Windows. Разница между этими двумя настройками заключается в том, что первый затемняет экран во время уведомления, а второй — нет. Вторая настройка предназначена для людей с компьютерами, которые (по какой-либо причине) долго затемняют экран.

- Никогда не уведомлять: UAC не уведомляет вас об изменениях, которые вы вносите или вносите в приложения. Этот параметр по существу отключает UAC.

Как мы уже говорили, мы настоятельно рекомендуем вам не отключать UAC. Это то, что делает безопасным использование учётной записи администратора в качестве повседневной учётной записи пользователя. Но если вы настроены выключить его, по крайней мере, теперь вы знаете, насколько это просто.

Включение UAC в Windows 7

Вместе с включением функции обеспечения безопасности активация UAC подразумевает постоянное появление окна подтверждения выполнения действия, как правило, запуска программы/установщика. Благодаря этому многие вредоносные приложения в фоне не смогут запустить важные системные компоненты или «тихую» инсталляцию, поскольку UAC запросит подтверждение на эти действия. Стоит понимать, что этот способ вовсе не убегает юзера на 100% от угроз, но в комплексе будет полезным средством.

Способ 1: «Панель управления»

Через «Панель управления» можно быстро попасть в настройку необходимого параметра. Следуйте инструкции ниже:

- Откройте «Панель управления» через меню «Пуск».

- Перейдите в раздел «Учетные записи пользователей».

- На этой странице нажмите по ссылке «Изменение параметров контроля учетных записей».

- Вы увидите шкалу частоты выдачи уведомлений о вносимых изменениях в Windows. По умолчанию регулятор находится в самом низу. Тяните его вверх до указанных меток.

- Каждая метка присваивает разную степень реагирования UAC, поэтому обязательно читайте информацию правее: там указано, в каких случаях вы будете получать уведомления и какой именно выбор в какой ситуации рекомендуется.

Система выдаст уведомление о необходимости перезагрузки компьютера для активации UAC.

Обратите внимание, если вы хотите настроить уровень поведения UAC еще выше (например, с вводом данных от администраторской учетной записи) или отключение затемненного фона рабочего стола, сделать это через данное окно не получится. Воспользуйтесь рекомендациями из Причины 4, что находится в конце этой статьи. Там рассказывается о том, как более детально редактировать поведение окна UAC через системное приложение «Локальная политика безопасности».

Способ 2: Меню «Пуск»

Гораздо быстрее можно попасть в окно, указанное в шаге 3 предыдущего способа, если открыть «Пуск» и нажать левой кнопкой мыши по картинке с вашим профилем.

После этого останется перейти по ссылке «Изменение параметров контроля учетных записей» и выполнить те же манипуляции, что указаны в шагах 4-6 Способа 1.

Способ 3: «Выполнить»

Через окно «Выполнить» также можно быстро перейти сразу же к окну редактирования уровня оповещений UAC.

- Комбинацией клавиш Win + R запустите окно «Выполнить». Напишите в нем команду UserAccountControlSettings.exe и нажмите «ОК» либо Enter на клавиатуре.

- Вы увидите окно, в котором следует перемещением регулятора включить и установить частоту оповещений. Подробнее об этом написано в шагах 4-5 Способа 1.

После выполнения этих действий перезапустите компьютер.

Способ 4: «Конфигурация системы»

Через стандартную утилиту «Конфигурация системы» также можно включить UAC, однако здесь нельзя будет выбрать уровень работы этой функции. По умолчанию будет назначена самая высокая степень реагирования.

- Нажмите сочетание клавиш Win + R и напишите в окне msconfig. Кликните на «ОК».

- Переключитесь на вкладку «Сервис», выделите одинарным кликом мыши средство «Настройка контроля учетных записей пользователей», нажмите «Запуск», а затем «ОК».

Перезапустите ПК.

Способ 5: «Командная строка»

Пользователям, привыкшим работать с CMD, пригодится этот способ.

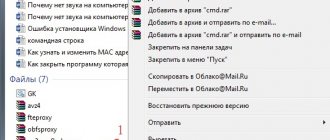

- Откройте консоль, развернув меню, найдя через поиск приложение «Командная строка» и запустив его от имени администратора.

Вы также можете запустить ее, вызвав окно «Выполнить» клавишами Win + R и написав cmd в соответствующем поле.

- Впишите команду C:\Windows\System32\cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 1 /f и нажмите Enter.

- Появится уведомление об успешном включении.

Останется перезагрузить систему.

Способ 6: «Редактор реестра»

Утилита «Редактор реестра» позволяет выполнять практически любые манипуляции с операционной системой, поэтому пользоваться ей следует очень осторожно. Однако включить UAC через нее не составит труда, и именно этот способ будет эффективнее остальных в случае блокировки включения этой функции вирусами.

Администратор и стандартные учётные записи пользователей

Исторически сложилось так, что пользователи Windows использовали учётные записи администратора для повседневной работы с компьютером. Конечно, в Windows XP вы могли создать стандартную учётную запись пользователя с меньшими разрешениями для повседневного использования, но почти никто этого не сделал. Хотя использование стандартной учётной записи пользователя было возможно, многие приложения не могли работать должным образом в ней. Приложения Windows обычно предполагали, что у них есть права администратора.

Это было плохо — запускать все приложения на компьютере от имени администратора — не лучший вариант. Вредоносные приложения могут изменять важные системные настройки за вашей спиной. Бреши в безопасности приложений (даже приложений, встроенных в Windows, таких как Internet Explorer) могут позволить вредоносным программам захватить весь компьютер.

Использование стандартной учётной записи пользователя также было более сложным — вместо одной учётной записи пользователя у вас было бы две учётные записи пользователей. Чтобы запустить приложение с максимальными правами (например, для установки новой программы в вашей системе), вам нужно будет щёлкнуть правой кнопкой мыши его EXE-файл и выбрать «Запуск от имени администратора». После того, как вы нажмёте это, вам нужно будет ввести пароль учётной записи администратора — это будет полностью отдельный пароль от вашей основной, стандартной учётной записи пользователя.

Откуда растут ноги или кусок теории про App-V

Microsoft App-V, она же функция виртуализации приложений – компонент серверных и настольных операционных систем, функция которых разделять и изолировать устанавливаемые извне приложения со стороны от самой ОС-и и остальных программ. Программа “перехватывается” системой и динамически (в режиме онлайн) обрабатывается для показа пользователю. В нашем случае используется одна из главных возможностей функции App-V (но далеко не единственных) – Совместимость приложений различных поколений для одной и той же платформы. И от версии к версии системы менялся подход самой App-V по отношению к устанавливаемым в Windows программам. Так, в Windows XP, не имея административных прав, пользователь с некоторыми программами полноценно вообще работать не мог. А вот со времён появления Vista все приложения обязали использовать файл-манифест, уточняющий запрашиваемый уровень прав. Среди них были:

- asInvoker – запуск с ограниченными правами до момента, пока расширенные права не затребуются отдельной командой или со стороны другого запущенного от имени администратора процесса.

- highestAvailable – административный уровень; нужны права администратора, если пользователь админ; если пользователь не принадлежит к административной группе, доступ к функциям программы и её возможностям будет ограничен.

- requireAdministrator – требует административных прав; программа вообще не запустится, пока ей не предоставятся права.

В общем, учитывая тот факт, что редкая программа использовала “безобидные” функции и никуда по закоулкам системы не лазала, мало что в Windows можно запустить без предоставления ей расширенных прав. Т.е. минуя окно UAC. Частично решить этот вопрос и было призвано добавление переменой к пакету __COMPAT_LAYER=RunAsInvoker. Она заставляла систему отпихивать в сторону запрашиваемый уровень прав в виртуальной среде операндом asInvoker. К слову сказать, примерно такие же возможности достигаются утилитами SigCheck и Process Explorer от Sysyinternals. А с помощью Resource Hacker манифест можно просматривать напрямую. Но не суть.

Что делает контроль учётных записей пользователей

Контроль учётных записей пользователей помогает решить проблемы архитектуры безопасности прошлых версий Windows. Пользователи могут использовать учётные записи администратора для повседневных вычислений, но все приложения, запущенные под учётной записью администратора, не запускаются с полным доступом администратора. Например, при использовании UAC Internet Explorer и другие веб-браузеры не запускаются с правами администратора — это помогает защитить вас от уязвимостей в вашем браузере и других приложениях.

Единственная цена, которую вы платите за использование UAC, — это то, что время от времени вы видите окно, в котором вам нужно нажимать Да (или нажимать Нет, если вы не ожидали запроса). Это проще, в отличие от использования стандартной учётной записи пользователя — вам не нужно вручную запускать приложения от имени администратора, они просто будут отображать приглашение UAC, когда им потребуется доступ администратора. Вам также не нужно вводить пароль — просто нажмите кнопку. Диалоговое окно UAC отображается на специальном безопасном рабочем столе, к которому программы не могут получить доступ, поэтому при появлении запроса UAC экран становится серым.

Все после установки Windows7 при запуске,установки программ сталкивались с выскакивающим окном, спрашивающим разрешение внести изменения на компьютер- и многих это раздражает, в этой статье я хочу пошагово описать как отключить надоедливое выскакивающее окно Контроль учётных записей пользователей (UAC).

Первым делом скажу, что отключая Контроль учётных записей пользователей (UAC) вы снижаете уровень защиты компьютера от различных угроз, поэтому, несколько раз подумайте стоит ли это делать. В конце статьи описано возможное влияние на безопасность компьютера. Если вы твердо решили отключать, предлагаю рассмотреть несколько вариантов как это сделать.

1 способ отключить Контроль учётных записей пользователей (UAC)

Нажать «Пуск» в строке Найти программы и файлы впишите слово UAC, нажмите на «Изменения параметров контроля учетных записей».

В открывшемся окне опустите ползунок в самый низ и нажмите «Ок».

Таким образом вы отключите выскакивание надоедливых окон.

2 способ отключить Контроль учётных записей пользователей (UAC).

Зайдите в Панель управления, для этого нажмите «Пуск- Панель управления »

Выберите «Маленькие значки» и нажмите на «Учетные записи пользователей».

После этого нажмите «Изменения параметров контроля учетных записей».

В открывшемся окне опустите ползунок и нажмите

«Ок».

UAC отключен.

Таблица зависимости выбора параметра и его влияние на безопасность компьютера.

| Параметр | Влияние на безопасность |

| Всегда уведомлять |

|

| Уведомлять только при попытках программ внести изменения в компьютер |

|

| Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол) |

|

| Никогда не уведомлять |

|

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

UAC делает использование менее привилегированной учётной записи более удобным

У UAC также есть некоторые хитрости, о которых вы, возможно, не подозреваете. Например, некоторые приложения никогда не могли запускаться под обычными учётными записями пользователей, потому что они хотели записывать файлы в папку Program Files, которая является защищённым местом. UAC обнаруживает это и предоставляет виртуализированную папку — когда приложение хочет записать в свою папку Program Files, оно фактически записывает в специальную папку VirtualStore. UAC обманом заставляет приложение думать, что оно пишет в Program Files, позволяя ему работать без прав администратора.

Другие настройки, сделанные при введении UAC, также делают более удобным использование компьютера без прав администратора — например, стандартные учётные записи пользователей могут изменять параметры питания, изменять часовой пояс и выполнять некоторые другие системные задачи без предупреждений UAC. Ранее эти изменения могли вносить только учётные записи администраторов.

Контроль учетных записей пользователей UAC

Контроль учетных записей пользователей или User Account Control (UAC) был введен в качестве инструмента обеспечения безопасности операционной системы Windows, чтобы помочь обычным пользователям выполнять административные задачи и чтобы подталкивать пользователей не запускать программы от имени администратора. Когда какой-либо программе требуются права администратора, UAC открывает небольшое окно и спрашивает пользователя желает ли он продолжить выполнение действия. При разработке инструмента, предполагалось, что UAC поможет предотвращать активность потенциальных вредоносных программ.

Примечание: Как факт, но самой частой брешью в защите компьютера является сам пользователь. В большинстве случаев, на компьютере есть всего один пользователь — администратор. Так что. Любая программа будет запущена от имени администратора. Когда речь идет об опытных пользователях, то это не страшно, ведь, обычно, они знают что можно запускать, а что вызывает подозрение и подлежит проверке антивирусом. В случае же начинающих пользователей, это огромная проблема, так как, по незнанию, новички запускают все подряд, чем успешно пользуются вирусы.

Данная статья поможет вам понять предназначение UAC, а так же как можно включить защиту паролем и как это поможет вам обезопасить систему.

UAC не так раздражает, как кажется

Несмотря на все это, многие люди теперь отключают UAC как рефлекс, не задумываясь о последствиях. Однако, если вы попробовали UAC, когда Windows Vista была новой, а приложения к ней не были подготовлены, вы обнаружите, что использовать его сегодня гораздо меньше треплет нервы.

В Windows 10 UAC более отполирован — Windows 7 имеет более совершенную систему UAC с меньшим количеством запросов UAC, чем в Windows Vista.

Приложения стали более совместимыми — разработчики приложений больше не предполагают, что их приложения имеют полные права администратора. Вы не увидите так много запросов UAC при повседневном использовании. (Фактически, вы можете не видеть никаких запросов UAC при повседневном использовании компьютера, если вы используете хорошо разработанное программное обеспечение — только при установке новых приложений и изменении системных настроек).

UAC больше всего раздражает при настройке компьютера. Когда вы устанавливаете Windows или покупаете новый компьютер, UAC кажется хуже, чем есть на самом деле. Когда вы устанавливаете все свои любимые приложения и настраиваете параметры Windows, вы обязательно увидите приглашение UAC после запроса UAC. У вас может возникнуть соблазн отключить UAC на этом этапе, но не волнуйтесь — UAC не будет предлагать вам столько же, когда вы закончите настройку своего компьютера.

Если вы используете приложение, которое показывает подсказку UAC каждый раз при запуске, есть способы обойти подсказку UAC — это лучше, чем полностью отключить UAC.

Белый список для черных шляп

Во всех версиях Windows для UAC существует так называемый белый список — набор системных компонентов, для которых не применяются ограничивающие правила. Поэтому один из самых распространенных методов атаки сводится к попытке найти любые приложения из белого списка и попытаться внедрить в них свою *.dll.

Провести атаку типа DLL hijack сравнительно просто, хотя и здесь не обходится без подводных камней. Они свои в каждой версии ОС, а также зависят от настроек, учетной записи, разрядности ОС, установленных компонентов и патчей.

Например, в Windows 7/8 (но не 8.1) можно использовать штатную программу подготовки системы к развертыванию sysprep.exe, чтобы подгрузить свою версию cryptbase.dll или другой библиотеки. Для этого достаточно поместить ее рядом с экзешником, поскольку он начинает искать и подгружать DLL’ки из своего каталога. Однако при попытке просто скопировать свой файл в каталог %systemroot%/system32/sysprep/ мы получим сообщение об ошибке.

Доступ в \system32\ запрещен

Другие статьи в выпуске:

Xakep #213. FUCK UAC

- Содержание выпуска

- Подписка на «Хакер»

У пользователя нет прав доступа на запись в системный каталог, а администратор должен подтвердить это действие через UAC. Чтобы наш код получил необходимые права без лишних вопросов, используем другой трюк — с автономным установщиком обновлений Windows.

Поместим cryptbase.dll в архив CAB. Не будем останавливаться на том, как сделать эту элементарную операцию. Она подробно описана на сайте Microsoft. Пусть наша библиотека называется evil.dll и находится в каталоге \FCKUAC на диске C:\. Тогда следующей командой мы сделаем «заряженный» архив:

makecab C:\FCKUAC\evil.dll C:\FCKUAC\evil.cab

Архив с нашей библиотекой

Скормим этот архив автономному установщику обновлений (Windows Update Standalone Installer).

wusa C:\FCKUAC\evil.cab /quite /extract:%systemroot%\system32\sysprep\

Он распакует его в \system32\sysprep\, а «контроль учетных записей» будет молчать.

Утилита sysprep как встроенный бэкдор

Если умеешь программировать, то можешь запустить sysprep.exe скрыто — например, через CreateProcess() с флагом StartupInfo.wShowWindow = SW_HIDE. На скрытые окна сегодня ругаются эвристические анализаторы многих антивирусов, но сейчас мы говорим только про UAC — ему все равно. После такого запуска sysprep.exe попытается загрузить и выполнить библиотеку CRYPTBASE.dll, но на ее месте окажется наша, уже содержащая нужную нам функциональность. Она совершенно легально поднимет права нашему коду, и UAC примет это как должное.

Это происходит потому, что wusa и sysprep находятся в белом списке, а все приложения из этого списка могут поднимать себе права без участия UAC. Наш же код из подгружаемой установщиком библиотеки унаследует права родительского процесса sysprep.exe и также будет считаться доверенным.

Использование sysprep для обхода UAC

Рассмотренный выше трюк совместного использования wusa и sysprep представляет собой модифицированный метод Лео Дэвидсона (Leo Davidson). Исходный вариант был применим только к непропатченной Windows 7 и был описан еще в 2009 году в рассылке компьютерного сообщества Оксфордского университета. Копия приводится на его сайте, который из-за обилия подобного кода внесен в списки потенциально опасных.

Метод Дэвидсона в различных модификациях уже много лет используется для внедрения троянов, особенно семейства Win32/Carberp. Пик эпидемии пришелся на осень 2011 года, но способ до сих пор работает в следующем типичном сценарии: действия выполняются в 32-битной версии Windows 7/8 под учетной записью администратора при включенном UAC с настройками по умолчанию. Простому пользователю нельзя запускать wusa.exe, но многие до сих пор сидят под админом без реальной необходимости. Просто им лень создавать пользовательские учетки и управлять правами доступа даже через встроенные средства.

Мэтт Грэбер (Matt Graeber) уточняет, что данный метод не работает «как есть» в Windows 8.1/10, поскольку в этих ОС изменены как sysprep.exe, так и сам UAC. Теперь программа подготовки системы к развертыванию загружает DLL только из %windir%\system32\.

Командная строка

Отключение Account Control при помощи команд:

- Пуск — Программы — Стандартные.

- Кликните правой кнопкой мыши по «Командная строка».

- Выберите «От имени администратора». Откроется окно с чёрным фоном и белым шрифтом.

- Скопируйте в него команду «%windir%\System32\cmd.exe /k %windir%\System32\reg.exe ADD HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f» и нажмите

- Она меняет параметры реестра. Через него можно вновь активировать режим.

Account Control — это необходимая мера безопасности. Отключайте её только в крайнем случае.

Расскажите, а у вас работает UAC, или вы обходитесь без него?

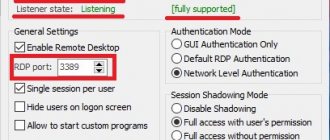

Настройка UAC

В Windows 7 появилась возможность настройки уровня предупреждений для UAC. Экран настройки UAC выглядит следующим образом: Рис. 1. Настройка UAC в Windows 7.

Всего доступно четыре уровня предупреждений UAC:

- Самый высокий уровень

– предупреждения при любых попытках модифицировать системные настройки и файлы, а так же при установке программного обеспечения - Второй уровень

– предупреждения только при попытках внести изменения в системную конфигурацию и настройки пользователя - Третий уровень

– предупреждения только при попытках внести изменения в системную конфигурацию - Четвертый уровень

– полное отключение UAC.

Но куда более важными, на мой взгляд, являются дополнительные настройки UAC в политиках безопасности (рис. 2): Рис. 2. Настройки UAC в политиках безопасности.

Рассмотрим более подробно некоторые из политик UAC:

- Behavior of the elevation prompt for administrators

– позволяет задать режим поведения окна валидации при повышении администраторских прав. К примеру, можно включить подтверждение прав с помощью пароля (prompt for credentials) или оставить подтверждение прав только с помощью нажатия OK (prompt for consent). - Behavior of the elevation prompt for users

– аналогично первому пункту, но для учетных записей в режиме пользователя. - Switch to the secure desktop when prompting for elevation

– переключению рабочего стола в безопасный режим при прохождении валидации. Для пользователя включение данной политики отражается в виде затенения рабочего стола при прохождении проверки. В дествительности роль данной политики в изоляции процедуры валидации от других работающих программ с целью предотвратить перехват окна UAC программными способами. - Virtualizes file and registry write failures to per-user locations

– виртуализация файлов и реестра. Позволяет работать с программами в режиме виртуализации с целью исключить повреждения файловой системы и реестра (режим песочницы).

Рекомендации по настройке UAC:

Лично я использую самые высокие настройки безопасности UAC, включая необходимость ввода пароля при валидации. Это дает мне полную защиту системных файлов, реестра и служб Windows. Как правило, программное обеспечение использует системные файлы и реестр только для чтения. Исключения здесь могут представлять только системные утилиты, где подтверждения прав доступа к системе вполне оправдано. Использования пароля обусловлено тем, что под моей учетной записью иногда работаю не только я, поэтому, только нажатия кнопки Yes не является достаточным условием безопасности.