· Tails

Первым делом, следует познакомиться с главным героем этой статьи. Без этой ОС можно было бы и не пытаться открыть для себя дверь в мир анонимности. Хвосты используют более 20 000 раз в день, журналисты и правозащитники используют Tails, чтобы осудить правонарушения правительств и корпораций.

TheAmnesicIncognitoLiveSystem — это операционная система, которую вы можете запускать практически на любом компьютере с USB-накопителя или DVD-диска. Эта OS направлена на сохранение вашей конфиденциальности и анонимности поможет вам использовать интернет анонимно и обходить цензуру — все подключения вынуждены проходить через сеть TOR, а также не оставлять следов на компьютере, который вы используете и использовать новейшие криптографические инструменты для шифрования ваших файлов, электронной почты, обмена мгновенными сообщениями и скрытия всех файлов и каталогов на электронном носителе.

Tails – анонимная и безопасная операционная система

На рынке программного обеспечения – новинка, операционная система Tails. Разрабатывать ее начали еще в 2009 году по типу проекта Incognito LiveCD, который остался незаконченным, так что Tails – фактически окончательное воплощение в жизнь этой идеи.

Разработчики на протяжении пяти лет трудились над тем, чтобы устранить в программе бреши, которые мешали полной анонимности пользователей. Open Source всегда относится очень ответственно к устранению таких ошибок, что есть гарантией того, что Tails использовать действительно безопасно. Одно из слов, входящих в аббревиатуру Tails, кстати, переводится как амнезия, то есть после каждой перезагрузки ОС как бы забывает о том, что делал ранее пользователь.

Tails можно установить на любой компьютер, на котором есть хотя бы 1 ГБ оперативной памяти, поскольку он базируется на Debian. Если «оперативка» слабее, Tails будет работать, но несколько медленнее. Установочный файл Tails создан в виде ISO-образа, его можно перенести на диск, флешку, на карту памяти и потом установить с носителя на компьютер. Еще один важный момент – жесткий диск эта операционная система для хранения файлов не использует, вся информация находится в оперативной памяти. Именно поэтому после завершения работы невозможно выяснить, что пользователь делал на компьютере, даже если у постороннего человека есть доступ к флешке или диску с ОС.

В самой ОС можно создать разделы, где будут лежать файлы, храниться настройки, файлы обновлений приложений. Доступ к этой функции есть в разделе утилит, называется она persistent volume.

Как работать с Tails

Вам нужно записать образ на загрузочную флешку/карту памяти/DVD-диск, объем носителя должен быть не меньше 1 ГБ (загрузочным носитель можно сделать с помощью утилиты Tails Installer, встроенной в ОС). Перед тем, как запустится графическая оболочка Tails, программа будет уточнять, какие именно настройки вы хотите использовать – «родные» (No) или указанные вами (Yes).

Вы можете поменять язык системы, например, запустить скрытие МАС-адреса сетевой карты – это делает пользователя еще неприметнее в сети, но при этом может спровоцировать подозрение, так что лучше эту опцию не включать. Также на этом этапе возможно активировать опцию камуфляжа, то есть режим, в котором Tails похож внешне на Windows – он создан, чтобы пользователь не обращал на себя внимание в общественных местах. Когда все опции зафиксированы, вы попадете в графическую оболочку, похожую на Linux, и можете начинать работу.

Каким образом Tails обеспечивает анонимность пользователя

По умолчанию Tails нигде не фиксирует данные, только в «оперативке». Как только вы нажмете Reset на системнике, все данные исчезнут. Либо можете в стандартном меню Linux воспользоваться функциями незамедлительного выключения или перезагрузки.

Даже если вы завиртуалили на флешке какие-то разделы, где храните информацию, рассекретить их невозможно без ключа. Внешние носители и флешки шифруются с помощью LUKS (это метод защиты, стандартный для Linux). Чтобы удалить данные с носителя, можно воспользоваться утилитой Nautilus Wipe – она стирает файлы без возможности восстановления.

Безопасность в сети

Касательно анонимности в сети пользователей Tails, то тут возможностей еще больше. Поскольку все соединения происходят через анонимную систему трафика Tor, которую невозможно обойти (система просто заблокирует приложение), то анонимность вам гарантирована. Ест еще одна альтернатива Tor – проект i2p, который можно выбрать на этапе предварительных настроек ОС.

Для интернет-путешествий в Tails используется самый безопасный в мире Tor Browser, в который встроено расширения для шифровки трафика между сайтом и пользователем HTTPS-Everywhere, оно использует протокол HTTPS вместо HTTP.

Есть в Tails своя электронная почта — Claws Mail, которая используется вместе со стандартом шифрования OpenPGP, благодаря чему сообщения кодируются, и без помощи специального ключа прочитать их нельзя. Есть утилита и для безопасного общения — чат-клиент Pidgin, в который интегрировано расширение Off-the-Record. Прослушивание сообщений это расширение делает невозможным.

В Tails также предустановленна утилита KeePassX, которая позволяет работать с паролями. Другие задачи можно выполнить с помощью дополнительных несложных утилит, среди которых и LibreOffice для работы с аудио-, видео-, фотофайлами.

Кстати, в саму ОС также встроены некоторые инструменты для защиты пользователя – скажем, разработчики Tails предусмотрели даже шифрование информации, содержащейся в буфере обмена. В системном трее есть иконка, с помощью которой можно быстро вызвать виртуальную клавиатуру, таким образом клавиши не смогут перехватить кейлогеры.

Если были попытки нарушить вашу анонимность, вы сразу это увидите по сообщениям центра предупреждения. Точно также система предупредит, если сразу после включения компьютера, еще не установив безопасное Tor-соединение, вы попытаетесь войти в Интернет – поскольку это может нарушить анонимность, ОС заблокирует подключение до получения от пользователя подтверждения.

Выводы

Tails – операционная система, которая на сегодня в мире является самой безопасной и анонимной. Ее основатель – сам Эдвард Сноуден, и это уже является гарантией вашей полной анонимности, особенно при использовании всемирной сети.

На сегодня уже готова версия Tails 2.0.1, она и рекомендована для пользователей. Также разрабатывается версия 3.0. В них процесс интеграции обновлений будет более быстрым, что сведет уязвимости при использовании приложений и ОС Linux к нулю. Разработчики улучшают и другие инструменты для защиты, анонимности системы.

Tails

Основная часть разработчиков трудится сейчас над Tails для компьютеров, а отдельная группа программистов занимается еще и созданием Tails для мобильных телефонов, работающих на основе систем Android и Ubuntu. В ближайшем будущем эти версии, скорее всего, также будут анонсированы создателями Tails.

· Установка Tails

Ну что же, начнем установку этого чуда. Нам понадобится один USB 8GB (мин.), программа Etcher и полчаса времени.

Первым делом идем сюда и качаем образ напрямую. В моем случае это версия 3.12, далее качаем программу Etcher для установки нашей OS с официального сайта, после чего приступаем к установке. Интерфейс этой программы интуитивно понятен: выбираете образ ОС, флешку и нажимаете старт. Процесс занимает около 5 минут. После того, как загрузка образа завершена, не отключая USB, перезагружаем компьютер, заходим в BIOS и выбираем флешку как загрузочное устройство. Далее загружаемся с нее.

Установка ОС Tails

Итак, начнём установку. Она состоит из шести этапов, каждый из которых будет подробно рассмотрен.

Для установки Tails потребуются:

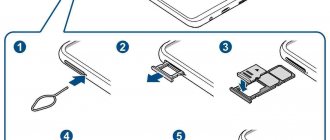

- 2 пустые (если не будут пустыми, то впоследствии все данные будут автоматически удалены, так что лучше создать резервную копию) флешки, каждая из которых объёмом не менее 4 ГБ;

- компьютер на ОС Windows, время для скачивания и установки Tails (около полутора часов);

- смартфон, планшет или другое устройство с доступом в интернет для соблюдения инструкции во время установки, ну и конечно же, прямые руки и думающая голова.

1. Скачиваем все что нужно.

Для начала запустите Windows и скачайте Tails. Сделать это можно, только если у вас стоит браузер Tor версии 5 и выше или Firefox версии 38 и выше.

Но для этого необходимо скачать специальное расширение.

Есть альтернативный метод—если у вас есть клиент Torrent, вы можете скачать Tails через него. Достаточно ввести соответствующий запрос в поисковых системах. В общем это не проблема.

Вы скачаете специальный файл – образ .iso, который содержит всю операционную систему.

Далее необходимо скачать специальную программу для записи этого образа на флешку. Называется она Universal USB Installer.

Установите эту программу. Теперь подключите одну из флешек к компьютеру.

2. Запустите скачанный Universal USB Installer.

В первом окошке выберите Tails, во втором нажатием кнопки Browse выберите ранее скачанный ISO-образ, а в третьем выбери только что подключённую флешку и отметьте галочку рядом с “We will format…”.

Нажмите Create, и в выскочившем окне Yes. По окончании недолгой установки нажмите Close. Теперь у вас есть установочный диск Tails!

В следующем шаге вам придётся выключить Windows, так что откройте эту инструкцию на другом устройстве.

3. Не отсоединяйте флешку с образом от компьютера.

Выключите компьютер и включите его заново, у вас должно запустится окно приветствия Tails. Если вместо этого вы видите стандартную загрузку своей Windows, то вам необходимо настроить приоритет загрузки в BIOS.

Как это сделать читайте здесь .

Через 30-60 секунд запустится окно приветствия Tails, в котором стрелками на клавиатуре необходимо выбрать запуск Live и нажать Enter.

После этого запустится Tails. Нас встречает окошко с выбором настроек и полосой внизу экрана.

Внизу меняем English на Russian (Русский) (но советую всё же остаться на английском, так как будет проще работать с инструкцией), а в окошке выбираем “Нет” или No, если вы остались на английском и жмём Login.

После этого появится рабочий стол Tails. Теперь самая сложная часть теперь позади.

4. Далее нам понадобится вторая флешка.

Подключите её к компьютеру, чтобы установить полноценный Tails на неё. На рабочем столе вверху выберите “Applications” (Приложения), “Tails”, “tails installer” (Установщик Tails).

Запустится Установщик Tails. Выберите “Installing by cloning” (Установка путём клонирования) и в окошке цели выберите вторую подключённую флешку. Нажмите “Install Tails» (Установить Tails) для начала установки.

Кстати, установка может немного зависнуть примерно на 95%, что обусловлено полным переносом данных на носитель. После завершения закройте Установщик Tails и выключите компьютер.

· Предварительная настройка Tails

Теперь вы увидите меню Greeting, оно будет встречать вас при каждом входе в систему и я советую всегда применять следующие настройки. Требуется зайти в дополнительные настройки, там устанавливаем пароль администратора, подмену MAC- адреса, соединение через Tor и мосты.

И снова нам понадобится вкладка «приложения». Идем в папку TAILS и Configure persistent volume.

Мы зашли в Persistent Wizard. Сначала устанавливаем пароль, его потребуется вводить при каждом включении Tails, после видим некоторое количество пунктов с вариантами выбора — те файлы и настройки, которые следует сохранять, поставьте птичку на желаемое.

Составляющие приватности

Опытный хакер-линуксоид самостоятельно сделает операционку под свои нужды, нафарширует ее любимыми инструментами и зашифрует каждый бит. Однако это займет уйму времени, а потому данный способ подходит лишь самым красноглазым. Для всех остальных есть готовые варианты, в которых уже продуманы тысячи мелочей, собраны и настроены проверенные средства защиты приватности.

При внешнем разнообразии эти дистрибутивы имеют много общих черт, поскольку сохранение тайны личной жизни построено на одинаковых подходах. Обеспечение приватности состоит из следующих этапов, которые решаются на локальном и сетевом уровне:

- гарантированное удаление следов работы и любых уникальных (а значит — потенциально компрометирующих) данных, использованных во время сеанса;

- шифрование тех данных, которые нужно сохранить (например, электронные кошельки, документы, аудиовидеозаписи, прочие личные файлы и конфиги);

- сокрытие самого факта хранения зашифрованных данных (методами стеганографии и их маскировкой среди более заметных криптоконтейнеров, заведомо не содержащих ценной информации);

- изоляция приложений и выделение некоторых сервисов в отдельные виртуальные машины (sandbox, Xen, VirtualBox и другие средства виртуализации) для снижения вероятности деанонимизации при заражении трояном;

- патчи ядра для усиленного контроля за взаимодействием процессов и сведения к минимуму риска деанонимизации через эксплоиты;

- средства экстренного завершения работы ОС с быстрым удалением наиболее компрометирующих данных на случай угрозы физического изъятия загрузочного накопителя;

- ранняя подмена MAC-адреса сетевых устройств (обычно она происходит еще на этапе загрузки);

- предотвращение раскрытия IP-адреса (контроль состояния VPN, anti DNS leak, фильтрация скриптов, использование цепочки прокси-серверов с высокой анонимностью, проксирование трафика всех приложений через Tor и т. п.);

- реализация анонимных каналов связи (чаты, почта, обмен файлами);

- обход региональных блокировок (автоматическая настройка использования публичных DNS-серверов, бесплатных VPN, быстрых прокси, Tor, I2P, Freenet).

Разумеется, каждый конкретный дистрибутив имеет свои ограничения и не предоставляет все перечисленные выше инструменты в одной сборке, но это и не требуется на практике. Многие пункты в данном списке дублируют функциональность друг друга либо вовсе взаимоисключающи.

· Сохранение файлов и настроек Persistent Volume

Перед тем, как прокачивать Хвосты надо научиться сохранять результаты своих улучшений. Tails не рассчитана на сохранение установленных в нее программ, настроек и файлов при выключении. Но разработчики предусмотрели возможность сохранить определенные данные в персистентном разделе, который мы создали ранее. Например, чтобы установить какую-нибудь программу надо зайти в менеджер пакетов Synaptic, указать новый репозиторий программ и выбрать нужную. А чтобы просто сохранить какие-то файлы переместите их в Home/Persistent.

Так что несмотря на то, что сам сеанс работы при выключении компьютера не сохраняется, APT-пакеты (настройки, расширения браузера и т. д.) при правильных настройках сохранятся в персистентном разделе. Это делает возможным развертывание всех необходимых программ в процессе загрузки операционной системы.

Что такое Tails и кто ее создал

Сегодня мы поговорим о новой версии анонимной операционной системы Tails, которая вышла в марте этого года.

Первая версия Tails вышла в середине 2009 года. Эта операционная система создана тем же сообществом, которое создало знаменитый анонимный браузер Tor.

Особенностью Tails является не только её приватность, но и портативность: Tails можно установить на обычную флешку! Кстати, Tails не переводится как “хвосты”. Это аббревиатура от The Amnestic Incognito Live System—амнестическая живая инкогнито система.

Сегодня мы рассмотрим установку этой операционной системы и попробуем сделать её действительно рабочей.

· Защита данных в Persistent Volume

Persistent Volume зашифрован по умолчанию, но есть одна проблема — расшифровать можно все что угодно, но не найти. Чтобы наш персистентный раздел было не возможно обнаружить мы используем кое-что по лучше, чем рекомендуют разработчики.

Скрытый раздел не очень удобен в использовании, поэтому только если Вам нужно устанавливайте эту программу, если же Вам не нужен TrueCrypt пропустите этот пункт.

Итак, разработчики Tails советуют пользоваться Сryptsetup, но раздел, созданный этим инструментом скрыт достаточно хорошо. Зачем создавать такой раздел, если его можно найти, так что пользоваться мы будем TrueCrypt, раздел созданный этим инструментом невозможно обнаружить. PS Несмотря на то, что проект TrueCrypt был закрыт еще в 2014 году он нам подходит, так как нашлись люди, продолжившие разработку.

Раздел TrueCrypt скрыт так, что ОС его не найдет, пока вы не введете нужный пароль. Поэтому во время записи файлов в наш скрытый раздел может быть поврежден. Для того чтобы не повредить собачкам в скрытом разделе, при создании надо поставить галочку, как на скриншоте ниже.

· Браузер TOR

Этот браузер известен каждому, интересующемуся интернет-безопасностью и тому, кто хоть раз пытался обойти различные блокировки, будь то rutracker, или любые другие заблокированные сервисы.

Первая вкладка, которая нам понадобится это «Приватность браузера». Поставим всегда работать в режиме приватного просмотра, защиту от отслеживания – всегда, поддельное и обманное содержимое — включаем все.

Теперь нажимаем на TorButton, эта кнопка слева от строки поиска. Тут выбираем максимальный уровень защиты.

Самый сильный защитник браузера, это конечно же, «Дополнения», они защититят вас от слежения при серфинге интернета, вредоносные сайты будут заблокированы. Некторые из них уже установлены в TOR заранее, разработчиками, но они необеспечивают полную защиту

Disconnect

— Конфиденциальный Блокировщик Рекламы: Блокирует трекеры google analytics/яндекс статистика и т.д. — основные средства слежения за вашей историей посещения сайтов, местонахождению и многих других данных.

Adblock Plus

— Блокирует трекеры, майнинг, рекламу, и т.п.

User-Agent Switcher

— Автоматически меняет Ваш fingerprint компьютера\браузера.

Man in the Middle

— Защищает от перехвата интернет-траффика\MITM атаки. Это расширение можно скрыть с панели расширений.

Disable WebRTC

— Протокол WebRTC выдает настоящий ip, цепь соединений TOR и другие данные, даже если Вы используете другие средства защиты, так что отключим этот протокол.

Теперь следует настроить эти расширения.

NoScript

— это расширение надо настраивать в зависимости от уровня защиты который Вы хотите иметь. Но важно помнить, что если вы поставите галочки везде, большинство сайтов будут некорректно работать.

Https Everywhere

— нажимаем на кнопку этого дополнения и ставим в обоих пунктах галочки.

AdBlock Plus

— Заходим в настройки и в «сторонних фильтрах» желательно выбрать дополнительные базы.

User-Agent Switcher

— Здесь мы выбираем разброс 25%, и все UserAgents.

Как Tails защищает пользователя

Локально:

Tails сохраняет в тайне действия пользователя благодаря тому, что по умолчанию не записывает данные нигде, кроме оперативной памяти. При необходимости пользователь в любой момент может нажать кнопку Reset на корпусе ПК, и все данные пропадут, а вместе с ними и возможность установить выполненные до этого действия.

Если перезагрузка с помощью аппаратной кнопки является не наилучшим в данный момент способом завершения работы, то почти так же быстро это можно сделать и с помощью стандартного меню Linux. Кнопка управления питанием расположена в верхнем правом углу и в ней присутствует всего два пункта: незамедлительное выключение и незамедлительная перезагрузка. После вызова любой из этих команд отменить выключение компьютера и получить доступ к файлам в системе уже невозможно.

Даже в случае использования persistent volume (виртуальных зашифрованных разделов для хранения файлов на флешке), получить к ним доступ без ключа невозможно. Для шифрования внешних носителей и флешек используется LUKS — стандартный для Linux метод защиты.

Если же пользователь хранил данные на внешнем жестком диске или любом другом носителе и захотел их безвозвратно удалить, то это можно сделать с помощью утилиты Nautilus Wipe, стирающей файлы без возможности их восстановления.

В Сети:

Что касается защиты анонимности пользователя в Интернете, то здесь Tails предоставляет гораздо больше возможностей. Начать хотя бы с того, что абсолютно все соединения устанавливаются через анонимную систему трафика Tor. Если же какое-то приложение попробует обратиться в сеть напрямую, то будет блокировано еще до того как успеет это сделать.

Вместо Tor можно использовать и аналогичный проект i2p, выбрав его на уже упомянутом экране предварительных настроек, появляющемся перед загрузкой графического интерфейса.

В качестве браузера в системе используется Tor Browser, основанный на модифицированной версии Firefox под название Iceweasel. По умолчанию в браузере установлены Adblock Plus, FoxyProxy, HTTPS-Everywhere, NoScript и некоторые другие расширения.

HTTPS-Everywhere предназначен для использования протокола HTTPS вместо HTTP для обмена данными с поддерживаемыми сайтами. В этом режиме весь трафик между сайтом и пользователем шифруется и не может быть прочитан снаружи.

NoScript предназначен для гибкой настройки блокирования JavaScript и Java на различных сайтах. Несмотря на потенциальную опасность JavaScript, по умолчанию они не отключены в Tails. Это связано с тем что система и без того достаточно хорошо защищена от известных уязвимостей, и большинство сайтов некорректно работают без JavaScript. Однако основной аргумент в пользу активированного JS заключается в том, что большая часть пользователей сети Tor использует JavaScript, и его отключение может выделять компьютер на их фоне, а значит, сделает его отслеживание более вероятным.

В связи с наличием большого количества уязвимостей в Adobe Flash, этот плагин не был включен в состав Tails. Использование open source альтернативы Gnash на данный момент рассматривается, однако пока не реализовано. Если пользователю понадобится просмотреть онлайн видео, то это можно сделать с помощью HTML5-плееров.

Разработчики не запретили установку дополнительных расширений в браузер, однако предупреждают, что их использование может привести к нарушению анонимности пользователя.

Для работы с электронной почтой в Tails используется Claws Mail совместно со стандартом шифрования OpenPGP, позволяющим кодировать сообщения с помощью ключа, без которого их чтение невозможно.

Для общения в системе установлен чат-клиент Pidgin с интегрированным расширением Off-the-Record, обеспечивающим безопасный, непрослушиваемый обмен сообщениями между пользователями.

Для работы с паролями Tails распространяется с предустановленной утилитой KeePassX.

Помимо этого, в системе доступен лишь базовый набор других приложений, необходимых для выполнения основных задач на компьютере. Это LibreOffice, несложные программы для работы с фото, аудио, видео и некоторые другие стандартные приложения.

Некоторые механизмы для защиты пользователя встроены непосредственно и в саму операционную систему: так, Tails шифрует содержимое буфера обмена для скрытия его от посторонних глаз, а в системном трее предусмотрена иконка быстрого вызова виртуальной клавиатуры для предотвращения перехвата клавиш кейлогерами.

Центр предупреждений выводит наиболее важные сообщения, которые могут сигнализировать о возможном нарушении анонимности. Например, во время запуска Tails внутри виртуальной машины система предупредит о том, что как родительская операционная система, так и ПО для виртуализации потенциально могут отслеживать все происходящее в Tails. Там же выводится и статус подключения к сети Tor. Если пользователь попытается подключиться к Интернету сразу после включения Tails и еще до того как будет установлено безопасное Tor-соединение, то система предупредит пользователя об этом, заблокировав подключения до получения подтверждения.

· Прилагается

Ну вот ты защищен от слежения и можешь начинать бродить по интернету со спокойной душой, но в Tails есть и софт уже идущий в комплекте с ОС, и я о нем расскажу

· Общение

Для общения Хвосты оснащены Pidgin, OnionShare и Thunderbird. Разберемся со всем по порядку. Pidgin выступает в роли чат-клиента с установленным дополнением для шифрования сообщений, OnionShare поможет делиться файлами, а Thunderbird для электронной почты.

· Шифрование и конфиденциальность

Так как эта ОС ориентирована на анонимность и безопасность команда разработчиков вложила достаточно много интересных инструментов для анонимизации. Например, программа MAT, она стирает метаданные файлов, которые могут раскрыть много личной информации о создателе. Как я сказал ранее, таких программ в Tails много так что вы можете просмотреть их список на сайте разработчика или исследовать самостоятельно

· Другой полезный софт

Не поскупились создатели и на ПО полезное любому юзеру: LibreOffice, Gimp и Inkscape, pdf-redact-tools и некоторые другие.

Tails Linux — на страже вашей анонимности.

Относительно недавно вышел свежий релиз дистрибутива Tails — того самого, который, по слухам, использовал Сноуден для сокрытия своих каналов от всевидящего ока Старшего Брата aka NSA. В связи с этим мы решили всесторонне исследовать данный дистрибутив и описать его возможности.

Содержание

скрыть

1 ОБЩИЕ СВЕДЕНИЯ

2 ЗАПУСК С ФЛЕШКИ И ИСПОЛЬЗОВАНИЕ TAILS

3 ЗАКЛЮЧЕНИЕ

ОБЩИЕ СВЕДЕНИЯ

Сперва стоит кратко перечислить основное ПО, входящее в дистрибутив: • ядро 3.12 — довольно свежее, даже с учетом того, что новые версии ядер сейчас штампуют едва ли не каждый месяц; • Vidalla 0.2.21 c Tor 0.2.4.21 — тоже свежачок; • GNOME 2.30.2 — да, Tails до сих пор не бросил старый добрый второй GNOME; • в качестве браузера используется Iceweasel со стандартными плагинами для обеспечения анонимности — Torbutton, FoxyProxy, Adblock Plus и NoScript.

Перейдем к запуску. Он длится примерно 15 секунд, и, если быть внимательным, можно заметить надпись Debian 6.0.9, соответственно, система пакетов в дистрибутиве — deb. После запуска можно сразу задать удобный тебе язык интерфейса, а затем, по желанию, заглянуть в дополнительные настройки, где можно задать пароль root (в противном случае некоторые задачи нельзя будет выполнить), некоторые опции Tor и да — маскировку под Windows XP.

Начальная настройка Tails

Об этой маскировке стоит рассказать чуть подробнее. Очень реалистичная на взгляд издалека, она представляет собой всего лишь те самые зеленые обои из XP, оформление окон и не очень удачную имитацию панели задач (чего стоит только кнопка Start при выборе русского языка и индикатор раскладки). При попытке открыть меню Start несоответствие с XP не заметит только слепой. В общем, данная опция может быть полезна лишь там, где народ крайне невнимательный.

После входа в систему высвечивается предупреждение о системном времени и, при запуске в виртуалке, о вероятности перехвата данных — и если без маскировки оно выглядит стандартно, то с ней всплывающие справа вверху экрана сообщения кажутся подозрительными. При этом после запуска придется подождать еще какое-то время, пока запустится Tor, что сильно зависит от времени синхронизации с NTP-сервером. И уже после этого можно начинать работать.

ЗАПУСК С ФЛЕШКИ И ИСПОЛЬЗОВАНИЕ TAILS

Tails поддерживает и установку на флешки. Это может быть полезным, например, если ты планируешь запускать его на нетбуках, где привода для чтения оптических дисков нет. Для создания загрузочной флешки выбери «Приложения Tails — Tails Installer» и соответствующий пункт. После установки и запуска можно создать на флешке постоянное хранилище. Естественно, оно будет зашифровано. Распишу сам принцип постоянного хранилища.

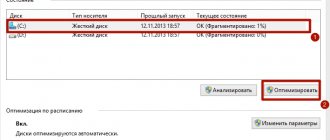

Установка на флешку

Создание происходит таким образом. Проверяется, запущен ли дистрибутив с флешки, создана ли она с использованием Tails installer, нет ли уже на нем постоянного хранилища… если все условия соответствуют, программа tails-persistance-setup отводит все оставшееся место на флешке под контейнер Luks с меткой TailsData, форматирует его в ext3 (выбранную из-за того, что режим журналирования по умолчанию затрагивает только метаданные, соответственно, если жизненный цикл флешки это и уменьшает, то не сильно) и передает права владения стандартному пользователю Tails. В качестве алгоритма шифрования используется стандартный нынче для Luks AES-CBC-ESSIV с хешированием SHA-256.

Подготовка постоянного хранилища. Шаг 1

После создания криптотома будет задан вопрос: а какие, собственно, данные ты там хочешь хранить? И уже после перезагрузки можно будет выбирать, использовать его или нет, а если использовать, то только ли на чтение или и на запись тоже. К слову, бэкенд, tails-persist, поддерживает подключение нескольких постоянных хранилищ, а вот GUI этоне поддерживает.

Подготовка постоянного хранилища. Шаг 2

После работы с данными, которые планируется опубликовать, нужно ее почистить от твоей личности — и я в данном случае говорю не о стилистических оборотах (хотя в том числе и о них, иначе есть риск деанонимизации), но о метаданных, в которых тоже есть много сенситивной информации. Для этого предназначен Metadata Anonymisation Toolkit. Поддерживает он (полно стью или частично) удаление метаданных из сле дующих файлов:

• JPEG — удаление exif и данных, записанных фотошопом; • Open Document — удаляет файл meta.xml; • документы MS Office (к сожалению, заявлена поддержка только современных форматов наподобие docx); • PDF — удаление путем ререндеринга с использованием Cairo; • архивы (TAR и ZIP) — перепаковка; • MP3 — удаление тегов ID3; • FLAC и Ogg — с помощью питоновского модуля mutagen.

Работа в Сети заявлена через Tor. Хотя можно использовать Unsafe Web Browser, но это крайне не рекомендуется. Для уменьшения вероятности узнавания IP-адреса через скомпрометированное приложение (с помощью команды GETINFO address на порт управления) данный порт доступен только пользователю vidalla, от имени которого и запускается Vidalla. Однако имеется фильтрующий прокси, так что отдельные операции, такие как смена Tor-личности, доступны и из недоверенных программ.

DNS через Tor, как известно, не работает — из-за отсутствия в нем поддержки UDP. В Tor, тем не менее, есть функциональность резолвера, ограниченная запросами типа A. Но ведь программы могут действовать в обход системного резолвера! Создатели Tails предусмотрели и это — любой исходящий трафик на UDP-порт 53 не от определенного пользователя запрещен. Кроме того, в дистрибутиве есть ttdnsd, который обслуживает запросы иных типов, направляя их на OpenDNS в виде TCP-пакетов через Tor. Ttdnsd не применяют в качестве резолвера по умолчанию исключительно из-за того, что он и по сей день сырой.

Отдельно стоит сказать и о настройках iptables. Настраивается он через фронтенд Ferm и торифицирует DNS-запросы, разрешает Tor и I2P (в пакеты последнего, кстати, может инкап сулироваться UDP-трафик), учитывая при этом UID. Поскольку IPv6 Tails не поддерживается, его трафик дропается. При удалении файлов из Nautilus они уничтожаются с помощью расширения к нему Nautilus Wipe, которое, в свою очередь, использует утилиты из пакета secure-delete. Отмечу, что на журналируемых файловых системах (в частности, на ext3) корректная их работа не гарантируется. В качестве почтового клиента используется Claws Mail, который, помимо торификации, сконфигурирован таким образом, что заголовок Message-ID не содержит сенситивной информации. Кроме того, HTML в сообщениях по умолчанию запрещен. Pidgin сконфигурирован так, что не пишет сообщения в лог и выдает минимум информации о себе, используя при этом как можно меньше плагинов — фактически из всех доступных протоколов доступны только IRC и Jabber. В случае с IRC при входе в систему случайным образом выбирается ник, который и будет использоваться в дальнейшем. Кроме того, возможно использо- поверх Jabber OTR — протокол-надстройку, обеспечивающий безопасность переписки. Одной из его особенностей является отрицаемость шифрования, основанная на спорном режиме шифрования AES — CTR, спорность которого заключается в возможности подмены сообщений («я не я, корова не моя»).

Затирание оперативной памяти

Поддержка swap отсутствует как таковая — вместо /sbin/swapon стоит пустышка. Также стоит рассказать еще об одной особенности Tails — перезаписи оперативной памяти для предотвращения возможности восстановления содержимого. Для этого после корректного отключения питания (с помощью shutdown) или физического извлечения носителя Tails с помощью функциональности kexec запускается другое ядро и уже из него вызывается утилита sdmem. В Tails используется самый быстрый метод перезаписи, при котором память забивается нулями только один раз — разработчики утверждают, что этого более чем достаточно. При этом, если выдернуть флешку, вместо нормального завершения работы произойдет грубое пере ключение на это ядро.

ЗАКЛЮЧЕНИЕ

Разработчики дистрибутива проделали огромную работу, сведя множество инструментов для обеспечения анонимности в одно целое. Однако нет предела совершенству. С ходу можно назвать две особенности, которые неплохо было бы внедрить в дистрибутив. Во-первых, скрытые контейнеры — причем сконструированные таким образом, что запись на «открытый» контейнер с большой степенью вероятности приводила бы к повреждению «скрытого» (аналогичная технология, по некоторым сведениям, использовалась в военной разведке — при неаккуратном проявлении перехваченных снимков второй, скрытый слой неиз- бежно уничтожался).

Во-вторых, неплохо бы иметь возможность выбора степени уничтожения «постоянного хранилища» — сверхбыстрое (перезапись только заголовка Luks-тома), быстрое — перезапись заголовка тома и нескольких десятков случайных секторов, нормальное и параноидальное. Тем не менее дистрибутив уже сейчас готов к работе, что подтверждает опыт Сноудена. Главное в этом деле — в первую очередь думать своей головой, а уж во вторую полагаться на технические средства.

Также вам может быть интересно: Делаем программу слежения АНБ бесполезной в три клика. Анонимность в сети – базовые понятия Анонимность в сети – обзор дистрибутивов Linux. DNSCrypt – шифрование DNS трафика для параноиков. Alternatives to Tor Browser. Что такое TOR и на сколько он безопасен? Обзор популярных криптомесендежеров.

Click to rate this post!

[Total: 11 Average: 3.9]