Преимущества WPA перед WEP

WPA, WiFi Protected Access – новый, самый современный, на данный момент, механизм защиты беспроводных сетей от неавторизованного доступа. WPA, и его дальнейшее развитие WPA2 пришло на замену механизму WEP, который начал устаревать к тому времени. Еще раз, рассмотрим принцип действия WEP: 1. Кадр данных состоит из зашифрованной и незашифрованной части. Зашифрованная часть сдержит в себе данные и контрольную суммы(CRC32), незашифрованная – вектор инициализации и идентификатор ключа. 2. Каждый кадр данных шифруется поточным шифром RC4, используя в качестве ключа шифрования вектор инициализации с присоединенным к нему ключом WEP. Таким образом, для каждого кадра данных генерируется свой ключ шифрования, однако в то же время каждый новый ключ шифрования отличается от другого всего лишь на вектор инициализации. (24 бита, когда длина ключа может быть 40 либо 104 бит)Таким образом, если злоумышленник перехватит большое количество пакетов, то он получит следующее:-большое количество векторов инициализации -большое количество зашифрованных данных -ключ шифрования для каждого последующего кадра отличается от предыдущего всего на 4 бита(длина вектора инициализации) Таким образом, есть возможность извлечения ключа путем выполнения математических операций над пакетами. Для того, чтобы успешно получить ключ WEP, злоумышленнику необходимо следующее: -находиться в том месте, где есть возможность приема сигнала сети(вполне хватит RSSI в -85 dBm) -захватить около 100-200 тыс. векторов инициализации, в зависимости от длины ключа(WEP-40 или WEP-104). Обычно, для этого нужно перехватить 25-50 Мб трафика, передающегося в сети. При наличии высокой сетевой активности (загрузка файлов ( особенно с использованием пиринговых сетей) видеоконференции), для захвата необходимого объема трафика хватит 5-10 минут. Также обратите внимание на то, как злоумышленник выполняет захват трафика. Обычно, беспроводные сетевые адаптеры работают в нормальном режиме – принимают только те пакеты, которые посланы на их MAC-адрес, при условии, что они подключены к этой беспроводной сети. Однако, физически ни что не мешает беспроводному сетевому адаптеру захватывать все пакеты, которые есть в радиусе его действия на выбранном канале. Для реализации такой возможности существуют специальные неофициальные драйвера и программное обеспечение. Больше того, такое программное обеспечение продается вполне легально, и оно используется для мониторинга беспроводных сетей. Примером такой программы может служить CommView for WiFi компании TamoSoft. Далее злоумышленник выполняет анализ захваченного трафика. Поскольку WEP был взломан уже много лет назад, то в интернете можно найти утилиты, которые в автоматическом режиме извлекают ключ из CAP-файла с трафиком, самой распространенной среди них является Aircrack. Таким образом, WEP имеет следующие минусы -предсказуемость ключа шифрования для кадра -отсутствие средств аутентификации в сети -слабый механизм проверки целостности данных Поэтому многие предприятия отказывались от использования беспроводных сетей вообще, чтобы избежать утечку корпоративной информации. Однако с появлением WPA, а в последствии WPA2 ситуация изменилась, и все больше и больше корпоративных пользователей стали использовать WPA. Действительно, в сравнении с WEP он обладает рядом преимуществ: -математическая независимость друг от друга ключей шифрования для каждого пакета -новый механизм подсчета контрольной суммы -WPA включает в себя средства аутентификации протокола 802.1Х

Как защитить свои данные, если Wi-Fi больше не гарантирует безопасность?

То, что WPA был взломан – это тревожная новость, которая затрагивает множество электронных устройств, однако в ней нет оснований для тревоги.

По сути, исследователи нашли уязвимость в протоколе Wi-Fi, которая делает беспроводной трафик потенциально доступным для прослушивания злоумышленниками. Иными словами, любой желающий может использовать этот изъян в сетевой безопасности, чтобы подсмотреть за чужими действиями в интернете, украсть номера кредитных карт, пароли, перехватить сообщения в мессенджерах и т.д.

К счастью, производители многих гаджетов уже успели улучшить и доработать свои устройства, устранив найденную уязвимость. И кроме того WPA2 – далеко не единственная стена защиты между хакером и персональными данными пользователей.

Чтобы взломать чужой Wi-Fi, злоумышленнику, во-первых, нужно расположить свою принимающую антенну в пределах действия радиоканала, а во-вторых, большая часть информации в интернете передаётся в уже зашифрованном виде, и хакер в любом случае не сможет её прочитать.

Протокол https, на котором работает большинство веб-серверов, добавляет соединению дополнительный уровень защиты, так же как и использование сервисов VPN.

Именно поэтому всегда нужно помнить о значке замка в адресной строке браузера. Если там не отображается маленький навесной замок, это значит, что сайт не использует протокол https, и вся информация, вводимая в формы, включая пароли, может быть доступна третьим лицам.

Именно поэтому перед тем, как отправить куда-то свой домашний адрес или данные платежа, всегда нужно убедиться, что в адресной строке есть замок.

Все ведущие разработчики программного обеспечения почти сразу после новости об уязвимости протокола Wi-Fi выпустили соответствующие патчи для своих продуктов. Например, Microsoft выпустил обновление для Windows в октябре 2020 года. Apple также исправил свои операционные системы macOS и iOS примерно в то же время.

Google выпустил обновление для Android в ноябре, поэтому каждому владельцу устройств с этой платформой нужно ознакомиться с разделом About в настройках телефона или планшета, чтобы узнать, когда было последнее обновление системы безопасности. Если оно выполнялось до ноября, и на телефоне установлен Android 6 или более ранняя версия ОС, то тогда необходимо сделать обновление.

Принцип работы WPA

Первые модификации WPA представляли собой усовершенствованный WEP. Рассмотрим один из первых протоколов WPA, WPA-TKIP В нем используется 48-битный вектор инициализации, и изменены правила построения вектора, также для подсчета контрольной суммы используется MIC (Message Integrity Code), который используется вместо устаревшего и менее надёжного CRC32 И самым главным усовершенствованием является то, что длина ключа шифрования теперь составляет 128 бит, вместо 40. Для управления ключами существует специальная иерархия, которая призвана предотвратить предсказуемость ключа шифрования для каждого кадра. Благодаря TKIP ключ шифрования для каждого кадра данных генерируется таким образом, что они не повторяют друг друга, пусть даже частично. Таким образом, WPA-сети полностью защищены от атак replay (повторение ключей) и forgery (подмена содержимого пакетов), чего нельзя было сказать о WEP, где было возможно обойти CRC32-проверку контрольной суммы, а также отослать кадр с точно таким же ключом шифрования, как и у предыдущего. Вместе с этим, в WPA были интегрированы механизмы проверки подлинности: EAP, а также осуществляется полная поддержка 802.1Х стандартов для проверки подлинности. EAP — Extensible Authentication Protocol, один из самых распространенных протоколов проверки подлинности. Используется для аутентификации в проводных сетях, и поэтому WPA-беспроводная сеть легко интегрируема в уже имеющуюся инфраструктуру. Обязательным условием аутентификации является предъявление пользователем маркера доступа, подтверждающего его право на доступ в сеть. Для получения маркера выполняется запрос к специальной базе данных, а без аутентификации работа в сети для пользователя будет запрещена. Система проверки расположена на специальном RADIUS-сервере, а в качестве базы данных используется Active Directory(в Windows-системах) Таким образом, WPA является синтезом следующих технологий и стандартов: WPA = 802.1X + EAP + TKIP + MIC Тем не менее, TKIP защита была взломана частично, в 2008 году. Для ее успешного обхода необходимо, чтобы в беспроводном маршрутизаторе использовался QoS. Злоумышленник может получить возможность перехватывать и расшифровывать данные, передаваемые в сети, а также подделывать пакеты, передаваемые в сети. Поэтому был разработан механизм WPA2, представляющий собой усовершенствованный WPA.

Разновидности зашиты

Итак, начнем с того, что еще недавно самой безопасной технологией защиты соединения считалась структура WEP. Она использовала проверку целостности ключа при беспроводном подключении любого девайса и являлась стандартом IEEE 802. 11i.

Защита WiFi-сети WPA2-PSK работает, в принципе, почти так же, однако проверку ключа доступа осуществляет на уровне 802. 1X. Иными словами, система проверяет все возможные варианты.

Однако есть и более нова технология, получившая название WPA2 Enterprise. В отличие от WPA, она предусматривает не только затребование персонального ключа доступа, но и наличие предоставляющего доступ сервера Radius. При этом такой алгоритм проверки подлинности может работать одновременно в нескольких режимах (например, Enterprise и PSK, задействовав при этом шифрование уровня AES CCMP).

Принцип работы WPA2

Нахождение уязвимостей в WPA привело к тому, что были создан метод защиты WPA2. Существенным отличием его от WPA является то, что трафик в сети шифруется не только от устройств, не подключенных к этой сети, но и друг от друга. Иными словами, каждое устройство имеет свои ключи шифрования для обмена данными с точкой доступа. В сети существует несколько ключей шифрования: 1) Pairwise Transient Key (PTK). При помощи данного типа ключа шифруется личный трафик каждого клиента. Таким образом, обеспечивается защита сети «изнутри», чтобы один клиент, авторизованный в сети, не мог перехватить трафик другого. 2)Group Temporal Key (GTK). Данный ключ шифрует широковещательные данные. WPA2 используется в качестве алгоритма шифрования CCMP

CCMP(Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), протокол блочного шифрования с кодом аутентичности сообщения и режимом сцепления блоков и счётчика – протокол шифрования для сети WPA2, использующий алгоритм AES как основу для шифрования данных. В соответствии со стандартом FIPS-197 используется 128-битный ключ шифрования. Основное отличие от TKIP и WEP – это централизованное управление целостностью пакетов, которое выполняется на уровне AES. Структура пакета, зашифрованного CCMP

Пакет CCMP увеличен на 16 октетов. Заголовок CCMP состоит из трех частей: PN(номер пакета, 48-разрядный), ExtIV(вектор инициализации), и идентификатора ключа. Инкапсуляция данных с использованием CCMP: 1)Номер пакета увеличивается на некое число, чтобы избежать повторения пакетов 2)Создаются дополнительные аутентификационные данные 3)Создается служебное поле nonce 4)Номер пакета и идентификатор ключа помещаются в заголовок пакета 5)Поле nonce и дополнительные аутентификационные данные шифруются с использованием временного ключа. Декапсуляция данных с использованием CCMP: 1)Создаются поля дополнительных идентификационных данных и поле nonce с использованием данных пакета. 2)Поле дополнительных идентификационных данных извлекается из заголовка зашифрованного пакета 3)Извлекается поле А2, номер пакета и поле приоритета 4)Извлекается поле MIC 5)Выполняется расшифровка пакета и проверка его целостности, с использованием шифротекста пакета, дополнительных идентификационных данных, временного ключа и собственно MIC 6)Выполняется сборка пакета в расшифрованном виде. 7)Пакеты с повторяющимся номером отбрасываются Данный метод шифрования в сети на данный момент является наиболее надежным.

WPA2-PSK: что это?

Скажем сразу: это система защиты любого локального подключения к беспроводной сети на основе WI-Fi. К проводным системам на основе сетевых карт, использующих непосредственное соединение при помощи Ethernet, это не имеет никакого отношения.

Защита WiFi-сети с применением технологии WPA2-PSK сегодня является наиболее «продвинутой». Даже несколько устаревающие методы, требующие запрос логина и пароля, а также предполагающие шифрование конфиденциальных данных при приеме-передаче, выглядят, мягко говоря, детским лепетом. И вот почему.

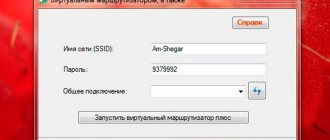

Методы аутентификации в WPA\WPA2

Аутентификация, то есть подтверждение пользователем прав на доступ к ресурсам является обязательным условием работы WPA\WPA2 Для этого в классическую реализацию WAP\WPA2 включена поддержка 802.11 и EAP. Иными словами, для того, чтобы клиентское устройство успешно прошло процесс подключения, необходимо, чтобы оно идентифицировало себя. На практике это выглядит следующим образом: пользователю предлагается ввести логин и пароль для доступа в сеть. Проверка учетных данных выполняется на RADIUS-сервере, который в свою очередь, связывается с сервером аутентификации. В качестве сервера аутентификации используется контроллер домена Windows Server 2008R2, его же используют как RADIUS-сервер. Подобный подход к реализации WPA\WPA2 называется WPA-Enterprise. Он используется в крупных производственных сетях, где уже развернута инфраструктура Active Directory. Однако очевидно, что развертывание Active Directory и RADIUS в условиях малого бизнеса, либо же в домашних условий практически невозможно. Поэтому, чтобы стандарты WPA\WPA2 могли использоваться в домашних условиях, организацией Wi-Fi Alliance была разработана упрощенная реализация, называемая WPA-PSK(Pre-Shared Key). Он использует те же протоколы шифрования, однако схема аутентификации пользователей в нем сильно упрощена. Для того, чтобы устройство получило маркер доступа в сеть, на устройстве необходимо ввести специальную парольную фразу, называемую Pre-Shared Key. Длина должна быть от 8 до 32 символов, притом можно использовать специальные символы, а также символы национальных алфавитов. После ввода парольной фразы она помещается в специальный пакет ассоциации (пакет обмена ключами, handshake), который передается на точку доступа. Если парольная фраза верна, то устройству выдается маркер доступа в сеть. Данный подход в разы проще, чем WPA-Enterprise, и поэтому нашел широкое применение среди малого бизнеса и домашних пользователей.

Режимы безопасности Wi-Fi

Ещё не запутались? Всё, что вам действительно нужно сделать, это выбрать один, самый безопасный вариант в списке, который работает с вашими устройствами.

Вот варианты, которые вы, вероятно, увидите на своем маршрутизаторе:

- Open (рискованно): в открытых сетях Wi-Fi нет кодовой фразы. Вы не должны настраивать открытую сеть Wi-Fi – это все равно, что снять замок с входной двери.

- WEP 64 (рискованно): старый стандарт протокола WEP – уязвим, и вы не должны его использовать.

- WEP 128 (рискованно): это тот же WEP, но с большим размером ключа шифрования. На самом деле, он столь уязвим, как WEP 64.

- WPA-PSK (TKIP): используется исходная версия протокола WPA (по существу WPA1). Он был заменен WPA2 и не является безопасным.

- WPA-PSK (AES): используется оригинальный протокол WPA, но TKIP заменен более современным AES-шифрованием. Он предлагается в качестве промежуточного варианта: устройства, поддерживающие AES, почти всегда поддерживают WPA2, а устройства, требующие WPA, почти никогда не будут поддерживать шифрование AES. Таким образом, этот вариант имеет мало смысла.

- WPA2-PSK (TKIP): используется современный стандарт WPA2 со старым шифрованием TKIP. Это небезопасно, и подходит, если у вас старые устройства, которые не могут подключиться к сети WPA2-PSK (AES).

- WPA2-PSK (AES): Это самый безопасный вариант. Он использует WPA2, новейший стандарт шифрования Wi-Fi и новейший протокол шифрования AES. Вы должны использовать этот параметр. На некоторых устройствах вы просто увидите опцию «WPA2» или «WPA2-PSK». Если вы это сделаете, вероятно, будет использовать AES, так как это выбор здравого смысла.

- WPAWPA2-PSK (TKIP/AES): некоторые устройства предлагают и даже рекомендуют этот вариант смешанного режима. Эта опция позволяет использовать как WPA, так и WPA2, как с TKIP, так и с AES. Это обеспечивает максимальную совместимость с любыми древними устройствами, которые у вас могут быть, но также позволяет злоумышленникам проникать в вашу сеть, взламывая более уязвимые протоколы WPA и TKIP.

Сертификация WPA2 стала доступной в 2004 году. С 2006 года сертификация WPA2 стала обязательной. Любое устройство, изготовленное после 2006 года с логотипом «Wi-Fi», должно поддерживать шифрование WPA2.

Поскольку ваши устройства с поддержкой Wi-Fi, скорее всего, не старее 10 лет, вы не будете испытывать проблем при выборе WPA2-PSK (AES). Если устройство перестает работать, вы всегда можете его изменить. Хотя, если вам важна ваша безопасность, то лучше купить новое устройство, выпущенное после 2006 года.

Уязвимости в WPA\WPA2

При всех своих достоинствах, WPA\WPA2 не лишен уязвимостей. Начнем с того, что еще в 2006 году TKIP-шифрование в WPA было взломано. Эксплоит позволяет прочитать данные, передаваемые от точки доступа клиентской машине, а также передавать поддельную информацию на клиентскую машину. Для реализации этой атаки необходимо, чтобы в сети использовался QoS. Поэтому я также не рекомендую использовать WPA для защиты вашей беспроводной сети. Конечно, взломать его сложнее, нежели WEP, и WPA защитит вас от атаки школьников с Aircrack, однако, он не устоит против целенаправленной атаки на вашу организацию. Для наибольшей защиты я рекомендую использовать WPA2 Однако и WPA2 не лишен уязвимостей. В 2008 году была обнаружена уязвимость, позволяющая провести атаку «человек в центре». Она позволяла участнику сети перехватить и расшифровать данные, передаваемые между другими участниками сети с использованием их Pairwise Transient Key. Поэтому, при работе в такой сети имеет смысл использовать дополнительные средства шифрования передаваемой информации.(ПСКЗИ «Шипка» например) В то же время обратите внимание, что для того, чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо быть авторизованным и подключенным к сети. Однако я бы хотел заострить внимание на «домашней» реализации WPA-PSK. В нем упрощена схема авторизации, таким «узким» местом в нем является сам Pre-Shared Key, поскольку ввод этого ключа дает устройству полный доступ в сеть (если не задействована MAC-фильтрация). Сам ключ хранится в точке доступа. В зависимости от модели и микропрограммного обеспечения устройства, реализуются методы его защиты. В некоторых случаях злоумышленнику достаточно получить доступ в веб-панель управления, и получить Pre-Shared Key, который хранится там открытым текстом. В некоторых случаях, поле с ним защищено, как поле с паролем, но все равно есть возможность его извлечения, если злоумышленник сможет извлечь из устройства микросхему памяти и получить к ней доступ на низком уровне. Поэтому обращайте внимание на физическую защищенность вашего беспроводного оборудования. И наконец, самой последней уязвимостью является возможность перехвата пакетов handshake, в которых передается Pre-Shared Key при подключении устройства к сети. По сколько Pre-Shared key шифруется, у злоумышленника остается только одна возможность – атака грубой силой на захваченные ассоционные пакеты. С одной стороны, это нерационально, но стоит понимать, что для этого совсем не нужно находиться рядом с точкой доступа, и для такой атаки грубой силой(либо словарной) злоумышленник может задействовать большие вычислительные ресурсы. Также стоит обратить внимание, что для того, чтобы перехватить handshake злоумышленнику совсем не обязательно ждать того момента, как к сети будет подключено новое устройство. На некоторых беспроводных адаптерах, при использовании нестандартных драйверов, есть возможность посылки в сеть реассоционных пакетов, которые будут прерывать сетевые соединения и инициировать новый обмен ключами в сети между клиентами и точкой доступа. В таком случае, для того, чтобы захватить требуемые пакеты, необходимо, чтобы к сети был подключен хотя бы один клиент. Также, злоумышленнику необходимо находиться близко от точки доступа, чтобы мощности его адаптера (а такие адаптеры обычно низко чувствительны и маломощны, и сильно перегреваются при работе) хватило для ПОСЫЛКИ пакетов реассоциации (вспомните WEP, где нужно было всего лишь «наловить» достаточный объем трафика). И в конце концов, атака грубой силой занимает много времени, однако использование вычислительного кластера существенно упрощает задачу.

AES против TKIP

TKIP и AES – это два разных типа шифрования, которые могут использоваться сетью Wi-Fi.

TKIP является более старым протоколом шифрования, введенным с WPA, чтобы заменить незащищенное шифрование WEP. TKIP, на самом деле, очень похож на WEP-шифрование. TKIP больше не считается безопасным и относится к устаревшим.

Другими словами, вы не должны использовать TKIP.

AES – это более безопасный протокол шифрования, введенный с WPA2. AES – это не какой-то жесткий стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, который используется даже правительственными учреждениями. Например, когда вы шифруете жесткий диск с помощью TrueCrypt, для этого может использоваться шифрование AES.

AES считается достаточно безопасным, и основными недостатками могут быть подверженность атаке грубой силой и нарушения безопасности в других аспектах WPA2.

Короткое объяснение заключается в том, что TKIP является более старым стандартом шифрования, используемым в старом WPA. AES – это новое решение для шифрования Wi-Fi, используемое новым и безопасным стандартом WPA2. Теоретически, это конец! Но, в зависимости от вашего маршрутизатора, выбор WPA2 может быть недостаточно хорошим решением.

Хотя WPA2 должен использовать AES для обеспечения оптимальной безопасности, он также может использовать TKIP, когда необходима обратная совместимость с устаревшими устройствами. В таком состоянии устройства, поддерживающие WPA2, будут подключаться к WPA2, а устройства, поддерживающие WPA, будут подключаться к WPA. Поэтому «WPA2» не всегда означает WPA2-AES. Однако на устройствах без видимой опции «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

От чего защищаемся

Врага надо знать в лицо, поэтому ниже кратко пройдемся по механике возможных атак против сети WPA2-Enterprise с аутентификацией по доменным аккаунтам.

Подключение клиентов к ложной точке доступа. Зная имя сети SSID (ESSID, если сеть построена на нескольких точках доступа) и MAC-адрес точки доступа (BSSID), злоумышленник может развернуть нелегитимную точку доступа.

Чтобы увеличить свои шансы на успех, злоумышленники используют следующие нехитрые приемы:

- нелегитимная точка доступа обладает более мощным сигналом, чем легитимная;

- нелегитимная точка доступа развернута там, куда не доходит сигнал легитимных точек доступа, но где есть клиенты, которые обычно подключаются к этой сети.

Чтобы было куда подключить эту точку доступа, злоумышленник разворачивает свой RADIUS-сервер, к которому будет подключаться нелегетимная точка доступа. У этого RADIUS-сервера нет задачи аутентифицировать клиента и проверить, указал ли он правильный пароль. Главное – получить от клиента авторизационные данные, логин и ответ на предоставленный ложным Radius-сервером challenge. Их злоумышленник будет использовать для оффлайн подбора пароля и последующего подключения к целевой корпоративной беспроводной сети.

Без мониторинга эфира обнаружить местонахождение нелегитимной точки доступа не всегда просто. Злоумышленник вряд ли будет выглядеть, как человек с огромным рюкзаком, кучей антенн и дизель-генератором на тележке.

Например, для своих пентестов коллеги из Digital Security используют портативный бытовой роутер со встроенной батарейкой (типа этого). Перепрошивают с помощью OpenWRT и устанавливают кастомный пакет. На выходе получается точка доступа со встроенным RADIUS-сервером, которая может при необходимости прослушивать эфир и собирать данные. При желании можно и вовсе воспользоваться обычным телефоном.

Места размещения таких точек доступа ограничиваются только изобретательностью взломщика. Если офис жертвы находится в бизнес-центре, то можно развернуть точку доступа в фойе до турникетов или лобби с диванчиками. Удобно разместить такую точку доступа в кабине лифта: она с большой скоростью удаляется от легитимных точек доступа, поэтому клиентское устройство оказывается в ловушке и с большой вероятностью подключится к ложной точке доступа. Злоумышленник может даже кататься с ложной точкой доступа на корпоративном транспорте, который развозит сотрудников до метро после работы.

Принудительная деаутентификация. Если клиент уже подключен к легитимной точке доступа, то его нужно как-то отключить от нее (принудительно деаутентифицировать), чтобы переподключить к ложной. Злоумышленник прослушивает эфир. Для этого он переводит свой wi-fi-адаптер в режим monitor-mode. Обычно для этого используют набор утилит aicrack-ng. С его же помощью злоумышленник начинает рассылать беспроводным клиентам сообщения о том, что легитимная точка доступа, к которой уже подключен клиент, отключается и уходит из эфира. Такой эффект достигается с помощью инъекции фреймов управления wi-fi (Management Frame), а именно: фреймов деассоциации и деаутентификации.

В результате клиент отключается от точки доступа и начинает искать новую точку доступа с таким же ESSID. В этой ситуации как раз пригождается точка доступа с более мощным сигналом. Клиентское устройство пытается к ней подключиться. Если клиент пройдет аутентификацию на ложном RADIUS-сервере, злоумышленник может захватить имя пользователя и аутентификационную MSCHAPv2-сессию.

Основные причины ошибки «Сохранено, защита WPA\WPA2»

Аутентификацией называется особая технология защиты, которая не допускает в рабочую зону и персональные данные незваных гостей (пользователей). В общественных местах устанавливают специальные точки доступа, к которым может подключиться бессчетное количество клиентов для использования канала интернета и трафика.

Среди них могут быть злоумышленники. Вот почему важно предотвратить несанкционированное подключение, создать высококачественную технологию шифрования, подобрать оригинальный пароль.

Самый распространенный метод проверки подлинности — WPA-PSK/WPA2. К основным типам шифрования относят:

- Код для всех абонентов. Подключение к сети происходит либо с общим паролем (ключом), либо каждому клиенту выдается личный доступ в виде пароля из цифр и латинских букв различного регистра.

- Код для компаний с повышенным уровнем безопасности цифрового контента. В такой сети подключается огромное количество пользователей, сотрудников офиса. Здесь наиболее важной станет безопасная проверка подлинности.

Обратите внимание! Зачастую такая ситуация возникает, потому что происходят ошибки в настройках роутера. Прежде чем менять параметры телефона, планшета, необходимо разобраться с маршрутизатором.

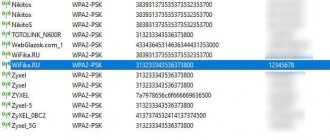

С помощью смартфона клиент сети может убедиться, что не вводит некорректные данные. Ему необходимо ввести в адресной строке браузера значение «192.168.1.0», как указано на маршрутизаторе. В выпадающем меню клиента интересуют всего две строки: SSID и PSK.

Пользователь пытается подключить устройство к Wi-Fi, а на экране выскакивает ошибка: «Сохранено, защита WPA\WPA2». Проверенным методом устранения такого сообщения выступит перезагрузка роутера. Однако это не единственный способ решения проблемы.

Конечная цель пользователей — подключиться к интернету, который раздает Wi-Fi роутер. Чтобы ее достичь, важно разобраться, чем же вызвано такое поведение беспроводных сетей, маршрутизатора или модели смартфона.

Действия клиента при попытке выйти в сеть логичны и последовательны:

- Выбирается точка доступа Wi-Fi.

- Вводится пароль.

- Меняется статус — «Подключение — Аутентификация — …».

И вот оно, выскакивает «китайское сообщение» — «Сохранено, защита WPA2 или WPA», а далее:

- «Ошибка аутентификации». Первопричину, почему так происходит, стоит искать в проблемах с паролями или настройками безопасности на роутерах.

- «Сохранено». Если выход в интернет все еще закрыт, значит «подвели» настройки Wi-Fi сети.

Важно! Меняя параметры и функционал сети роутера, обязательно надо «срезать» сохраненную сеть на телефоне. Во вкладке Wi-Fi Setting требуется выбрать необходимую сеть, удерживать ее до тех пор, пока не появится меню. В пункте «Изменить» получится указать новый пароль.

Причины

Ошибку аутентификации часто может вызвать неправильный ввод пароля. Для этого проверяют раскладку (кириллица, латиница), регистр букв. Для упрощения процедуры многие меняют пароль роутера на цифровой, чтобы не путаться в буквенном значении.

Планшет не подключается к вай-фай и пишет «Сохранено, защита WPA2» в тех случаях, когда режим беспроводного соединения просто-напросто не поддерживается. Данная проблема актуальна для «ретро» моделей цифровой техники или бюджетных версий на базе ОС Android. Чтобы решить вопрос, достаточно поменять стандарт 802.11 b/g, то есть отключить n или Auto. Далее подключение в интернет происходит повторно.

Обратите внимание! В некоторых случаях поможет не смена пароля, а изменение локации в настройках сети (например, на Германию, США, Великобританию).

Действенными способами устранения проблем с ошибкой аутентификации выступают следующие:

- Изменение проверки подлинности и шифрование WPA. Часто помогает переход от WPA2-Personal (в некоторых моделях гаджетов установлен по умолчанию) к WPA (AES).

- Поиск свободного канала для сети, изменение его ширины на 10-20 МГц при слабом приеме сигнала. Для этого понадобится пункт в разделе Wireless — Channel Width, где нужно выбрать вариант Auto или ниспадающий список, где несколько значений.

- Настройка точек доступа для IPv4, IPv6 при отключенном BT-модеме.

- Перезагрузка режима «Полета». Все, что требуется, — включить и выключить данный пункт, после чего вероятность «реанимации» Wi-Fi возрастет и сеть подключится без дополнительных нажатий.

- Автоматическое устранение проблем благодаря приложению Android Fixer, которое бесплатно скачивается через Google Play. Этот софт способен исправить многочисленные ошибки, связанные с аутентификацией.

Обратите внимание! Вышеперечисленные решения помогут избавиться от проблемы, когда Wi-Fi сохранен, но не подключается. Она может возникать как при попытках коннекта к домашней сети, так и в кафетериях, аэропортах, на вокзалах.

Все способы избавиться от надоедливой надписи «Сохранено, защита WPA\WPA2» потерпели фиаско? Не стоит отчаиваться, ведь различные устройства, планшеты, лэптопы, смартфоны, функционирующие на «Андроид», не всегда имеют одинаковые настройки и полны многочисленных нюансов.

Шаги для устранения ошибки

Когда доступ к Wi-Fi сети запрещен, первое, что необходимо сделать, — перезагрузить роутер. Пользователи в сети рекомендуют отключить его на 10 секунд, а после — включить заново.

Часто случается, что, сидя в интернете за скроллингом соцсетей, общением в Viber, Skype или пользованием офисными приложениями, интернет исчезает. При этом на экране отображается значок подключения и сигнал на уровне. Сколько бы не включался/не выключался Wi-Fi, надпись никуда не девается.

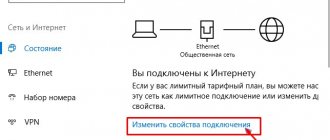

Перезагрузка роутера — еще не гарантия того, что интернет возобновит свою работу. Если этого не произошло, надо перейти к следующим шагам:

- отметить правильный регион в конфигурациях роутера или попробовать переставить его на другой;

- проверить правильность пароля;

- поменять режим работы сети в функционале маршрутизатора;

- поменять степень и тип защиты (шифрования), пароль роутера на цифровой.

Важно! Не стоит спешить менять модель смартфона или планшета, а также сетовать на работу ОС Android. Чтобы обеспечить нормальное соединение, лучше подключиться к стандартным настройкам.