Эта статья будет полезна любому владельцу ПК или ноутбука. Вы задумывались когда-нибудь, насколько велики могут быть ваши потери, если ваша информация попадет не в те руки? Некоторые из вас делают резервные копии важных данных на съемные диски или в облако, но это не спасает от утери или воровства техники. Шифровать данные я начал сразу после того, как у моего знакомого дважды за год украли ноутбук. При этом я «старовер», на сегодняшний день я не пользуюсь ноутбуком и работаю исключительно за ПК, и исключаю для себя риски вроде «забыл сумку с ноутбуком в кафе».

Подумайте, какой может быть самый параноидальный вариант использования ваших данных. У вас уведут клиентскую базу? Уведут деньги с кошелька «вебмани»? Получат доступ к десяткам клиентских проектов, за которые вы отвечаете головой? Вы станете звездой YouTube?

Начинайте шифровать данные.

Важный момент. Я не профессионал по защите информации. И статья написана на основании моего опыта и предпочтений, и в ней описываются методы, которые подойдут для личного использования или мелкого бизнеса, в формате «Лучше обезопасить информацию так, чем никак».

Если вы постоянно пользуетесь мобильными устройствами – вы сможете найти полезные приложения в статье про бесплатные мобильные приложения для бизнеса.

Зачем шифровать данные и параноить насчет паролей?

Вот случаи из жизни ближайшего окружения за последние несколько лет:

- С украденного ноутбука попросили взаймы у друзей в соцсетях и мессенджерах более 1 000 долларов суммарно;

- Слили клиентскую базу, которая нарабатывалась годами, на форум любителей рассылок;

- С вебмани кипера сняли стоимость новой иномарки;

- Увели домены с хорошей историей и посещаемостью.

Возможны и более неприятные варианты – если технику «увели» целенаправленно. Основами безопасности при работе с данными пренебрегают повсеместно. Это и сохраненные в сервисах и на сайтах пароли, и пароли на рабочем столе в файлике «пароли.txt».

Большинство сервисов привязаны к почте, почту многие получают или через почтовые клиенты (Outlook, Thunderbird и подобные), или читают в браузере, само собой, сохранив пароль. Часто еще и основная почта заведена лет 15 назад, без привязки мобильного. В таком случае потерять можно все доступы к сервисам, к которым не привязан номер телефона.

Если вы в спешке начали переписывать пароли на бумажку и гуглить «как удалить пароль из браузера навсегда» – остановитесь. Далее в статье будет несколько простых вариантов шифрования для бытового и коммерческого использования для мелкого бизнеса.

Варианты шифрования данных, в каких случаях их лучше использовать для жизни и бизнеса?

Вот три самых простых, бюджетных и относительно надежных варианта сохранности данных. Даже если ваша техника попадет в чужие руки – получить доступ к информации не получится.

Первый вариант – шифрование на съемном носителе

Съемный жесткий диск или флешка при подключении требуют ввести цифровой пароль на самом носителе, кроме этого, шифруются сами данные на чипе памяти. Вот так примерно это выглядит:

У такого варианта я вижу только 2 преимущества:

- Совместимость с разными операционными системами (это просто флешка).

- Возможность ввести суперсекретный пароль для удаления всех данных, вместо пароля для расшифровки.

Ну и еще сомнительный плюс – при каждом подключении устройства вы будете выглядеть как плохая пародия на Тома Круза в серии фильмов «Миссия Невыполнима».

Минусы:

- Цена.

- Скорость работы. Внешние диски (а особенно флешки) работают медленнее.

- Шанс получить дополнительную головную боль, когда одна из цифр западет или сломается.

Мое мнение – это для любителей поиграть в шпионов. Можно использовать как хранилище важной информации (записать все пароли и спрятать в банку с крупой или ящик с носками), но не более того.

Мы против покупных ссылок, спам-рассылок и накруток. Только комплексное «белое» продвижение дает долгосрочный результат. Подробнее

Второй вариант – использование программ для шифрования данных на диске

Поскольку в работе я использую множество «виндовых» программ для сбора и обработки данных, я ограничен в выборе операционной системы и работаю в ОС Windows. Как и более 80 % пользователей ПК и ноутбуков:

Я остановился на двух реализациях шифрования данных для Windows (BitLocker и VeraCrypt) из-за весомых преимуществ:

- В случае с ОС Windows от версии Vista и выше есть штатный инструмент шифрования диска или его части – Bitlocker;

- Можно зашифровать раздел диска целиком, независимо от его объема;

- Можно создать отдельный зашифрованный контейнер на несколько гигабайт, который будет выглядеть как обычный файл, и получить данные можно будет только зная, какой программой зашифрованы данные и получив пароль. Как пример – зашифрованный раздел в формате .mp4 может лежать в папке «Фильмы» и вряд ли кому-то придет в голову пробовать открыть «битый» фильм программой VeraCrypt;

- В случае использования VeraCrypt – при установке соответствующего ПО зашифрованный диск можно будет прочитать и под MacOS и под наиболее распространенными дистрибутивами Linux.

- VeraCrypt позволяет создать дополнительный шифрованный раздел внутри зашифрованного раздела, извините за тавтологию. Это позволяет создать тайник внутри тайника, если говорить простым языком. Я этой функцией не пользовался, но вдруг вам это будет полезно знать.

Далее будет подробная инструкция по использованию штатного средства шифрования Microsoft Windows Bitlocker и сторонней программы VeraCrypt.

Из обнаруженных за несколько лет использования недостатков:

- Bitlocker – не кроссплатформенный вариант. Ни под Mac OS ни под популярными дистрибутивами Linux раздел или диск, зашифрованный «Битлокером» открыть не получится. Я об этом случайно узнал, когда нужно было перекинуть на ноутбук с Ubuntu данные с зашифрованного съемного диска. Что интересно – под Windows XP есть официальная программа Bitlocker To Go от Microsoft, которая позволяет читать зашифрованные разделы.

- Зашифрованный с помощью VeraCrypt раздел открыть можно только с помощью компьютера с установленной программой. Правда, есть вариант создания portable-версии программы расшифровки вместе с зашифрованным разделом. Но это сразу бросается в глаза и видно, что на диске, разделе или флешке имеются зашифрованные данные.

Третий вариант – безопасное хранение паролей

Иногда защита информации ограничивается необходимостью безопасно хранить пароли, например, от:

- Облачного хранилища с данными.

- Удаленного сервера, на котором ведется вся работа.

- Почты, аккаунтов соцсетей и т. д.

В таком случае вообще нет смысла в использовании специализированное программное обеспечение для хранения паролей. В конце этой статьи я расскажу, как можно хранить пароли хоть написанными на мониторе, и в то же время обезопасить их.

Личный опыт. Как зашифровать диск программой Bitlocker

Bitlocker я использую на домашнем компьютере по трем причинам:

- Я реалист и понимаю, что у меня нет никаких суперсекретных данных, ради которых стоило бы использовать какие-нибудь сложные схемы хранения и шифрования данных.

- Bitlocker позволяет зашифровать уже используемый раздел диска. То есть, критичные данные достаточно сохранить отдельно на всякий случай, и можно приступать к шифрованию диска.

- К этим данным не требуется регулярный доступ с компьютеров с другой ОС, поэтому вместо нагромождения сторонних программ проще и логичнее было использовать штатную возможность операционной системы.

Как включить BitLocker в Windows?

BitLocker можно запустить в следующих версиях ОС:

- Microsoft Windows Vista Максимальная/Корпоративная;

- Windows 7 Максимальная или Корпоративная;

- Windows Server 2008 R2;

- Windows 8 Профессиональная или Корпоративная;

- Windows 8.1 Профессиональная или Корпоративная;

- Windows 10 Профессиональная, для образовательных учреждений или Корпоративная.

Если у вас другая версия ОС – самым простым вариантом будет подключение диска к компьютеру с нужной версией Windows. Для работы с зашифрованным диском не требуется одна из вышеперечисленных версий. Например, вы можете зашифровать раздел диска, подключив его к компьютеру с Windows 7 Максимальной, а использовать на компьютере с Windows 7 Home Basic.

BitLocker в Windows 7, Windows 8 и Windows 10 – совместимость

Существует проблема совместимости дисков, зашифрованных в версиях 7 и 8 и в версии 10. Windows 7 и Windows 8 используют при шифровании алгори – XTS-AES алгоритмы. Разработчики заявляют, что это не баг, а фича. Хотя, как по мне – несовместимость систем шифрования для операционных систем, выпущенных с разницей в 5 лет (2009 и 2014) – не очень хорошая затея. На официальном форуме Microsoft в такой ситуации рекомендуют использовать другой компьютер. Что как минимум странно, потому что даже для древней Windows XP (вышедшей в 2001 году) выпустили программу BitLocker To Go, позволяющую подключить диск, зашифрованный в Windows 7 и 8.

Как настроить BitLocker?

Все, что касается настроек шифрования, хранится в редакторе локальной групповой политики. Чтобы в нее попасть, жмем «Пуск», в строке поиска вводим:

В открывшемся окне нужно перейти по разделам «Конфигурация компьютера» – «Административные шаблоны» – «Компоненты Windows» – «Шифрование данных BitLocker»:

Из полезных для обычного пользователя могу выделить 2 настройки в редакторе локальной групповой политики.

Первая – выбор метода шифрования и стойкость шифра.

Самый надежный вариант из возможных к выбору – AES с 256-битным ключом с диффузором. Но для выполнения задачи «посторонний человек не получит доступ к вашим данным, если найдет вашу сумку с ноутбуком» достаточно любой из настроек. Значительной разницы в скорости работы «на глаз» я не заметил, поэтому можно использовать самый продвинутый вариант.

Вторая настройка, которая может быть полезна – возможность шифрования системного диска (обычно это диск C) без наличия модуля TPM. TPM – Trusted Platform Module – криптопроцессор, который позволяет шифровать данные на системном диске. Этот модуль не установлен на большинство ПК и ноутбуков, поэтому без дополнительной настройки BitLocker зашифровать системный диск не получится.

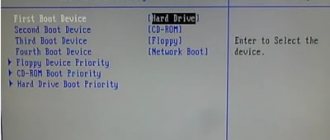

Проверить, установлен ли модуль TPM на вашем компьютере или ноутбуке, можно в настройках безопасности BIOS.

Если он не установлен, а вы все же хотите зашифровать системный диск, потребуется перейти в раздел «Конфигурация компьютера» – «Административные шаблоны» – «Компоненты Windows» – «Шифрование данных BitLocker» – «Диски операционной системы»:

В открывшемся окне можно разрешить использование BitLocker без TPM:

Перед тем, как шифровать системный диск, ответьте себе на 3 вопроса:

- Поддерживает ли ваш ноутбук или компьютер загрузку с флешки? Если нет – системный диск зашифровать не получится.

- У вас на системном диске действительно хранятся важные данные? Обычно хорошая практика – несколько разделов (C, D) и хранение важной информации на диске D.

- Каков шанс, что флешка сломается или будет потеряна?

По моему личному мнению, гораздо проще разбить диск на несколько разделов (или в случае с компьютером – использование нескольких дисков) и зашифровать диск с данными. Недостаток только один – можно будет включить компьютер и загрузить операционную систему.

Преимуществ много:

- Даже в случае поломки компьютера можно просто снять диск и расшифровать его на другом компьютере.

- Свое мнение к ежедневному подключению-отключению USB-ключа я уже высказал в начале статьи – через 3 дня вам надоест дергать его туда-сюда, и он будет подключен всегда.

- Даже дорогие флешки ломаются. По закону подлости – произойдет это в самый неподходящий момент.

Для меня лучшим ответом на вопрос «Почему не надо шифровать системный диск просто потому что так можно» стало недельное наблюдение за неудачными попытками расшифровать диск при потере USB-ключа.

Поэтому лучший вариант для личного использования – зашифровать данные на отдельном диске, перестать беспокоиться и начать жить.

Справедливости ради, сейчас уже не проблема купить ноутбук или материнскую плату с TPM модулем:

В чем подвох? Если ваш компьютер или ноутбук поддерживает TPM, но что-то произойдет с материнской платой, вы можете попрощаться с вашими данными на системном диске. Единственный вариант избежать этого – сделать несколько USB-ключей и надеяться, что флешка с ключом, и материнская плата ноутбука не выйдут из строя одновременно.

И дополнительный нюанс – Windows достаточно капризная система. Если у вас в 2020 году сгорит ноутбук 2020 года выпуска, а на системном диске будет бухгалтерия за 3 года, с очень большой вероятностью придется искать ноутбук аналогичной конфигурации. Потому что даже при наличии USB-ключа, операционная система может не завестись на другом «железе».

Повторюсь – для бытового использования достаточно просто хранить важные данные на отдельном диске или разделе, зашифрованном BitLocker. Тогда в случае поломки компьютера их можно будет расшифровать на любом другом компьютере с подходящей версией ОС.

Перейдем к практической части.

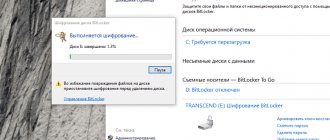

Шифрование диска или флешки с помощью BitLocker

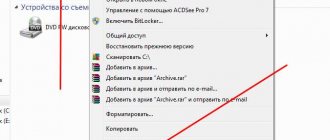

Практика проще теории. В выпадающем меню диска или флешки выбираем пункт «Включить Bitlocker»:

Важный момент. Сделайте резервную копию важных данных перед шифрованием. На случай, если что-то пойдет не так (свет «мигнет» на середине процесса, например) – это лучший вариант. Съемный диск на 2 ТБ стоит 5 000 рублей, это в разы дешевле, чем восстановление данных в случае прерывания шифрования в середине процесса.

Далее вы можете выбрать из двух вариантов:

После шифрования помимо пароля вы получите ключ, с помощью которого так же можно будет расшифровать диск если забудете пароль.

После выбора одного из вариантов начнется шифрование.

Флешка на 16 ГБ шифровалась около 1,5 часов. Двухтерабайтный диск я оставлял на ночь, поэтому точно время не засек, но 6 часов хватило.

Именно потому что сам процесс может занять 3–6 часов, я рекомендовал сделать бэкап на отдельный диск. Если во время шифрования диска у вас выключат свет, ни ИБП, ни заряда батареи ноутбука скорее всего не хватит на весь процесс.

При открытии зашифрованного диска достаточно ввести пароль:

После разблокировки диск работает в обычном режиме. После разблокировки в выпадающем меню в пункте «Управление BitLocker» вы можете:

- изменить пароль для снятия блокировки диска;

- удалить пароль для диска;

- добавить необходимость подключать смарт-карту для снятия блокировки;

- сохранить или напечатать ключ восстановления BitLocker;

- автоматически снимать блокировку для текущего компьютера (никогда не используйте этот пункт).

Как зашифровать и скрыть раздел жесткого диска с помощью программы CyberSafe

С помощью программы CyberSafe можно шифровать не только отдельные файлы. Программа позволяет зашифровать целый раздел жесткого диска или весь внешний диск (например, USB-диск или флешку). В этой статье будет показано, как зашифровать и скрыть от посторонних глаз зашифрованный раздел жесткого диска.

Шпионы, параноики и обычные пользователи

Кому будет полезна возможность шифрования разделов? Шпионов и параноиков отбросим сразу. Первых не так уж и много и необходимость шифрования данных у них сугубо профессиональная. Вторым лишь бы что-то зашифровать, спрятать и т.д. Хотя никакой реальной угрозы нет и зашифрованные данные не представляют ни для кого никакого интереса, они все равно их шифруют. Именно поэтому нас интересуют простые пользователи, которых, я надеюсь, будет больше, чем шпионов с параноиками. Типичный сценарий шифрования раздела — это совместное использование компьютера. Здесь есть два варианта применения программы CyberSafe: или каждый из работающих за компьютером пользователей создает виртуальный диск или же каждый отводит себе по разделу на жестком диске для хранения личных файлов и шифрует его. О создании виртуальных дисков уже было написано, а в этой статье речь пойдет именно о шифровании всего раздела. Допустим, есть жесткий диск на 500 Гб и есть три пользователя, которые периодически работают с компьютером. Не смотря на то, что файловая система NTFS все же поддерживает права доступа и позволяет ограничить доступ одного пользователя к файлам другого пользователя, ее защиты недостаточно. Ведь у одного из этих трех пользователей будут права администратора и он сможет получить доступ к файлам оставшихся двух пользователей. Поэтому дисковое пространство жесткого диска можно разделить следующим образом:

- Примерно 200 Гб — общий раздел. Этот раздел также будет системным разделом. На нем будет установлена операционная система, программа и будут храниться общие файлы всех трех пользователей.

- Три раздела по ~100 Гб — думаю, 100 Гб вполне достаточно для хранения личных файлов каждого пользователя. Каждый из этих разделов будет зашифрован, а пароль доступа к зашифрованному разделу будет знать только тот пользователь, который зашифровал этот раздел. При этом администратор при всем своем желании не сможет расшифровать раздел другого пользователя и получить доступ к его файлам. Да, при желании администратор может отформатировать раздел и даже удалить его, но получить доступ он сможет только лишь в том случае, если обманом выведает у пользователя его пароль. Но, думаю, этого не произойдет, поэтому шифрование раздела — гораздо более эффективная мера, чем разграничение прав доступа с помощью NTFS.

Шифрование раздела vs виртуальные зашифрованные диски

Что лучше — шифровать разделы или использовать виртуальные зашифрованные диски? Здесь каждый решает сам, поскольку у каждого способа есть свои преимущества и недостатки. Шифрование разделов также надежно, как и шифрование виртуального диска и наоборот. Что такое виртуальный диск? Смотрите на него как на архив с паролем и степенью сжатия 0. Вот только файлы внутри этого архива зашифрованы гораздо надежнее, чем в обычном архиве. Виртуальный диск хранится на жестком диске в виде файла. В программе CyberSafe вам нужно открыть и смонтировать виртуальный диск и тогда с ним можно будет работать как с обычным диском. Преимущество виртуального диска в том, что его можно легко скопировать на другой жесткий диск или флешку (если позволяет размер). Например, вы можете создать виртуальный диск на 4 Гб (ограничений на размер виртуального диска нет, если не считать естественных) и при необходимости скопировать файл виртуального диска на флешку или на внешний жесткий диск. С зашифрованным разделом у вас такое проделать не получится. Также файл виртуального диска можно скрыть. Конечно, при необходимости, можно создать образ зашифрованного диска — на тот случай, если вы хотите сделать его резервную копию или переместить на другой компьютер. Но это уже отдельная история. Если у вас возникнет подобная потребность, рекомендую программу Clonezilla — уже надежное и проверенное решение. Перенос зашифрованного раздела на другой компьютер — это более сложная затея, чем перенос виртуального диска. Если есть такая необходимость, то проще использовать виртуальные диски. В случае с шифрованием раздела физически шифруется весь раздел. При монтировании этого раздела нужно будет ввести пароль, после чего можно будет работать с разделом, как обычно, то есть читать и записывать файлы. Какой способ выбрать? Если вы можете себе позволить зашифровать раздел, тогда можно выбрать этот способ. Также весь раздел лучше шифровать, если размер ваших секретных документов довольно большой. Но есть ситуации, когда использовать весь раздел нельзя или нет смысла. Например, у вас есть только один раздел (диск С:) на жестком диске и по тем или иным причинам (нет прав, например, поскольку компьютер не ваш) вы не можете или не хотите изменять его разметку, тогда нужно использовать виртуальные диски. Нет смысла шифровать весь раздел, если размер документов (файлов), которые вам нужно зашифровать небольшой — несколько гигабайт. Думаю, с этим разобрались, поэтому самое время поговорить о том, какие разделы (диски) можно зашифровать.

Поддерживаемые типы дисков

Вы можете зашифровать следующие типы носителей:

- Разделы жесткого диска, отформатированные в файловых системах FAT, FAT32 и NTFS.

- Флешки, внешние USB-диски за исключением дисков, представляющих мобильные телефоны, цифровые камеры и аудио-проигрыватели.

Нельзя зашифровать:

- CD/DVD-RW-диски, дискеты

- Динамические диски

- Системный диск (с которого загружается Windows)

Начиная с Windows XP, Windows поддерживает динамические диски. Динамические диски позволяют объединять в себе несколько физических жестких дисков (аналог LVM в Windows). Такие диски зашифровать программой невозможно.

Особенности работы с зашифрованным диском

Представим, что вы уже зашифровали раздел жесткого диска. Для работы с файлами на зашифрованном разделе вам нужно его cмонтировать. При монтировании программа запросит у вас пароль к зашифрованному диску, указанный при его шифровании. Поработав с зашифрованным диском, его нужно сразу же размонтировать, иначе файлы останутся доступны пользователям, у которых есть физический доступ к вашему компьютеру. Другими словами, шифрование защищает ваши файлы только тогда, когда зашифрованный раздел размонтирован. Когда раздел смонтирован, любой, у кого есть физический доступ к компьютеру, может скопировать с него файлы на незашифрованный раздел, USB-диск или внешний жесткий диск и файлы не будут зашифрованы. Поэтому, когда вы работаете с зашифрованным диском, возьмите в привычку всегда размонтировать его каждый раз, когда отлучаетесь от компьютера, даже ненадолго! После того, как вы размонтировали зашифрованный диск, ваши файлы будут под надежной защитой. Что касается производительности, то при работе с зашифрованным разделом она будет ниже. Насколько ниже — зависит от способностей вашего компьютера, но система останется работоспособной и просто придется подождать чуть дольше, чем обычно (особенно, когда вы будете копировать большие файлы на зашифрованный раздел).

Готовимся к шифрованию

Первым делом нужно раздобыть где-то ИБП. Если у вас ноутбук, все хорошо, если же у вас обычный стационарный компьютер и вы хотите зашифровать раздел, на котором уже есть файлы, то шифрование займет определенное время. Если за это время отключат свет, то потеря данных вам гарантирована. Посему, если ИБП, способного выдержать несколько часов автономной работы у вас нет, рекомендую сделать следующее:

- Сделайте резервную копию своих данных, например, на внешнем жестком диске. Потом от этой копии придется избавиться (желательно после удаления данных с незашифрованного диска затереть свободное пространство утилитой вроде Piriform, чтобы было невозможно восстановить удаленные файлы), поскольку при ее наличии пропадает смысл в наличии зашифрованной копии данных.

- Данные на зашифрованный диск перенесете с копии после того, как диск будет зашифрован. Отформатируйте диск и зашифруйте его. Собственно, отдельно форматировать его не нужно — за вас это сделает CyberSafe, но об этом позже.

Если у вас ноутбук и вы готовы продолжить без создания резервной копии данных (я бы рекомендовал ее на всякий случай сделать), обязательно проверьте диск на наличие ошибок, хотя бы стандартной утилитой Windows. Только после этого нужно приступать к шифрованию раздела/диска.

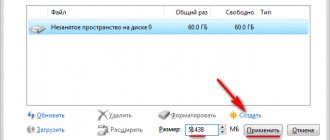

Шифрование раздела: практика

Итак, теория без практики бессмысленна, поэтому приступим к шифрованию раздела/диска. Запустите программу CyberSafe и перейдите в раздел Шифрование дисков, Шифровать раздел

(рис. 1).

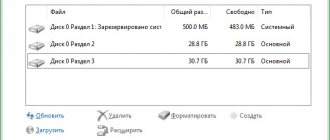

Рис. 1. Список разделов/дисков вашего компьютера

Выберите раздел, который вы хотите зашифровать. Если кнопка Создать

будет неактивна, то этот раздел зашифровать нельзя. Например, это может быть системный раздел или динамический диск. Также вы не можете одновременно зашифровать несколько дисков. Если вам нужно зашифровать несколько дисков, то операцию шифрования нужно повторить поочередно. Нажмите кнопку

Создать

. Далее откроется окно

Крипо Диск

(рис. 2). В нем нужно ввести пароль, который будет использоваться для расшифровки диска при его монтировании. При вводе пароля проверьте регистр символов (чтобы не была нажата клавиша Caps Lock) и раскладку. Если за спиной никого нет, можно включить переключатель

Показать пароль

.

Рис. 2. Крипто Диск

Из списка Тип шифрования

нужно выбрать алгоритм — AES или ГОСТ. Оба алгоритмы надежные, но в государственных организациях принято использовать только ГОСТ. На своем собственном компьютере или в коммерческой организации вы вольны использовать любой из алгоритмов. Если на диске есть информация и вы хотите ее сохранить, включите переключатель

Сохранить файловую структуру и данные

. Нужно учесть, что в этом случае время шифрования диска значительно возрастет. С другой стороны, если зашифрованные файлы, скажем, находятся на внешнем жестком диске, то вам все равно придется их скопировать на зашифрованный диск для их шифрования, а копирование с шифрованием «на лету» также займет некоторое время. Если вы не сделали резервную копию данных, обязательно включите флажок включите переключатель

Сохранить файловую структуру и данные

, иначе вы потеряете все ваши данные. Остальные параметры в окне

Крипто Диск

можно оставить по умолчанию. А именно — будет использоваться весь доступный размер устройства и будет выполнено быстрое форматирование в файловую систему NTFS. Для начала шифрования нажмите кнопку

Принять

. Ход процесса шифрования будет отображен в основном окне программы.

Рис. 3. Ход процесса шифрования

После того, как диск будет зашифрован, вы увидите его состояние — зашифрован, скрытый

(рис. 4). Это означает, что ваш диск был зашифрован и скрыт — он не будет отображаться в Проводнике и других высокоуровневых файловых менеджерах, но его будут видеть программы для работы с таблицей разделов. Не нужно надеяться, что раз диск скрыт, то его никто не найдет. Все скрытые программой диски будут отображены в оснастке

Управление дисками

(см. рис. 5) и других программах для разметки диска. Обратите внимание, что в этой оснастке зашифрованный раздел отображается как раздел с файловой системой RAW, то есть без файловой системы вообще. Это нормальное явление — после шифрования раздела Windows не может определить его тип. Однако сокрытие раздела необходимо по совсем иным причинам и далее вы поймете, по каким именно.

Рис. 4. Состояние диска: зашифрован, скрыт. Раздел E: не отображается в Проводнике

Рис. 5. Оснастка Управление дисками

Теперь cмонтируем раздел. Выделите его и нажмите кнопку Восстан.

, чтобы вновь сделать раздел видимым (состояние диска будет изменено на просто «

зашифрован

«). Windows увидит этот раздел, но поскольку она не может распознать тип его файловой системы, она предложит его отформатировать (рис. 6). Этого нельзя ни в коем случае делать, поскольку вы потеряете все данные. Именно поэтому программа скрывает зашифрованные диски — ведь если за компьютером работаете не только вы, другой пользователь может отформатировать якобы не читаемый раздел диска.

Рис. 6. Предложение отформатировать зашифрованный раздел

От форматирования, понятное дело, отказываемся и нажимаем кнопку Монтиров

. в основном окне программы CyberSafe. Далее нужно будет выбрать букву диска, через которую вы будете обращаться к зашифрованному разделу (рис. 7).

Рис. 7. Выбор буквы диска

После этого программа попросит ввести пароль, необходимый для расшифровки ваших данных (рис. 8). Расшифрованный раздел (диск) появится в области Подключенные расшифрованные устройства

(рис. 9).

Рис. 8. Пароль для расшифровки раздела

Рис. 9. Подключенные расшифрованные устройства

После этого с расшифрованным диском можно будет работать, как с обычным. В Проводнике будет отображен только диск Z: — именно эту букву я назначил расшифрованному диску. Зашифрованный диск E: отображаться не будет.

Рис. 10. Проводник — просмотр дисков компьютера

Теперь можете открыть cмонтированный диск и скопировать на него все секретные файлы (только не забудьте потом их удалить с оригинального источника и затереть на нем свободное пространство). Когда нужно завершить работу с нашим разделом, то или нажмите кнопку Демонтир.

, а затем — кнопку

Скрыть

или просто закройте окно CyberSafe. Как по мне, то проще закрыть окно программы. Понятное дело, закрывать окно программы во время операции копирования/перемещения файлов не нужно. Ничего страшного и непоправимого не произойдет, просто часть файлов не будет скопирована на ваш зашифрованный диск.

О производительности

Понятно, что производительность зашифрованного диска будет ниже, чем обычного. Но насколько? На рис. 11 я скопировал папку своего профиля пользователя (где есть множество мелких файлов) с диска С: на зашифрованный диск Z:. Скорость копирования показана на рис. 11 — примерно на уровне 1.3 МБ/с. Это означает, что 1 ГБ мелких файлов будет копироваться примерно 787 секунд, то есть 13 минут. Если же скопировать эту же папку на незашифрованный раздел, то скорость будет примерно 1.9 МБ/с (рис. 12). Под конец операции копирования скорость выросла до 2.46 МБ/с, но с такой скоростью было скопировано совсем немного файлов, поэтому считаем, что скорость была на уровне 1.9 МБ/с, а это на 30% быстрее. Тот самый 1 ГБ мелких файлов в нашем случае будет скопирован за 538 секунд или почти 9 минут.

Рис. 11. Скорость копирования мелких файлов с незашифрованного раздела на зашифрованный

Рис. 12. Скорость копирования мелких файлов между двумя незашифрованными разделами

Что же касается крупных файлов, то никакой разницы вы не почувствуете. На рис. 13 приведена скорость копирования крупного файла (видео-файл размером 400 Мб) с одного незашифрованного раздела на другой. Как видите, скорость составила 11.6 МБ/с. А на рис. 14 показана скорость копирования этого же файла с обычного раздела на зашифрованный и она составила 11.1 МБ/с. Разница небольшая и находится в пределах погрешности (все равно скорость незначительно изменяется по ходу выполнения операции копирования). Ради интереса сообщу скорость копирования этого же файла с флешки (не USB 3.0) на жесткий диск — около 8 МБ/с (скриншота нет, но уж поверьте мне).

Рис. 13. Скорость копирования крупного файла

Рис. 14. Скорость копирования крупного файла на зашифрованный раздел

Такой тест не совсем точный, но все же позволяет получить некоторые представления о производительности. На этом все. Также я рекомендую вам ознакомиться со статьей «CyberSafe — шифровальщик на все случаи жизни».

Как пользоваться VeraCrypt? Инструкция по установке и настройке

Я рекомендую скачивать программу только с официального сайта. Загрузить VeraCrypt для вашей ОС можно по ссылке:

Portable версия (не требующая установки) доступна только для Windows. Ее использование целесообразно в том случае, когда шифруются действительно секретные данные, и даже наличие установленной программы может натолкнуть на мысль, что на компьютере или ноутбуке есть зашифрованный раздел. Я использую обычную версию.

Процесс установки я опущу, он ничем не примечателен (согласие с лицензионным соглашением, добавление ярлыка на рабочий стол и в меню пуск, установка для всех пользователей). При установке можно выбрать русский язык для интерфейса программы.

Как зашифровать диск или флешку программой VeraCrypt

Собственно, сам процесс шифрования. Запускаем программу:

Нажимаем «Создать том»:

- Создание зашифрованного файла. Самый «шпионский» вариант. Если создать файл «Zvezdnle.W0yny.Khan.s0l0-fullHD.mp4» весом в 9–12 ГБ и положить его в папку «фильмы» среди 15 других фильмов, то догадаться, что именно этот файл и есть зашифрованный контейнер, будет непросто.

- Шифрование диска, флешки или раздела полностью. Недостаток в том, что сразу видно, что диск зашифрован. Хотя подручными средствами расшифровать его все равно не получится.

- Шифрование системного раздела диска.

Используем первый вариант, остальные принципиально не отличаются, кроме времени, необходимого для шифрования диска полностью.

Перед шифрованием любой важной информации – сделайте ее копию. Это в любом случае обойдется дешевле, чем восстановление данных с полузашифрованного диска.

Следующая опция:

Второй вариант позволяет создать еще один зашифрованный раздел внутри первого зашифрованного раздела. Актуальный вариант, если вы допускаете возможность того, что первый пароль расшифруют с помощью вас и паяльника. Я выберу первый вариант:

Обратите внимание – нужно указать название файла, а не существующий файл, так как если файл существует – он будет удален, а на его месте создан зашифрованный раздел.

Выбираем шифрование AES с хешированием SHA-512 – этого достаточно, чтобы расшифровать пароль на обычном компьютере методом подбора было малореально. На следующем шаге задается размер зашифрованного раздела:

И задаем пароль для раздела:

На следующем этапе вам предложат выбрать файловую систему зашифрованного раздела. Для этого надо ответить на вопрос – собираетесь ли вы хранить в нем файлы размером более 4 ГБ. И переходим к шифрованию:

Теперь перемещаем курсор внутри окна, пока не заполнится полоса прогресса, и после этого жмем «Разметить».

На этом процесс шифрования закончен. Для непосвященного человека на флешке находится фильм:

Чтобы использовать зашифрованный раздел, необходимо:

- Запустить программу VeraCrypt;

- Выбрать букву диска, на который будет смонтирован зашифрованный том;

- Выбрать файл зашифрованного раздела;

- Нажать «Смонтировать»;

- Ввести пароль, подождать 3–10 секунд.

- В проводнике появится новый диск, который и является зашифрованным разделом.

Все, работать с зашифрованным разделом можно как с обычным диском. Перед завершением работы с зашифрованным разделом нужно закрыть все приложения, которые использовали файлы с этого раздела. После этого нажимаем «Размонтировать все» и зашифрованный раздел снова превращается в обычный файл.

Как видите, в шифровании данных на бытовом уровне нет ничего сложного. Зато резко снижается вероятность потери нервных клеток вместе с потерей ноутбука с конфиденциальными данными.

Как зашифровать системный диск с Windows 7 в VeraCrypt

Подготовка к шифрованию системного диска Windows 7

Вначале запустите программу VeraCrypt. Если у вас ещё не установлена VeraCrypt, читайте нашу статью Установка VeraCrypt на Windows 7.

Запустите VeraCrypt

Вы увидите главное окно программы:

Главное окно программы VeraCrypt

В меню «Система» выберите пункт «Зашифровать системный раздел/диск»

Выберите пункт меню

В качестве типа шифрования системы установите «Обычный». В этом случае вы установите только один основной пароль для шифрования диска. В случае, если вы выберете «Скрытый» тип шифрования системы, вам предстоит установить два пароля – основной и подложный, который будет использоваться для расшифрования диска-обманки.

Укажите «Обычный» тип шифрования

В опции «Область шифрования» выберите «Зашифровать весь диск». В этом случае VeraCrypt зашифрует весь диск, а не только лишь системный раздел с установленной Windows.

Укажите «Область шифрования»

На вопрос о «Шифровании защищённой области» ответьте «Нет».

«Шифрование защищённой области»: «Нет»

Если у вас всего одна операционная система на диске, укажите опцию «Одиночная загрузка» на следующем шаге. В случае, если у вас на диске установлено несколько операционных систем, укажите опцию «Мультизагрузка».

Укажите «Число операционных систем»

Выбор алгоритма шифрования и хеширования

На шаге «Настройки шифрования» вы можете выбрать желаемый алгоритм шифрования и хеширования, которые будут применяться при шифровании и дешифровании данных программой VeraCrypt. Рекомендуем оставить значения по умолчанию:

- Алгоритм шифрования: AES

- Алгоритм хеширования: SHA-256

Подтвердите «Настройки шифрования»

Если же вы хотите проверить возможность использования различных алгоритмов, нажмите на кнопку «Проверить» и затем «Автотест всех». Сообщение «Тест всех алгоритмов пройден» будет означать, что ваша конфигурация компьютера успешно работает со всеми алгоритмами и вы свободно можете выбрать любой из них.

Сравнение производительности алгоритмов шифрования

В случае, если вы хотите сравнить скороть работы различных алгоритмов в VeraCrypt, Нажмите на кнопку «Тест» и в появившемся окне нажмите ещё раз «Тест». Через некоторое время вы увидите сравнительную таблицу с результатами работы различных алгоритмов. Рекомендуем вам выбрать наиболее быстрый из них (обычно это AES).

Тест производительности работы различных алгоритмов шифрования

Определившись с алгоритмом шифрования и алгоритмом хеширования, нажмите «Далее»:

Выберите алгоритм шифрования и хеширования

На следующем шаге вам потребуется установить пароль. Этот пароль будет использоваться сразу после включения компьютера и после загрузки BIOS. Придумайте пароль достаточной длины, который будет сложно подобрать, но который вы сможете запомнить. Максимальная длина пароля – 64 символа. Рекомендуется указать пароль длиной минимум 20 символов.

Установка пароля дешифрования

Укажите пароль для VeraCrypt

После того, как вы определились с паролем, нажмите кнопку «Далее»:

Укажите надёжный пароль

В случае, если длина указанного вами пароля составляет менее 20 символов, вы увидите предупреждение, которое напоминает вам о важности длинных и надёжный паролей:

Короткие пароли легко взломать

На следующем шаге вам потребуется двигать мышью, чтобы на основе движений курсора VeraCrypt генерировала случайные данные для своей работы. Вы сейчас – Генератор случайных чисел!

Генерация случайных данных

Далее VeraCrypt запишет свой загрузчик на системный диск Windows 7. Подтвердите данное действие.

Запись данных на диск

После этого VeraCrypt подтвердит, что успешно сгенерировались ключи. Нажмите «Далее».

Сгенерированные ключи VeraCrypt

Диск восстановления VeraCrypt

Далее VeraCrypt предложит вам создать диск восстановления. Он может понадобиться вам в случае, если вы не можете стандартно запустить свой компьютер из-за проблем с VeraCrypt.

Диск восстановления VeraCrypt

VeraCrypt создаст диск восстановления по указанному вами пути. Для большей надёжности рекомендуется записать образ этого диска на сменный носитель (для хранения) либо сразу же записать данные этого образа, создав тем самым диск восстановления для форс-мажорных ситуаций.

Диск восстановления VeraCrypt создан

VeraCrypt сообщит вам, что если вы ранее создавали диск восстановления для этого системного диска, то им нельзя будет воспользоваться ввиду того, что теперь используются заново сгенерированные мастер-ключи.

Теперь может использоваться только самый новый диск восстановления

На следующем шаге VeraCrypt предложит вам один из вариантов очистки системного диска. Если вам критично недопустить потенциальую утечку своих данных с помощью физического восстановления секторов диска, выберите нужный режим очистки. В большинстве же случаев вам не нужно указывать очистку и вы сможете сэкономить много времени.

Режим очистки системного диска

Пре-тест шифрования данных

На следующем шаге VeraCrypt предложит вам произвести тест конфигурации. Будет установлен загрузчик VeraCrypt, компьютер перезагрузится и вам нужно будет ввести ваш пароль. После этого начнётся запуск Windows 7.

Пре-тест шифрования системы

Загрузчик VeraCrypt имеет интерфейс на английском языке. После перезагрузки компьютера вы увидите лишь английский текст.

Интерфейс загрузчика VeraCrypt не локализован

Перед перезагрузкой системы вам будет показана подробная инструкция. Рекомендуем вам прочитать её и по возможности распечатать.

Инструкция VeraCrypt

Последнее подтверждение перед перезагрузкой.

Требуется перезагрузить компьютер

После того, как ваш компьютер перезагрузится, вы увидите интерфейс загрузчика VeraCrypt. Он будет целиком на английском, но не волнуйтесь, мы расскажев вам, что делать дальше.

Введите свой пароль для расшифровки

Надпись «Enter password» гласит «Введите пароль». Укажите свой пароль. Также, вы можете нажать F5 для того, чтобы убрать маскирование пароля и увидеть его целиком.

Укажите свой пароль для VeraCrypt

После того, как вы ввели свой пароль, нажмите клавишу Enter. Далее VeraCrypt запросит у вас PIM. Просто нажмите Enter ещё раз. После этого последует проверка пароля и дешифрование системного диска Windows 7.

Проверка пароля

Если вы указали правильный пароль и VeraCrypt успешно дешифровала данные системного диска, вы увидите логотип загружающейся Windows 7.

Пароль введён успешно, загрузка Windows 7 началась

После того, как Windows 7 загрузится, будет показано окно VeraCrypt с сообщением. что пре-тест успешно выполнен. Теперь можно переходить к шифрованию всех данных на системном диске.

Нажмите кнопку «Шифрация» для старта шифрования всех данных на системном диске

Начало шифрования данных на системном диске

Перед тем, как начать шифрование данных на системном диске Windows 7, VeraCrypt в целях предосторожности снова предложит вам прочитать и распечатать инструкцию.

Прочтите инструкцию перед шифрованием всего системного диска и нажмите «Ок»

Разрешите VeraCrypt изменения на диске.

Нажмите «Да»

Теперь начнётся процесс шифрования всех файлов на системном диске Windows 7. Скороть шифрования зависит от мощности вашего процессора и типа диска (SSD или HDD), а общее время обработки – от количества данных на диске. Обратите внимание, что вы можете приостановить шифрование данных и продолжить его позже.

Гифрование началось!

Другие программы для шифрования диска для Windows и Mac OS

Помимо описанных выше вариантов можно использовать другие решения:

TrueCrypt

Сначала я хотел вместо VeraCrypt использовать именно эту программу. Ее возможностей более чем достаточно и для бытового и для профессионального использования. TrueCrypt умеет:

- Шифровать контейнеры. Можно зашифровать только необходимую информацию, чтобы пользоваться носителем небольшого объема.

- Шифровать разделы диска.

- Шифровать диск или флешку целиком.

В 2014 году поддержка и разработка TrueCrypt была прекращена, последняя версия программы позволяет только расшифровывать данные, без возможности шифрования. На официальном сайте появилась рекомендация переходить на BitLocker. Поскольку TrueCrypt был одной из самых популярных бесплатных программ для шифрования данных – это породило множество слухов о давлении на разработчиков ПО. Косвенно это подтверждает факт, что независимый аудит безопасности, на который было собрано более 60 000 долларов, не обнаружил критических уязвимостей в последних версиях программы.

На сегодняшний день неофициальным сайтом является проект https://truecrypt.ch.

Любители теорий заговоров в сомнении – что лучше? Не использовать BitLocker, потому что очень уж подозрительно, что на бывшем официальном сайте ссылаются на него? Или не использовать TrueCrypt, вдруг спецслужбы специально сделали новый «повстанческий» сайт и напихали в исходный код «закладок», позволяющих расшифровать зашифрованные данные?

Тем не менее, на сайте можно загрузить TrueCrypt для Windows, MacOS, Linux:

На сайте есть англоязычный форум поддержки, на котором регулярно отвечают на вопросы новичков.

Признаюсь, на мой выбор повлиял обычный бытовой фактор – я не хочу перешифровывать несколько дисков, если вдруг TrueCrypt перестанет обновляться или будет несовместим с последними версиями ОС Windows (на скриншоте выше видно, что Windows 10 уже не указан в списке загрузок).

Поэтому я выбрал VeraCrypt, как на мой взгляд, наиболее перспективное ответвление TrueCrypt. Проект постоянно развивается:

Но я думаю, вы согласитесь со мной – все равно ведь, все выглядит подозрительно? Кто мог написать на «Википедии», что VeraCrypt более устойчив к возможным атакам АНБ, если не дежурный офицер АНБ?

FireVault и FireVault 2 для MacOS

Владельцы ноутбуков и компьютеров Apple могут использовать для шифрования официальную программу FireVault. По сути, это аналог BitLocker, только для MacOS. Недостаток первой версии, используемой в версиях ОС до Mac OS X Snow Leopard включительно – возможность зашифровать только домашнюю папку пользователя. Вторая версия программы используется начиная с OS X Lion и позволяет зашифровать диск полностью.

Подробная русскоязычная инструкция по шифрованию загрузочного раздела приведена на официальном сайте.

Если ваша версия Mac OS позволяет шифровать только домашнюю папку – вы можете использовать TrueCrypt или VeraCrypt и создать зашифрованный раздел.

CipherShed

Так же, как и VeraCrypt, CipherShed является форком TrueCrypt. Поддерживает Windows, Linux и Mac OS.

Основной недостаток ниже:

Не очень user-friendly, за четыре то года можно было бы уже и выпустить установщик.

DiskCryptor

Официальный сайт как будто бы пришел к нам из 2000-х:

С момента, когда я выбирал программу для шифрования (а это было года 3 назад) – ничего не изменилось. Включая то, что на главной странице указана совместимость с ОС для версии 0.9, а к загрузке предлагается версия 1.1. Устраивать гадание «Зашифрует ли последняя версия программы последнюю версию Windows» я не стал тогда, и вам сейчас не советую.

Программа может пригодиться для обладателей ПК со старыми версиями ОС Windows, поэтому и вошла в этот список.

Windows

Есть два популярных способа зашифровать диск в Windows:

- с помощью VeraCrypt;

- с помощью стандартного шифрования BitLocker.

Veracrypt

Мы рекомендуем использовать решение VeraCrypt. Это ПО неоднократно подвергалось независимым аудитам и считается достаточно надёжным.

Инструкцию по шифрованию диска с VeraCrypt вы сможете найти здесь. Настройка займёт около 10 минут вашего времени, а само шифрование продлится до 1-2 часов. Рекомендуем зашифровать весь диск.

BitLocker

В Windows имеется встроенная система шифрования BitLocker (начиная с Профессиональной версии ОС).

Шифрование в Windows 10

Введите в поиск Windows «Управление BitLocker» и откройте панель настроек. По умолчанию BitLocker использует аппаратный криптопроцессор Trusted Platform Module (TPM), который может отсутствовать в материнской плате. Но последние версии Windows поддерживают использование BitLocker без TPM.

Здесь можно прочитать инструкцию, как использовать BitLocker без модуля TPM. Многие эксперты считают шифрование BitLocker ненадёжным. Однако в случае риска простой утери или кражи устройства этой утилиты будет достаточно.

Как правильно хранить пароли?

Я скептически отношусь к различным программам для хранения паролей, которые автоматически подставляют нужные данные в поле ввода в браузере, почтовом клиенте, банковской программе и т. д. Мол, вам главное помнить только пароль от программы, а остальные пароли запомнит она. Причин несколько:

- Возможен взлом самой программы.

- Сегодня программа есть – а завтра ее закрыли. А вам предстоит увлекательный квест по переносу паролей в новую программу.

- Программа была установлена на устаревшей ОС на старом «железе», сгорела материнская плата, и ваша операционная система не загружается на другом компьютере. И вы ищете такое же «железо» или пытаетесь вытащить пароли через техподдержку программы (если она, конечно, есть, и пароли синхронизируются куда-то кроме вашего компьютера – что, кстати, является потенциальной дополнительной уязвимостью).

Простой способ хранить сложные пароли

При этом абсолютно любые пароли можно хранить хоть в текстовом файле «пароли.txt» на рабочем столе, при одном условии. Вот оно:

Например, ваш список паролей может выглядеть так:

- 5g~|r57C%llRWL0

- w8T?hl$oPf69l*@

- qo9n76R2Xlk89g%

- INV8K3mbPQrONQv

- p~Uw~EpU5H05PQo

Но он будет бесполезен, если не знать, как ими пользоваться. В примере выше – 5 паролей. И только вы знаете, что первый пароль рабочий, если удалить первый символ, второй – если удалить второй. Таких вариантов, к которым практически невозможно подобрать закономерность, много:

- В любом пароле нужно удалить 2-ю заглавную букву.

- Два первых (или последних) символа – лишние. Или второй и четвертый.

- Пароль правильный, если к нему дописать gfhjkmxbr («парольчик» в английской раскладке).

- Пароль нужно скопировать 2 раза и удалить 2 последних символа (какой по вашему шанс подобрать методом перебора 28-символьный пароль?).

- Ваш вариант.

Теоретически, даже такой пароль подобрать можно. Практически – вы думаете, кому-то это нужно? Кроме этого, если пароль от онлайн-сервиса, то методом перебора его подобрать не получится, по следующим причинам:

- Все больше сервисов уходят к двухфакторной авторизации (пароль + смс), в платежных системах это уже фактически стало стандартом.

- Не только вы знаете, что пароль можно попытаться подобрать методом перебора вариантов. Чаще всего в онлайн-сервисах после 3-5 попыток нужно подождать от 3 минут до получаса.

Зашифрованный архив

Хотя такой способ хранения паролей относительно безопасен, можно дополнительно обезопасить и его. Для этого достаточно сам файл переименовать во что-то достаточно нудное и ненужное широким массам, вроде «Основы эхолокации дельфинов (список литературы) – дипл. заочн. обр. Иванов.txt» и добавить это в архив, зашифрованный паролем.

В принципе, небольшой объем информации можно шифровать просто бесплатным архиватором 7-zip, который поддерживает шифрование алгоритмом AES-256 для форматов 7z и ZIP. Этот вариант подойдет, например, для съемных носителей, которые по тем или иным причинам нельзя шифровать другими вариантами (нужно что-то скидывать на компьютеры без спецсофта).