Что такое вирус-шифровальщик?

Сам по себе код, прописанный в самокопирующемся вирусе, предполагает шифрование практически всех пользовательских данных специальными криптографическими алгоритмами, не затрагивающее системные файлы операционной системы.

Сначала логика воздействия вируса многим была не совсем понятна. Все прояснилось только тогда, когда хакеры, создававшие такие апплеты, начали требовать за восстановление начальной структуры файлов деньги. При этом сам проникший вирус-шифровальщик расшифровать файлы в силу своих особенностей не позволяет. Для этого нужен специальный дешифратор, если хотите, код, пароль или алгоритм, требуемый для восстановления искомого содержимого.

Как настроить защиту от вируса шифровальщика в Windows 10?

Продолжаем строить глубокую, эшелонированную оборону от вирусов шифровальщиков и не только от шифровальщиков. Расшифровать файлы нельзя! А восстановить их незашифрованные варианты можно. Все дело в настройках. Если их сделать до попадания вируса на компьютер, будет возможность восстановить файлы.

Третья линия обороны — это наш компьютер. Уже давно года так с 2003 Microsoft использует технологию «теневого копирования дисков» . Для нас с Вами это означает, что любое изменение системы можно откатить назад.

Заранее создается «снимок» вашего жесткого диска, автоматически без Вашего ведома. И система хранит его, добавляя только изменения. Эта технология используется для резервного копирования данных. Нужно только включить ее.

В зависимости от объема диска, настроек, на томе может храниться до 64 предыдущих «теневых копий».Если эта опция включена, то восстановить зашифрованные файлы можно из такой теневой копи, которая незаметно создается ежедневно. Первый шаг — Идем Этот Компьютер — правая кнопка мыши «свойства» :

Дополнительные параметры

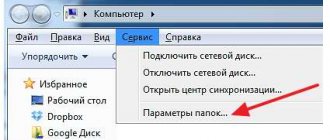

Откроем вкладку «Защита системы» В примере на одном из дисков отключена опция защиты. Встаем мышью на выбранном диске и нажимаем «Настроить»

Восстановление данных из копии можно провести из этого окошка нажав кнопку «Восстановить»

Делаем настройки как на рисунке:

Следующий шаг — настройка контроля учетных записей. Кстати, вирусные эпидемии практически не затрагивают устройства на Андройд и Линукс. Почему? Их что, злоумышленники не замечают? Замечают, усиленно пишут вирусы, но там совсем другой подход к безопасности.

На Windows нам с вами приходится самим делать нужные настройки. Microsoft (что в переводе означает «маленький и нежный») в рамках своей идеологии позволяет пользователям легко их менять — для нашего удобства.

Настолько легко и свободно, что вирус, попадая уже в «администраторскую» среду, уже действует с полномочиями администратора, ему ничего не мешает. Отсюда массовые эпидемии. Надеюсь, я Вас убедил. Все легко. Идем в «учетные записи пользователей»

Внутри жмем на ссылку «Изменение параметров контроля учетных записей »

Перемещаем ползунок как нам удобно.

Теперь при запуске любой программы с вашего ведома (или без вашего) система будет спрашивать у Вас разрешения,уведомлять Вас. Мелко-нежные любят такие окошки…

И если у Вас полномочия Администратора, то Вы сможете разрешить ее выполнение. А если Вы обычный пользователь, то не разрешит. Отсюда опять вывод, что лучше всего иметь на своем компьютере одну защищенную паролем учетную запись Администратора, а все остальные должны быть обычные пользователи.

Конечно, окно это всем давно знакомо, надоело уже всем, его все отключают. Но, если контроль учетных записей включен, то он не даст выполнить вредоносную программу даже при удаленном подключении к компьютеру напрямую. Вот так. Но, из двух зол надо меньшее выбирать. Кому что нравится. Вот еще короткое видео на эту тему

Следующий шаг — это настройка полномочий и прав для папок. Для особо важных папок с документами можно настроить права доступа на каждую такую папку. В свойствах любой папки (через правую кнопку мыши — «Свойства») есть вкладка «Безопасность».

Вот, к примеру у нас есть на компе Пользователи, допустим это наши маленькие дети. Мы не хотим, чтобы они могли менять содержимое данной папки. Поэтому жмем «Изменить».

Серые галочки — это то что задано по умолчанию. Мы можем поставить галочки и «запретить» вообще все. Даже просмотр. Можно сделать запрет на группу пользователей (как на рисунке). Можно «Добавить» какого то отдельного пользователя. Вирус ничего не сможет сделать, если в этой папке будут запрещены полномочия «изменение» или на «запись». Попробуйте поставить запрет на запись, а потом скопировать в такую папку какой либо файл.

И еще, мы рассмотрим сегодня такую меру защиты от вирусов как резервное копирование файлов. Для такого решения заранее нужно приобрести и установить в компьютер еще один жесткий диск объемом не менее того, на котором установлена Ваша Windows. Затем нужно настроить архивацию на него. В панели управления есть ссылка на «Резервное копирование и восстановление»

Провалившись туда мы попадаем в настройки:

Вот что нам рекомендуют:

У меня сейчас под рукой только раздел моего жесткого диска «D». Можно и так, но только на первое время. Позже обязательно нужно прикупить себе внешний жесткий диск. Как только выбрали местоположение архива, жмем «Далее».

Если у Вас нет жесткого диска, делаем все как на рисунке. В этом случае будут сохранены только файлы в стандартных расположениях (Мои документы, Мои рисунки Загрузки, Рабочий стол и т.д.). Жмем «Далее».

Вот и все, друзья. Процесс пошел. Вот видео, в котором рассказывается про то как создать образ системы и востановить файл из образа

Итак, для эффективной защиты от вирусов-шифровальщиков достаточно быть внимательным, иметь желательно платный отечественный антивирус и настроенную под нормальную безопасность операционную систему. «Но, как к тебе попал вирус-шифровальщик, если ты такой умный ?» — спросит меня читатель. Каюсь, друзья.

Все выше перечисленные настройки были у меня сделаны. Но, я сам отключил всё примерно на пару часов. Мы с коллегами удаленно настраивали подключение к базе данных, которое никак не хотело устанавливаться.

В качестве тестового варианта было решено срочно использовать мой компьютер. Чтобы убедиться, что пакетам не мешают проходить антивирус, настройки сети, брандмауэр, я на время по быстрому удалил антивирус, отключил контроль учетных записей. Всего навсего. Что из этого вышло читайте ниже.

Принцип проникновения в систему и работы кода вируса

Как правило, «подцепить» такую гадость в Интернете достаточно трудно. Основным источником распространения «заразы» является электронная почта на уровне инсталлированных на конкретном компьютерном терминале программ вроде Outlook, Thunderbird, The Bat и т. д. Заметим сразу: почтовых интернет-серверов это не касается, поскольку они имеют достаточно высокую степень защиты, а доступ к пользовательским данным возможен разве что на уровне облачных хранилищ.

Другое дело – приложение на компьютерном терминале. Вот тут-то для действия вирусов поле настолько широкое, что и представить себе невозможно. Правда, тут тоже стоит сделать оговорку: в большинстве случаев вирусы имеют целью крупные компании, с которых можно «содрать» деньги за предоставление кода расшифровки. Это и понятно, ведь не только на локальных компьютерных терминалах, но и на серверах таких фирм может храниться не то что полностью конфиденциальная информация, но и файлы, так сказать, в единственном экземпляре, не подлежащие уничтожению ни в коем случае. И тогда расшифровка файлов после вируса-шифровальщика становится достаточно проблематичной.

Конечно, и рядовой пользователь может подвергнуться такой атаке, но в большинстве случаев это маловероятно, если соблюдать простейшие рекомендации по открытию вложений с расширениями неизвестного типа. Даже если почтовый клиент определяет вложение с расширением .jpg как стандартный графический файл, сначала его обязательно нужно проверить штатным антивирусным сканером, установленным в системе.

Если этого не сделать, при открытии двойным кликом (стандартный метод) запустится активация кода, и начнется процесс шифрования, после чего тот же Breaking_Bad (вирус-шифровальщик) не только будет невозможно удалить, но и файлы после устранения угрозы восстановить не удастся.

Пути распространения вирусов-шифраторов

Основной путь попадания вредоноса на компьютеры частных пользователей и организаций – электронная почта, точнее, приложенные к письмам файлы и ссылки.

Пример такого письма, предназначенный для «корпоративных клиентов»:

Кликнуть по ссылке или запустить троянский файл побуждает содержание письма. Злоумышленники часто используют такие сюжеты:

- «Срочно погасите долг по кредиту».

- «Исковое заявление подано в суд».

- «Оплатите штраф/взнос/налог».

- «Доначисление коммунального платежа».

- «Ой, это ты на фотографии?»

- «Лена попросила срочно передать это тебе» и т. д.

Это интересно: Покупка лицензионного антивируса в интернет-магазине. На примере Kaspersky Internet Security и магазина softkey.ua

Согласитесь, только знающий пользователь отнесется к такому письму с настороженностью. Большинство, не задумываясь, откроет вложение и запустит вредоносную программу своими руками. Кстати, невзирая на вопли антивируса.

Также для распространения шифровальщиков активно используются:

- Социальные сети (рассылка с аккаунтов знакомых и незнакомых людей).

- Вредоносные и зараженные веб-ресурсы.

- Баннерная реклама.

- Рассылка через мессенджеры со взломанных аккаунтов.

- Сайты-варезники и распространители кейгенов и кряков.

- Сайты для взрослых.

- Магазины приложений и контента.

Проводниками вирусов-шифраторов нередко бывают другие вредоносные программы, в частности, демонстраторы рекламы и трояны-бэкдоры. Последние, используя уязвимости в системе и ПО, помогают преступнику получить удаленный доступ к зараженному устройству. Запуск шифровальщика в таких случаях не всегда совпадает по времени с потенциально опасными действиями пользователя. Пока бэкдор остается в системе, злоумышленник может проникнуть на устройство в любой момент и запустить шифрование.

Для заражения компьютеров организаций (ведь у них можно отжать больше, чем у домашних юзеров) разрабатываются особо изысканные методы. Например, троянец Petya проникал на устройства через модуль обновления программы для ведения налогового учета MEDoc.

Шифровальщики с функциями сетевых червей, как уже говорилось, распространяются по сетям, в том числе Интернет, через уязвимости протоколов. И заразиться ими можно, не делая ровным счетом ничего. Наибольшей опасности подвергаются пользователи редкообновляемых ОС Windows, поскольку обновления закрывают известные лазейки.

Некоторые зловреды, такие, как WannaCry, эксплуатируют уязвимости 0-day (нулевого дня), то есть те, о которых пока не знают разработчики систем. Полноценно противостоять заражению таким путем, увы, невозможно, однако вероятность, что именно вы попадете в число пострадавших, не дотягивает даже до 1%. Почему? Да потому, что вредоносное ПО не может одномоментно заразить все уязвимые машины. И пока оно намечает новые жертвы, разработчики систем успевают выпустить спасительное обновление.

Общие последствия проникновения всех вирусов такого типа

Как уже говорилось, большинство вирусов этого типа проникают в систему через электронную почту. Ну вот, допустим, в крупную организацию, на конкретный зарегистрированный мэйл приходит письмо с содержанием вроде «Мы изменили контракт, скан во вложении» или «Вам отправлена накладная по отгрузке товара (копия там-то)». Естественно, ничего не подозревающий сотрудник открывает файл и…

Все пользовательские файлы на уровне офисных документов, мультимедиа, специализированных проектов AutoCAD или еще каких-либо архиважных данных моментально зашифровываются, причем, если компьютерный терминал находится в локальной сети, вирус может передаваться и дальше, шифруя данные на других машинах (это становится заметным сразу по «торможению» системы и зависанию программ или запущенных в данный момент приложений).

По окончании процесс шифрования сам вирус, видимо, отсылает своеобразный отчет, после чего компании может прийти сообщение о том, что в систему проникла такая-то и такая-то угроза, и что расшифровать ее может только такая-то организация. Обычно это касается вируса Дальше идет требование оплатить услуги по дешифровке с предложением отправки нескольких файлов на электронную почту клиента, чаще всего являющуюся фиктивной.

Первый раз с вирусом зашифровывающим файлы я познакомился в начале 2014 года. Со мной связался администратор с другого города и сообщил пренеприятнейшее известие — Все файлы, на файловом сервере зашифрованы! Заражение произошло элементарным способом- в бухгалтерию пришло письмо с вложение «Акт что-то там.pdf.exe» как вы понимаете они открыли этот EXE файл и процесс пошел… он зашифровал все личные файлы на компьютере и перешел на файловый сервер (он был подключен сетевым диском). Начали с администратором копать информацию в Интернете… на тот момент никакого решения не было… все писали, что такой вирус есть, как лечить его не известно, расшифровать файлы не удается, возможно поможет отправка файлов Касперскому, Dr Web или Nod32. Отправить им можно только, если пользуетесь их антивирусными программами (есть лицензии). Мы отправили файлы в Dr Web и Nod32, результатов — 0, уже не помню что говорили в Dr Web, а в Nod 32 вообще замолчали и никакого ответа от них я не дождался. В общем все было печально и решения мы так и не нашли, часть файлов восстановили с бэкапа.

История вторая- буквально на днях (середина октября 2014) мне позвонили с организации с просьбой решить проблему с вирусом, как вы понимаете все файлы на компьютере были зашифрованы. Вот пример того как это выглядело.

Как вы можете заметить к каждому файлу было добавлено расширение *.AES256. В каждой папке был файл «Внимание_открой-меня.txt» в котором были контакты для связи.

При попытки открыть эти файлы открывалась программа с контактами для связи с авторами вируса для оплаты расшифровки. Само собой связаться с ними я не рекомендую, и платить за код тоже, поскольку вы их только поддержите финансово и не факт что получите ключ расшифровки.

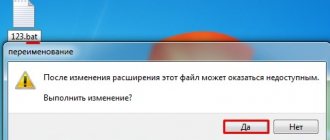

Заражение произошло при установке программы скаченной с Интернета. Самое удивительное было, то, что когда они заметили, что файлы изменились (изменились иконки и расширение файлов) то ничего не предприняли и дальше продолжали работать, а тем временем шифровальщик продолжал шифровать все файлы.

Внимание!!! Если вы заметили шифрование файлов на компьютере (изменение иконок, изменение расширения) сразу же выключайте компьютер/ ноутбук, и уже с другого устройства ищите решение (с другого компьютера/ ноутбука, телефона, планшета) или обращайтесь к IT специалистам. Чем дольше ваш компьютер/ ноутбук будет включен, тем больше файлов он зашифрует.

В общем, я уже хотел отказаться от помощи им, но решил полазить в Интернете, может уже появилось решение для этой проблемы. В результате поисков прочитал массу информации о том, что расшифровке не поддается, что нужно отправлять файлы в антивирусные компании (Касперскому, Dr Web или Nod32) — спасибо был опыт. Наткнулся на утилиту от Касперского -RectorDecryptor. И о чудо- файлы удалось расшифровать. Ну обо все по порядку…

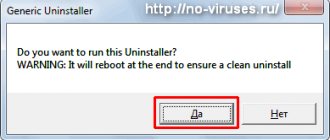

Первым делом необходимо остановить работу шифровальщика. Не найдетесь на антивирусы, поскольку уставленный Dr Web ничего не нашел. Первым делом я зашел в автозагрузки и отключил все автозагрузки (кроме антивируса). Перезагрузил компьютер. Затем начал смотреть, что за файлы были в автозагрузки.

Как можете заметить в поле «Команда» указано где лежит файл, особое внимание требуется удалить приложениям без подписи (Производитель -Нет данных). В общем нашел и удалил зловреда и еще не понятные для меня файлы. После этого почистил временные папки и кэши браузеров, лучше всего для этих целей воспользоваться программой CCleaner.

Еще одни способ откатить систему до возникновения проблемы.

Далее приступил к расшифровке файлов, для этого скачал программу для расшифровки RectorDecryptor. Запустил и увидел довольно аскетичный интерфейс утилиты.

Нажал «Начать проверку», указал расширение, которое было у всех измененных файлов.

И указал зашифрованный файл. В более новых версия RectorDecryptor можно просто указывать зашифрованный файл. Нажмите кнопку «Открыть».

Тада-а-а-ам!!! Произошло чудо и файл был расшифрован.

После этого утилита автоматически проверяет все файлы компьютера + файлы на подключенном сетевом диске и расшифровывает их. Процесс расшифровки может затянуться на несколько часов (зависит от количества зашифрованных файлов и быстродействия вашего компьютера).

В результате все зашифрованные файлы были успешно расшифрованы в туже директорию, где находились изначально.

Осталось удалить все файлы с расширение .AES256, это можно было сделать, поставив галочку «Удалять зашифрованные файлы после успешной расшифровки», если нажать «Изменить параметры проверки» в окне RectorDecryptor.

Но помните, что лучше эту галочку не ставить, поскольку в случае, не удачной расшифровки файлов они удаляться и для того, что бы их снова попытаться расшифровать придется для начала их восстановить.

При попытки удалить все зашифрованные файлы с помощью стандартного поиска и удаления, я наткнулся на зависания и крайне медленную работу компьютера.

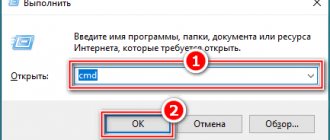

Поэтому для удаления лучше всего воспользоваться командной строкой, запустите ее и пропишите del «<�диск>:\*.<�расширение зашифрованного файла>» /f /s. В моем случае del «d:\*.AES256» /f /s.

Не забывайте удалить файлы «Внимание_открой-меня.txt», для этого в командной строке воспользуйтесь командой del «<�диск>:\*.<�имя файла>» /f /s, например del «d:\Внимание_открой-меня.txt» /f /s

Таким образом, вирус был побежден и файлы восстановлены. Хочу предупредить, что данный способ поможет не всем, все дело в том, что Каперский в этой утилите собрал все известные ключи для расшифровки (из тех файлов, которые оправляли заразившиеся вирусом) и методом перебора подбирает ключи и расшифровывает. Т.е. если ваши файлы зашифрованы вирусом с еще не известным ключом, тогда этот способ не поможет… придется отправлять зараженные файлы антивирусным компаниям -Касперскому, Dr Web или Nod32 для их расшифровки.

Если вы знаете другие способы борьбы с вирусом, шифрующим файлы просьба поделиться ими в комментарии.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Вред от воздействия кода

Если кто еще не понял: расшифровка файлов после вируса-шифровальщика – процесс достаточно трудоемкий. Даже если не «вестись» на требования злоумышленников и попытаться задействовать официальные государственные структуры по борьбе с компьютерными преступлениями и их предотвращению, обычно ничего путного не получается.

Если удалить все файлы, произвести восстановление системы и даже скопировать оригинальные данные со съемного носителя (естественно, если таковая копия имеется), все равно при активированном вирусе все будет зашифровано заново. Так что особо обольщаться не стоит, тем более что при вставке той же флешки в USB-порт пользователь даже не заметит, как вирус зашифрует данные и на ней. Вот тогда точно проблем не оберешься.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

Сразу скажу прописную истину. Наличие актуальных, надежных бэкапов делает любую проблему разрешимой. Что делать, если их нет, либо они не актуальны, даже не представляю. Я всегда уделяю повышенное внимание бэкапам. Холю, лелею их и никому не даю к ним доступа.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

All your files have been encrypted! All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail Write this ID in the title of your message 501BED27 In case of no answer in 24 hours write us to theese e-mails:[email protected] You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files. Free decryption as guarantee Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.) How to obtain Bitcoins The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click ‘Buy bitcoins’, and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins Also you can find other places to buy Bitcoins and beginners guide here:

How Can I Buy Bitcoin?

Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software, it may cause permanent data loss. Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

all your data has been locked us You want to return? write email

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Первенец в семействе

Теперь обратим внимание на первый вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия исполняемого кода, заключенного во вложении электронной почты с предложением знакомства, в момент его появления никто еще не думал. Осознание масштабов бедствия пришло только со временем.

Тот вирус имел романтическое название «I Love You». Ничего не подозревающий юзер открывал вложение в месседже «элетронки» и получал полностью невоспроизводимые файлы мультимедиа (графика, видео и аудио). Тогда, правда, такие действия выглядели более деструктивными (нанесение вреда пользовательским медиа-библиотекам), да и денег за это никто не требовал.

Как вирус-шифровальщик попадает на компьютер?

Файлы с вирусом извлекаются через ссылки интернета и через почту. А потом и дальше по локальной сети, (если настройки безопасности не сделаны). Письма с вирусом содержат вложения или ссылку на загрузчик самого вируса.

Для маскировки вложение почти всегда присылается в архиве. Поэтому, сначала необычное письмо проверим антивирусом.Нужно сохранить файл на компьютер (антивирус его уже «просмотрит» при этом). А потом дополнительно нажать правой кнопкой мыши по сохраненному на диске файлу и проверить еще раз:

При нажатии на подозрительную ссылку Интернета или письма (опять же в случае с установленной платной версии антивируса) система выдает такое полезное окно:

Сайт в базе нерекомендуемых. Это значит, что с него уже были «тревожные звонки». Еще, платные версии эффективнее проверяют Интернет — ссылки на «зашитые» в них вирусы, чем бесплатные. И при переходе по такой ссылке они вирус обезвреживают, или заносят в список «подозрительных» и блокируют его выполнение.

В конце марта я такими нехитрыми способами выловил из почты очередной «квартальный» вирус-шифровальщик. Единственное, что он успел сделать -это написать мне по всему компьютеру сообщение, что файлы зашифрованы, но это было не так. Они остались целыми, отработал код только на создание сообщения:

Прошу обратить внимание на то, что тут указан электронный адрес некоего Щербинина Владимира 1991 года. Поколение 90-х… Это ложный след, потому как настоящий адрес ниже. Тор -браузер позволяет злоумышленнику избежать отслеживания компьютера в Интернете стандартными средствами. Вот через такой браузер злоумышленник предлагает Вам связаться с ним. Все анонимно. Сидеть в тюрьме никому не охота.

К сожалению часто бывает, что иногда вирусы обходят наши первые две линии обороны. Мы в спешке забыли просканировать файл, а может антивирус еще не успел получить данные о новой угрозе. Но можно настроить защиту в операционной системе.

Самые новые модификации

Как видим, эволюция технологий стала достаточно прибыльным делом, особенно если учесть, что многие руководители крупных организаций моментально бегут оплачивать действия по дешифрации, совершенно не думая о том, что так можно лишиться и денег, и информации.

Кстати сказать, не смотрите на все эти «левые» посты в Интернете, мол, «я оплатил/оплатила требуемую сумму, мне прислали код, все восстановилось». Чушь! Все это пишут сами разработчики вируса с целью привлечения потенциальных, извините, «лохов». А ведь, по меркам рядового юзера, суммы для оплаты достаточно серьезные: от сотни до нескольких тысяч или десятков тысяч евро или долларов.

Теперь посмотрим на новейшие типы вирусов такого типа, которые были зафиксированы относительно недавно. Все они практически похожи и относятся не только к категории шифровальщиков, но еще и к группе так называемых вымогателей. В некоторых случаях они действуют более корректно (вроде paycrypt), вроде бы высылая официальные деловые предложения или сообщения о том, что кто-то заботится о безопасности пользователя или организации. Такой вирус-шифровальщик своим сообщением просто вводит юзера в заблуждение. Если тот предпримет хоть малейшее действие по оплате, все – «развод» будет по полной.

Вирус XTBL

Относительно недавно появившийся вирус XTBL можно отнести к классическому варианту шифровальщика. Как правило, он проникает в систему через сообщения электронной почты, содержащие вложения в виде файлов с расширением .scr, которое является стандартным для скринсейвера Windows. Система и пользователь думают, что все в порядке, и активируют просмотр или сохранение вложения.

Увы, это приводит к печальным последствиям: имена файлов преобразуются в набор символов, а к основному расширению добавляется еще .xtbl, после чего на искомый адрес почты приходит сообщение о возможности дешифровки после оплаты указанной суммы (обычно 5 тысяч рублей).

Вирус зашифровал файлы на компьютере windows 10, что делать, как вылечить и как исправить?

Вот до чего наши «горе-хакеры» еще пока не успели добраться. Последняя линия обороны. Присутствует только в Windows10, не проверял еще, но думаю в «семерке»и «восьмерке» этой новой замечательной функции нет. Заметил ее недавно. Это действительно новая и замечательная функция. В поисковой строке бьем слово «восстановление»

В панели управления оснастка «восстановление файлов с помощью истории файлов»

Я обрадовался и сразу полез конечно же в «Документы» и «Рабочий стол».

И увидел, что файлы не зашифрованы. Ура! «Спасибо Зеленый Стрелочка! Процесс пошел. Файлы восстановлены. Компьютер вылечен от вирусов. Настройки безопасности сделаны. Что еще осталось сделать?

Надо еще удалить зашифрованные файлы. Мало ли что… Но их очень, очень много. Как их быстро найти и удалить? Я давно пользуюсь файловым менеджером Total Comander. На мой вкус — нет лучше. Тот, кто начинал с Far Manager меня поймет. Tonal умеет быстро искать файлы, и многое другое. Будем поочередно чистить диски.

Начнем с системного раздела, выберем его кликом мыши или из ниспадающего списка в левом верхнем углу:

Нажимаем на клавиатуре одновременно Alt + F7. Это мы вызвали панель поиска файлов.

Можно искать по имени. Можно как угодно. Но мы будем по маске.То есть Указываем через звездочку и точку расширение зашифрованного файла *.freefoam(у вас «автор» может быть другой, другим будет и расширение). Этим мы указали, что ВСЕ файлы с таким расширением нужно искать. Место поиска «С:». Можно так же и указать в этой панели все разделы, не только «С:». Нажимаем «Начать поиск».

Поиск окончен. Дальше нажимаем «Файлы на панель».

Нажатием «звездочки» на боковой клавиатуре, выделяем розовым все файлы в панели. Чтобы удалить файлы в корзину нажимаем F8 или Del:

Вычистили как пылесосом весь оставшийся зашифрованный мусор. Пусть лежит в корзине пока. Потом удалю. Таким же образом я поочередно вычистил все разделы примерно минут за сорок. У меня много чего зашифровалось.

Но, мне повезло, потому что бывает и хуже. Эта новая функция меня буквально спасла. Не знаю точно, влияет ли включение теневых копий на эту новую функцию. Похоже что да, но я специально не проверял. Как то уже не хочется:)

Напишите, если в курсе. А выводы можно сделать такие. При наличии хорошего антивируса и правильной настройке операционной системы windows 10 можно утереть нос злоумышленнику и оставить его ни с чем. Пока, друзья.

Автор публикации

не в сети 5 дней

Вирус CBF

Данный тип вируса тоже относится к классике жанра. Появляется он в системе после открытия вложений электронной почты, а затем переименовывает пользовательские файлы, добавляя в конце расширение вроде .nochance или .perfect.

К сожалению, расшифровка вируса-шифровальщика такого типа для анализа содержимого кода даже на стадии его появления в системе не представляется возможной, поскольку после завершения своих действий он производит самоликвидацию. Даже такое, как считают многие, универсальное средство, как RectorDecryptor, не помогает. Опять же пользователю приходит письмо с требованием оплаты, на что дается два дня.

Вирус Breaking_Bad

Этот тип угроз работает по той же схеме, но переименовывает файлы в стандартном варианте, добавляя к расширению .breaking_bad.

Этим ситуация не ограничивается. В отличие от предыдущих вирусов, этот может создавать и еще одно расширение — .Heisenberg, так что найти все зараженные файлы не всегда можно. Так что Breaking_Bad (вирус-шифровальщик) является достаточно серьезной угрозой. Кстати сказать, известны случаи, когда даже лицензионный пакет Kaspersky Endpoint Security 10 пропускает угрозу этого типа.

Вирус

Вот еще одна, пожалуй, самая серьезная угроза, которая направлена большей частью на крупные коммерческие организации. Как правило, в какой-то отдел приходит письмо, содержащее вроде бы изменения к договору о поставке, или даже просто накладная. Вложение может содержать обычный файл .jpg (типа изображение), но чаще – исполняемый скрипт .js (Java-апплет).

Как расшифровать вирус-шифровальщик этого типа? Судя по тому, что там применяется некий неизвестный алгоритм RSA-1024, никак. Если исходить из названия, можно предположить, что это 1024-битная система шифрования. Но, если кто помнит, сегодня самой совершенной считается 256-битная AES.

Вирус-шифровальщик: как вылечить и расшифровать файлы при помощи антивирусного ПО

На сегодняшний день для расшифровки угроз такого типа решений пока не найдено. Даже такие мэтры в области антивирусной защиты, как Kaspersky, Dr. Web и Eset, не могут найти ключ к решению проблемы, когда в системе наследил вирус-шифровальщик. Как вылечить файлы? В большинстве случаев предлагается отправить запрос на официальный сайт разработчика антивируса (кстати, только при наличии в системе лицензионного ПО этого разработчика).

При этом нужно прикрепить несколько зашифрованных файлов, а также их «здоровые» оригиналы, если таковые имеются. В целом же, по большому счету мало кто сохраняет копии данных, так что проблема их отсутствия только усугубляет и без того нелицеприятную ситуацию.

Способы восстановления файлов

Если на компьютере была включена защита системы, то даже после действия вируса-шифровальщика есть шансы вернуть файлы в нормальное состояние, используя теневые копии файлов. Шифровальщики обычно стараются их удалить, но иногда им не удается это сделать из-за отсутствия полномочий администратора.

Восстановление предыдущей версии:

- Кликните по зашифрованному файлу правой кнопкой и откройте его свойства.

- После перейдите на вкладку «Предыдущие версии». Выберите теневую копию и нажмите «Восстановить».

Чтобы предыдущие версии сохранялись, нужно включить защиту системы.

Важно: защита системы должна быть включена до появления шифровальщика, после это уже не поможет.

- Откройте свойства «Компьютера».

- В меню слева выберите «Защита системы».

- Выделите диск C и нажмите «Настроить».

- Выберите восстановление параметров и предыдущих версий файлов. Примените изменения, нажав «Ок».

Если вы предприняли эти меры до появления вируса, зашифровывающего файлы, то после очистки компьютер от вредоносного кода у вас будут хорошие шансы на восстановление информации.

Возможные способы идентификации и устранения угрозы вручную

Да, сканирование обычными антивирусами угрозы определяет и даже удаляет их из системы. Но что делать с информацией?

Некоторые пытаются использовать программы-дешифраторы вроде упомянутой уже утилиты RectorDecryptor (RakhniDecryptor). Отметим сразу: это не поможет. А в случае с вирусом Breaking_Bad так и вовсе может только навредить. И вот почему.

Дело в том, что люди, создающие такие вирусы, пытаются обезопасить себя и дать наставление другим. При использовании утилит для дешифровки вирус может отреагировать таким образом, что вся система «слетит», причем с полным уничтожением всех данных, хранящихся на жестких дисках или в логических разделах. Это, так сказать, показательный урок в назидание всем тем, кто не хочет платить. Остается надеяться только на официальные антивирусные лаборатории.

Кардинальные методы

Впрочем, если уж дела совсем плохи, придется информацией пожертвовать. Чтобы полностью избавиться от угрозы, нужно отформатировать весь винчестер, включая виртуальные разделы, после чего установить «операционку» заново.

К сожалению, иного выхода нет. Даже откат системы до определенной сохраненной точки восстановления не поможет. Вирус, может быть, и исчезнет, но файлы так и останутся зашифрованными.

Вместо послесловия

В заключение стоит отметить, что ситуация такова: вирус-шифровальщик проникает в систему, делает свое черное дело и не лечится никакими известными способами. Антивирусные средства защиты оказались не готовы к такому типу угроз. Само собой разумеется, что обнаружить вирус после его воздействия или удалить можно. Но зашифрованная информация так и останется в неприглядном виде. Так что хочется надеяться, что лучшие умы компаний-разработчиков антивирусного ПО все-таки найдут решение, хотя, судя по алгоритмам шифрования, сделать будет очень непросто. Вспомнить хотя бы шифровальную машину Enigma, которая во времена Второй мировой войны была у немецкого флота. Лучшие криптографы не могли решить проблему алгоритма для дешифровки сообщений, пока не заполучили устройство в свои руки. Так обстоят дела и тут.